所有文章

株式会社 SNK宣布,预定于2025年4月24日(周四)发售的对战格斗游戏《饿狼传说:群狼之城》,将于2025年3月27日(周四)至3月31日(周一)实施第二次β版公开测试。本次公测新加入了狮鹫假面,可使用合计9名角色,同时也可以使用练习模式了。  未加入PlayStation Plus、Xbox Game Pass Core 或 Ultimate 的玩家也可以进行游玩!经典格斗游戏《饿狼传说》系列时隔26年,推出的最新作品《饿狼传说:群狼之城》新实装了刺激玩家感性的独特“美术风格”、加速战斗兴奋度的“REV系统”、以及无论初学者还是熟练者都能充分享受游戏乐趣的2种操作方式! 【第二次β版公开测试实施概要】 ■实施期间 2025月3月27日(周四)13:00~3月31日(周一)16:00(北京时间) ■实施平台 PlayStation®5/PlayStation®4/Xbox Series X|S/Steam ■可游玩模式 在线:在线个人资料、排行榜、排位赛、休闲赛、房间对战 离线:练习模式、经典对战模式、教学模式 ■可游玩角色 - 狮鹫假面 - 卡恩·R·海莱因 - 洛克·霍华德 - 特瑞·博加德 - 双叶萤 - 碧·珍妮特 - 不知火舞 - 普莉查 - 博克斯·瑞巴 ■可使用场景 4个场景(练习、酒吧街明星、环球体育馆、训练场)

<blockquote><p>随着AI技术的飞速发展,AI编程工具逐渐成为开发者的新宠。它们能够在短时间内生成代码框架,极大地提升了开发效率。本文作者通过亲身体验,分享了使用Trae编辑器和Claude-3.5/3.7开发项目的心得,探讨了AI编程工具在高效与困扰之间的平衡,并对未来的发展提出了展望。</p> </blockquote>  最近,我基于Trae编辑器和Claude-3.5/3.7进行了较为高频的使用,开发了一个略复杂的产品Demo。同时,我的领导(没有编程背景)也在使用AI编程软件做一个企业官网。以下是我的使用体验和感受。 ## 做60分容易,做90分难 由于是从0开始做这个项目,我大概确定了使用的技术方向和功能后,就通过Trae 提供的 Builder(Beta),将提示词输入后,很快就生成了60分的一个项目代码,通过运行,基本提到的内容都基本涵盖。运行起来也不错。 但随着我把项目从大框架往细化去进行时,随着代码量的增加,变出现了问题。 ### 问题一:代码无法完整读取 由于prompt数量的缘故,无法完整的获取到代码, 导致在修复部分问题时,原本可能已经有的方法, 由于没有获取到,导致会再次生成,导致出现了重复的代码。 特别是我使用的python ,由于语言的特性, 重复的方法名并不会报错,还可以编译运行,导致你修改了在后面的方法, 结果系统执行的是前面的方法,一直无法排查到原因的情况。 ### 问题二:会进入问答循环 由于prompt数量的缘故,当对话量和代码量不断增加时,bug排查工作就会面临挑战。 在这个过程中,常常会陷入问答循环的困境。 这是因为各种因素导致AI不能很好地解决问题,进而只能重复之前回答过的内容,使得问题无法得到有效解决。 我的领导也遭遇过这种情况,他因为对代码缺乏了解,所以想到的应对策略是新开启一个对话,让AI重新开始作答,以清除之前的记忆状态。 然而,我却只能凭借仔细阅读代码、设置断点的方式来排查bug,等找到bug之后,再利用自己的能力或者寻求AI工具的帮助来修复和完善代码,这种方式相较于领导的办法更为高效。 ### 问题三:等待,等待,等待 或许是使用量较大,做了流量的控制,在周末使用Trae,特别是Claude-3.7时,很容易遇到等待,大概100左右的排队,从提问到获得知识,可能需要10分钟左右甚至更长的时间,无形中影响了体验。 ### 总结 从目前来看,上述两个问题,与当下大模型token的输入量、算力有很大的关系,在未来会得到很好的解决,当下的体验还是有待提升。 因此,对于没有太多编程经验的来说,做到60分是很容易的。对于编写基本的python脚本、基本的网页可能是满足的,但如果再复杂一点的,可能就需要你有一定的编程经验了。通过阅读代码,帮助AI工具定位问题和代码, 来让AI帮你修复bug,确实是个高效的方式,至少比查百度和 CSDN 要快速很多。 ## 跳不脱认知边界 在做第一版项目时,我表达了项目功能后,由于没有说具体的编程框架,导致AI在一个文件里生成所需要的代码,随着功能的增加,代码逐渐超过了1000行,而如果使用 Trae提供的代码替换功能,如果文件代码超过1000行,就无法进行替换了,同时在问答效果上,也会大大折扣。 有了第一次经验,我于是便对代码进行重构,新起了一个工程,在第一次的提示词中,增加了“使用MVC理念进行编程,同时尽量让每个文件代码控制在300行左右“,再一次生成中,果然遵循了MVC的设计理念,代码做了分拆,效果上自然也好了很多。 而对于没有编程理念的,可能遇到后,就会问AI工具,如何进行分拆,也不一定出现使用MVC设计理念的情况,仅仅是让代码能够运行而已。而对于编程小白来讲,似乎也很难知道MVC设计理念或其他的方法。 因此,在使用AI编程工具时,在写prompt时,大多数人只能想到生成HTML、python代码等较为知晓的工具,而对于该工具是否是最理想的, 是否有更好的替代,对于没有太多编程经验的来讲,也不太敢去尝试,毕竟可能会付出更多潜在的成本,用一个相对熟悉一点的语言,通过自身的知识加AI的辅助,或许是个不错的选择。 而这或许恰恰就是一个不错的机会。毕竟现在的AI,尽管有了推理模型,但不同的prompt所输出的效率差距,还是很大的。 ## 总结 从个人使用的角度来看,AI编程工具确实提高了很大的效率,但目前它更像是一个“拐杖”,提供一定的辅助和帮助。对于编程能力较高的人,AI工具可以节省时间和提高效率;对于编程小白,AI工具可以帮助他们完成基础任务。 只是大多数人,希望它是轮椅,而且还是个电动的。很显然,当下还有点距离。 特别说明: 本文章所有的结论,都是基于最近使用基于 Trae 编辑器和 Claude-3.5/3.7 所使用的结果,考虑到个人能力的差异,并不代表当下AI编程的真实实力,仅仅作为自己使用的感受。 作者:蓝胖子 公众号:神奇四次元口袋 本文由 @蓝胖子 原创发布于人人都是产品经理。未经作者许可,禁止转载 题图来自Claude官网截图 该文观点仅代表作者本人,人人都是产品经理平台仅提供信息存储空间服务

2025年3月17日,比亚迪召开超级e平台技术发布暨汉L、唐L预售发布会,发布划时代超级e平台,推出闪充电池、3万转电机和全新一代车规级碳化硅功率芯片,核心三电全维升级, 实现电动化深度整合,刷新多项全球之最。在充电速度上,实现充电功率1兆瓦(1000kW),实现全球量产最高峰值充电速度1秒2公里,达到全球量产最快充电速度——闪充5分钟,畅行400公里;在性能上,达到单模块单电机功率580kW,最高车速超300km/h,定义全球最强专业纯电平台,首发搭载于划时代旗舰汉L、唐L,即日起正式开启预售。  **** **兆瓦闪充,油电同速新时代** 比亚迪集团董事长兼总裁王传福在发布会上直言:“为了彻底解决用户的充电焦虑,我们的追求,就是让电动车的充电时间,和燃油车的加油时间一样短,也就是在充电速度上实现「油电同速」。” 此次发布的超级e平台,是全球首个量产的乘用车“全域千伏高压架构”,把电池、电机、电源、空调等都做到了1000V,将电动车带入千伏时代。 比亚迪此次发布会还正式发布“闪充电池”,从电池正极到负极,全方位构建起超高速离子通道,将电池内阻降低50%,充电电流做到1000A,充电倍率达到10C,都是全球之最。  在超高电压1000V和超大电流1000A的加持下,比亚迪“闪充电池”可以做到全球量产最大充电功率1兆瓦(1000kW),让充电功率正式迈入“兆瓦时代”,可实现“1秒2公里”的全球量产最高峰值充电速度,带来极致的充电体验。 搭载闪充电池的汉L,可实现闪充5分钟畅行400公里。过去,燃油车加一次油需要5-8分钟;而现在,相同的续航里程,电动车充电也仅用5-8分钟,最终实现充电时间和加油时间一样短。 本次发布会,比亚迪还发布了全球首款量产3万转电机。比亚迪高级副总裁罗红斌在发布会上表示:3万转电机不仅实现了车速的大幅提升,还可以大幅度降低电机重量,缩小电机体积,提高功率密度,引领电驱总成进入 “3” 时代。  为了匹配超高功率充电,比亚迪自研并量产了全新一代车规级碳化硅功率芯片,该芯片的电压等级高达1500V,是行业首次量产应用的、最高电压等级的车规级碳化硅功率芯片。 **兆瓦闪充终端,规划建设4000多座“兆瓦闪充站”** 兆瓦闪充对充电桩也提出了更高要求。比亚迪集团执行副总裁、汽车工程研究院院长廉玉波表示:比亚迪自研的全球首款全液冷兆瓦闪充终端系统,其最大输出能力可以达到1360kW,**未来将规划在全国各地建设4000多座“兆瓦闪充站”**。除自建兆瓦闪充站外,比亚迪独创的“双枪充电”技术,可使超充桩秒变闪充桩,快充桩变超充桩;全球首创的“智能升压”充电技术,全面兼容公共快充桩,让用户桩桩都能充。  **** **超级e平台首搭汉L、唐L 正式开启预售** 作为比亚迪超级e平台的首搭车型,汉L、唐L已开启预售,预售价格为:汉L EV 27-35万、唐L EV 28-36万;汉L DM、唐L DM同步开启盲订,将首搭DM-p王者混动技术,将于4月正式上市。 据了解,后续e平台也将上车比亚迪更多车型,与比亚迪“兆瓦闪充”基建建设形成紧密配合。此次比亚迪发布超级e平台,推动电动车核心三电再进化,也是今年开年以后,比亚迪在近一个月时间内打出的第三张技术王牌,也正如比亚迪王朝网销售事业部总经理路天所说,比亚迪又从技术鱼池中捞出了一条大鱼。  而从投资者市场来看,3月17日发布会当天,A股市场收盘后,比亚迪市值7年来首次超越宁德时代,引发市场高度关注。 发布会结束后的第二天,即3月18日,比亚迪(002594)A股高开2.18%,开盘后公司股价短暂走低,后震荡上行,盘中再度涨超2%,一度创下390元/股历史新高。 比亚迪的这条大鱼,又将再一次搅动今年的汽车市场。雷峰网雷峰网

【2025年3月10日,北京】—— 今天,2025「世界智慧城市大奖·区域&亚洲」的评选活动正式启动。作为智慧城市领域全球最具权威性的奖项之一,本届大奖将继续在全球范围内表彰和推广中国及亚洲智慧城市建设的卓越成就。 「世界智慧城市大奖·中国」自2019年在中国设立起,已成为中国智慧城市发展历程中的一座重要里程碑。该奖项由世界智慧城市大会(Smart City Expo World Congress)主办,并由世界智慧城市大奖(World Smart City Awards)赋能,其权威性和国际影响力备受认可。它不仅肯定了各城市在推进智慧化城市建设中的创新和努力,也为其他城市树立了可借鉴的标杆。随着「世界智慧城市大奖·区域」的设立,大奖的影响力进一步拓展至整个亚洲,为区域内智慧城市提供了一个国际化的交流与展示舞台。 在2024年的大奖评选中,「世界智慧城市大奖·中国」共收到166份提案,涵盖441个智慧城市建设案例,遍及全国13个省、3个直辖市和1个自治区,涉及总计45座城市。这一踊跃参与不仅展示了中国各地智慧城市建设的蓬勃活力,也体现了该奖项在国内的广泛号召力和影响力。 首届区域大奖的参与热情同样高涨。2024年,收到了来自亚洲9个国家和地区的29座城市提交的案例/项目,其中包括89个智慧城市最佳场景提案和50个企业类别提案。 所有入围单位将受邀深入参与于2025年9月2日至6日在上海举办的「2025明日城市·上海」活动,与来自政府、企业、学术机构及各行业组织的关键决策者共襄盛举,最终入围和获奖的单位及其团队将荣获象征智慧城市卓越荣誉的奖杯和证书,其优秀案例也将被收录进线上案例库,供全球共享和借鉴。 **联系方式:**callforawards@tomorrow-city.com **申报网址:**https://www.tomorrow-city.com  活动现场

<blockquote><p>本文通过多个生动的案例,揭示了那些看似前沿却无人问津的产品方案背后的真相,强调了场景洞察、用户习惯的重要性,以及如何回归本质打造真正有价值的产品。</p> </blockquote>  凌晨三点半的会议室里,产品经理小王对着满屏的流程图抓耳挠腮。 这个集成了区块链、元宇宙、Web3.0的”未来社交平台”方案,在需求评审会上被CTO用”这个功能用户真的需要吗”八个字当场击穿。 这不是他第一次栽在”自嗨式创新”的坑里,半年前那个号称要颠覆外卖行业的AR点餐系统,至今还躺在应用商店的下载量个位数榜单上。 ## 一、产品经理的造梦工厂正在坍塌 在SaaS工具泛滥的2024年,Figma画布上每天诞生着数以万计的”创新方案”。 这些充斥着悬浮按钮、智能推荐、元宇宙入口的交互设计,往往在用户调研环节就遭遇灵魂拷问:”我为什么要在这个健身APP里养虚拟宠物?” 某知名咨询机构数据显示,过去三年上线的移动应用中,87%的功能模块使用率不足5%,形成触目惊心的”功能坟场”。 这种现象在AI浪潮中愈演愈烈。 某头部大厂推出的”智能购物车”,号称能通过脑机接口感知用户情绪推荐商品,实际测试时因为需要佩戴15公斤重的传感设备,导致超市过道频频发生”购物车堵车事故”。这种技术自嗨的产物,完美诠释了《人月神话》中的警示:”开发者和用户生活在平行宇宙”。 ## 二、场景洞察不是用户画像填空题 真正有效的场景挖掘需要产品经理完成三个维度的穿越:时间上要观察用户24小时行为链路,空间上要还原真实使用环境,心智上要捕捉潜意识决策逻辑。 抖音极速版之所以能在下沉市场杀出重围,靠的不是复杂的算法优化,而是产品团队在河南某县城网吧蹲守三个月发现的真相——大爷大妈们最在意的不是内容质量,是刷视频赚金币时手机不卡顿。 某生鲜电商的惨痛教训更具警示意义。 他们耗时半年开发的智能推荐系统,始终算不准王阿姨每周二固定购买3颗土豆的规律。直到运营人员发现,这是因为王阿姨每周二要给独居的老父亲送饭,而老人牙口不好只能吃土豆泥。 这个藏在生活褶皱里的真相,任何大数据模型都难以捕捉。 ## 三、用户习惯是刻在DNA里的密码 在杭州某共享单车公司的仓库里,堆积着上万辆装有面部识别车锁的”智能单车”。这些每辆造价增加200元的高科技产物,最终败给了一个原始需求——用户根本不愿意在骑行前做一套”眨眼+转头”的认证动作。 这个价值3000万的教训印证了《设计心理学》的论断:违背本能习惯的创新都是反人类设计。 真正的高手都在做”习惯嫁接”。 拼多多砍价功能的病毒式传播,本质是将菜市场讨价还价的场景数字化;Keep能突破健身App的变现魔咒,秘诀在于把私教催练的电话做成了AI语音包。 这些成功案例揭示的真相是:与其教育用户适应新交互,不如把创新伪装成旧习惯。 ## 四、回归本质的产品炼金术 在东京银座的茑屋书店,产品经理们正在学习一个反常识的公式:用户价值=需求强度×场景频次×习惯惯性。 这个诞生于纸质书时代的商业体,通过数据发现周边主妇们每周三下午的购书习惯,进而打造出”绘本+咖啡+儿童托管”的场景解决方案,使母婴品类销售额暴涨430%。 深圳某工业软件公司的转型之路更具启发性。 当他们把CAD软件的复杂参数设置,改造成老工程师熟悉的”绘图板+比例尺”虚拟界面时,产品付费转化率提升了17倍。这印证了任正非的那句忠告:”领先半步是先进,领先三步是先烈”。 站在AI重塑一切的时代路口,我们更需要警惕技术原教旨主义的陷阱。 那个能让家庭主妇轻松制作电影级Vlog的AI工具,最终可能败给一个朴素的真相——她们真正需要的,或许只是把手机相册里的碎片视频自动生成带字幕的合辑。 产品创新的终极密码,永远藏在用户说”我就随便看看”时的真实使用场景里。 本文由人人都是产品经理作者【产品经理骆齐】,微信公众号:【骆齐】,原创/授权 发布于人人都是产品经理,未经许可,禁止转载。 题图来自Unsplash,基于 CC0 协议。

苹果于本月终止了 iPhone SE 系列,并发布了 iPhone 16e,该机型比以往任何一款 SE 都要昂贵,但仍比 iPhone 16 便宜,尽管便宜得不多。 不过,为了选择更便宜的机型,用户需要舍弃摄像头和 A18 芯片组的部分性能还有颜色,因为 iPhone 16e 机身只有黑色和白色。 那么它的但耐用性如何呢? JerryRigEverything 的 Zack 对最新款 iPhone 进行了他标志性的测试。 从屏幕开始,玻璃的莫氏硬度为 6 级,更深的刘海处为 7 级,这并不奇怪。 边框是铝制的,按键也是金属的,扬声器格栅上有网罩以防止进水。 背板为玻璃材质,屏幕在明火灼烧约 20 秒后像素会变白,但重启手机后几乎看不到发生了什么。  在最重要的弯曲测试中,iPhone 16e 成功挺了下来,机身两侧都没有弯曲。 机身内部没有 MagSafe 磁铁,电池拆卸非常方便,只需一节 9V 电池和鳄鱼夹。 唯一的 4800 万像素摄像头采用了传统的 OIS 技术,而不是较新较贵的 iPhone 所采用的传感器位移技术。 [查看评论](https://m.cnbeta.com.tw/comment/1486228.htm)

今日,三星全新消费级SSD 9100 PRO国行正式发布,**1TB版本售价1099元、2TB售价1799元、4TB价格3299元,8TB将于今年下半年上市。**9100 PRO是三星首款满血PCIe 5.0 SSD,读取速度高达14.8GB/s,刷新民用SSD速度纪录。 这次,**三星9100 PRO给足了PCIe 5.0 x4通道,支持NVMe 2.0,**相比前一代的990 PRO,9100 PRO性能提高99%。 据了解,1TB、2TB版本额定顺序读取速度达14700 MB/s ,顺序写入速度为13300 MB/s。  2TB版本读取速度不变,写入速度提升至13400 MB/s。 4TB和8TB版本顺序读取速度高达14800 MB/s,写入速度高达13400 MB/s。 据悉,**三星9100 PRO最大随机读取2200K IOPS,最大随机写入2600K IOPS。**  散热方面,**三星为1TB至4TB版本配备厚度为8.8mm的散热模块,8TB型号配备厚度为11.25mm的散热模块,**同时优化了热控制,确保了稳定的高速性能且不会过热。  [查看评论](https://m.cnbeta.com.tw/comment/1486224.htm)

据报道,大众汽车集团公布了2024财年的销售数据,其汽车业务表现不尽如人意,但令人意外的是,**大众自制的咖喱香肠却成为了“明星产品”,销量几乎与汽车相当,成为财报中的一大亮点。** 报告显示,2024年大众汽车全球交付量约为900万辆,**而大众咖喱香肠在德国沃尔夫斯堡市的销量高达850万根,几乎与汽车销量持平。**这一反差让大众咖喱香肠成为了舆论关注的焦点。 大众汽车集团自1973年开始供应咖喱香肠,由集团旗下服务工厂的屠宰场生产。有趣的是,**大众甚至像生产汽车零部件一样,为这种香肠赋予了专属零件编号,足见其重视程度。** 目前,大众咖喱香肠不仅在全球各地的工厂食堂销售,还进入了部分零售商店和超市,成为大众品牌的“跨界”代表。 面对汽车销量的低迷,大众汽车人力资源董事会成员基利安(Gunnar Kilian)在领英(LinkedIn)上发文,试图为员工和外界注入一些信心。他透露,公司正在研发新的咖喱香肠产品,并期待这一“副业”能够带来新的突破。 [](//img1.mydrivers.com/img/20250318/4aeed2747efe452b9429820bbca8b139.png) [查看评论](https://m.cnbeta.com.tw/comment/1486222.htm)

在白宫和议员口诛笔伐精英大学之际,哈佛大学宣布将免除家庭收入在20万美元或以下的学生学费。作为美国历史最悠久、最富有的高等学府,哈佛大学免除家庭收入在10万美元或以下的学生学费和食宿费,而收入不高于20万美元的家庭学生可免学费。  宾夕法尼亚大学和麻省理工学院近期也宣布了类似决定,在许多顶尖学校学费已经超过每年9万美元之际,这些计划将让更多家庭能够上得起名校。 哈佛大学校长Alan Garber表示,“让更多人有机会进入哈佛学习可以拓宽我们所有学生的背景、经验和视野,促进他们的智识和个人成长”。 根据声明,新计划将于2025-26学年启动,将帮助美国约86%的家庭获得哈佛大学的经济援助资格。目前,年收入不超过85000美元的家庭可以享受免学费政策。 特朗普政府正在威胁要切断对哈佛等顶尖名校的联邦资助,理由是这些高校未能解决反犹太主义问题,且支持多样性、公平性和包容性(DEI)。 哈佛大学的本科生的纯学费约为每年57000美元,超过一半的学生获得经济援助。 在数以百万计的美国人难以偿还学生贷款之际,越来越多的家庭质疑花大钱进名校是否值得。虽然精英大学继续收到大量优秀的学生的申请,但他们越来越重视学费的可负担问题。 [查看评论](https://m.cnbeta.com.tw/comment/1486218.htm)

供应链分析师Jeff Pu透露,**iPhone 17系列4款机型都将首发搭载苹果自研的Wi-Fi 7芯片。**Jeff Pu表示,**苹果Wi-Fi 7芯片设计早在2024年上半年就已定案**,他预计这颗芯片将于今年晚些时候首次应用到iPhone 17、iPhone 17 Air、iPhone 17 Pro和iPhone 17 Pro Max上。 知名分析师郭明錤此前也曾提到,苹果计划在今年的iPhone 17系列中采用自研Wi-Fi芯片,替代供应商博通。 [](//img1.mydrivers.com/img/20250318/9732ba50c45c447c8e019e0d84b180f9.png) 公开报道显示,苹果偏好采用自研芯片、减少外采成本早已成为惯例,历史上苹果自研芯片并不少见,用于手机计算的A系列、电脑类产品计算的M系列已经迭代多年;辅助能力方面,主打无线连接有W和H系列、用于穿戴产品是S系列以及Vision Pro的空间计算芯片R1。 苹果选择自研,这对博通来说无疑是坏消息,**苹果贡献了博通2022年和2023财年大约20%的营业收入**,随着自研芯片的到来,博通的营收将会受到影响。 [查看评论](https://m.cnbeta.com.tw/comment/1486216.htm)

到底是激光雷达好,还是纯视觉方案好,这是厂商和用户都在争论的话题。华为等国内车企也基本都更推崇激光雷达方案,理由无外乎各种环境下都是最安全的优先选择。不过,马斯克多次在社交媒体和公开场合批评激光雷达,认为它是错误的解决方案,只有纯视觉才是王道。 近日,国外博主Mark Rober就做了一个测试,用激光雷达和特斯拉的纯视觉方案来对比,到底哪种能够更好的应对路况。 Rober让一辆处于Autopilot模式下的特斯拉Model Y与使用激光雷达系统的车辆进行了一系列对比测试。 **测试的结果显示,特斯拉能够在多种情况下识别并避开障碍物,但在大雾或大雨等恶劣天气下表现不佳。相比之下,激光雷达系统在这些条件下表现更好。** 最后一个场景是一个画有假路的墙壁,这个不现实的设计是为了展示摄像头与激光雷达之间的差异:摄像头依赖于对障碍物的视觉感知,而激光雷达或雷达则基于实际数据检测障碍物。 简单来说,激光雷达不会被表面图案欺骗,它们只关心是否存在障碍物。 **现实情况就是,摄像头可以完成很多任务,但用激光雷达可以使系统更加安全。马斯克曾在私信中承认高分辨率雷达可能优于纯视觉系统,但他认为这样的雷达不存在。** [](//img1.mydrivers.com/img/20250318/19469b0dbdbd468b8a98c6198ad76112.png) [查看评论](https://m.cnbeta.com.tw/comment/1486214.htm)

日前,小米集团大家电部总经理单联瑜晒出小米智能家电工厂现场照片,小米集团总裁卢伟冰透露,该工厂最先量产的会是空调,工厂自动化程度很高。随后,小米集团副总裁张剑慧表示,**工厂将于下半年交付。** 据了解,小米智能家电工厂位于武汉新城,一期项目将聚焦空调品类,规划六大核心分厂,全面覆盖家用及中央空调的装配生产。 这是小米继汽车超级工厂、手机智能工厂后的第3座智能工厂,**意味着小米“人车家”全生态战略在大型自建智能工厂上完成闭环。** [](//img1.mydrivers.com/img/20250318/b7f6ee1af41a473b8fcf809c16c08978.png) 2024年12月,小米集团公关部总经理王化在微博发文称:“大家都知道我们的大家电工厂已经动工了,明年我们就能自研自产小米空调了”。 据悉,小米智能家电工厂于2024年8月签约落户武汉,同年11月26日奠基开工,2025年1月20日完成结构性封顶。 [](//img1.mydrivers.com/img/20250318/45fe01c1f0144ec9a16ad8108d3aee6b.png) 项目效果图 卢伟冰此前表示,米家空调今年销量会保持50%以上的增长速度,全面发力高端,ASP会持续上升。 他还透露了小米的目标:**全年公开市场销量目标第3,未来5年成为数一数二的空调品牌。** [查看评论](https://m.cnbeta.com.tw/comment/1486212.htm)

比亚迪这个“技术理工男”,最近开技术发布会“上瘾了”。2月中才发布完“智驾平权”,3月初才把无人机实现了车载,比亚迪昨晚(3月17日)又在深圳总部举办了2025年第三场技术发布会。 2个多小时的发布会中,比亚迪发布了三项内容:自称堪比燃油车补能体验的“兆瓦闪充”;让“兆瓦闪充”得以实现的全新一代纯电“超级e平台”;以及今年两款重磅新品汉L、唐L的部分信息展示和预售。 其中,前两项技术创新成果是这场发布会的绝对主角,表明比亚迪向新能源汽车补能这一“木桶最短板”发起的最新冲击。 “兆瓦闪充”有多强?如何实现? 用一句话概括,就是三个“一千”:最大输出电压达1000V,最大输出电流1000A,最大输出功率1000kW。 光看参数你可能还没有概念,不妨参考官方宣传的充电体验——**功率最高时,1秒钟就能充2公里**(续航720公里,充电速率10C)**;5分钟就能从35公里续航充到442公里,每分钟充电里程超过80公里**(充电速率估算7.4C)**。** 发布会外场充电演示:车辆为唐L,3充电桩中只有1“兆瓦闪充”,均装备双枪,由一台主机和一个储能柜驱动 发布会外场充电演示:左侧是车内仪表实拍图,右侧是充电速度展示图 虎嗅在比亚迪发布会外场目睹了现场实际充电演示,一台总行驶里程约为700公里的汉L,在4分18s的时间里就充入了395公里的可行驶里程(大概率是WLTC里程,实际里程根据使用场景有可能会缩水),充电速率超过90公里每分钟,基本符合官方宣传的充电效率。 考虑到燃油车耗时从进加油站、到放置油枪加油、结算再到驶离,整个过程通常耗时5~8分钟。假如用户只使用10%~80%的电池最高效区间,比亚迪的“兆瓦闪充”在补能效率上追平燃油车,也就是比亚迪官方的口号“油电同速”。 这一充电速度不仅优于目前市面常见的250kW以下的普通快充桩,也让比亚迪超越了蔚小理极、特斯拉等“快充前辈”: - 小鹏:2024年底发布了S5超级快充,最大电压1000V,峰值功率960kW;2025年1月实际部署的单充电桩最大功率为720kW; - 蔚来:2023年底更新的超快充技术,最大电压1000V,最大电流765A,单桩最大功率640kW; - 理想:2023年底开始落地的5C快充桩,最大电压超过800V,最大电流超过700A,单桩最大功率超过560kW; - 极氪:2024年底发布的V3极充桩,最大电压1000V,最大输出电流800A,单枪峰值功率800kW; - 特斯拉:2024年底透露的新一代V4超充桩功率达到500kW,但目前国内部署的仍是250kW的V3超级充电桩。 为了实现这一市面上最强的新能源补能解决方案,比亚迪对车辆端和充电桩端都进行了创新。  以充电桩为例,比亚迪发布会上演示的“兆瓦闪充”系统,在“1主机1储能柜”(储能柜容量225kWh)的配置下,可以最大拥有1360kW的输出能力(储能柜最大输出800kW,电网输出最大560kW),即便双车同时进行“闪充”,也能拥有不错的补能速率表现。 在接收电力的车辆端,比亚迪在将电池“升级为闪充电池”的同时也“全域升级为千伏高压架构”。前者是对电池进行针对性优化,提升快充性能和使用寿命。后者是将车内用电大户(尤其是空调)电压进行统一,方便在统一的高电压下工作。 在支持自己这套闪充系统的基础上,比亚迪还对目前市面常见的其他充电桩进行了“适配”,具体包括两项特色的充电能力:“双枪充电”和“升压充电”。 “双枪充电”针对的是本就支持千伏的快充站点,但其单桩功率达不到“闪充”。用户可以同时使用两个普通“快充桩”,让整个补能效率直接加倍(虽然多占一枪但是总耗时其实一样);“升压充电”针对的是普通公共快充桩,车端也可以利用独特的电驱升压方案(把车辆的电机当变压器使用),将外部充电电压抬升到车辆所需的千伏水平,实现堪比官方快充桩的补能效率。 特别值得一提的是,“兆瓦闪充”整套解决方案中最为关键的功率芯片,用的是比亚迪自产碳化硅芯片,耐压等级高达1500V,这同时也是全球量产最高车规级碳化硅功率芯片电压等级。  在相当完善的整体快充方案基础上,比亚迪还在发布会上公布了初期建站的规划:兆瓦闪充站将建设超过4000座(场站数量,桩数量只会比这个多),同时比亚迪后续也将放开合作渠道,与更多社会资源和资本进行充电网络的建设。 纯电“超级e平台”,新在哪里? 在“兆瓦闪充”这套核心的能源充入和使用的架构基础之上,再加上全新的“三万转电机”、“全车热管理技术”、“其他车辆基础架构”,最终就组成了全新的“超级e平台”,实现电动化深度整合。 **从行业视角来看,这套平台的确在多个细节上具有领先性。**  以“三万转电机”为例,就是此前闹得沸沸扬扬的“580kW电机”,其通过多个最新的技术创新,例如加强磁场来换取转子定子之间气隙的加大,还有全面优化的电机油冷链路,特殊优化的扁铜线绝缘涂层等,让其能够稳定运行在1000V的工作电压和超过3万转,实现了超高的功率重量比(官方参数16.4kW/kg,远超行业12~14kW/kg的平均水平)。 超强的电机也给车辆带来了优异的性能表现:在“三万转电机”的驱动下(大概率是两个电机,不确定是纯后驱还是四驱),汉L的零百成绩直接“杀”到了2.7秒 ,极速高达305公里每小时 。唐L的零百加速也“杀”到了3.6秒,极速287公里每小时 (一个参考:小米SU7 Ultra的1.98秒和极速318公里每小时)。  另外一个技术层面的重要创新是热管理。作为新能源车多个系统正常工作的关键,比亚迪本次也对其进行了全面的“升级”。例如将电池包上下的液体冷媒换成了相变冷媒(大致类似冰箱空调,暂时不清楚具体用的是什么冷媒),实现了更高的传热和散热效率。 在另外一个关键零部件电机上,比亚迪通过两重换热器“冷媒-水”、“水-油”,实现了电机更彻底的散热管理,为其超高转速的实现扫除了障碍。即便外界高温,也能够将电驱的水循环温度控制在30度以下,让整个热管理链路能够高效工作。 **通过这些新技术的引入,“超级e平台”有望进一步提升纯电新能源车的产品力。在为20万元以上的产品如汉L、唐L提供更强的吸引力同时,逐步下放到更低价位的比亚迪产品中去,例如将充电速率提升至5C,驱动电机功率进一步升级等。** 比亚迪的“新明牌战略” 过去几年,比亚迪凭借自身在汽车零部件的垂直整合和生产规模的快速扩张,迅猛发展获得了成本上的领先优势。只可惜这种“粗暴而简单”的打法总有尽头,市场就那么大,部分弱势合资“蛋糕”被瓜分掉之后,就进入了更激烈的自主车企内战环节。 在这个阶段,比亚迪除了“守卫”自身的规模体量之外,持续提升产品价位,抬高品牌价值等新挑战已经“兵临城下”。从今年开年的三场重磅技术发布会来看,**比亚迪已经将“技术和产品的体系化技术创新”选作了自身的突破口。** 比亚迪的各个垂直产业链环节,均通过技术创新为企业的产品和品牌提供持续支撑。以本次“兆瓦闪充”中至关重要的碳化硅功率芯片为例,在车企行业中,能够自产1200V级别的企业,目前唯有比亚迪。去年,比亚迪曾透露,其宁波工厂的碳化硅晶圆产能已达每月2万片,并计划进一步扩产,最终目标是成为“全球最大碳化硅工厂”。 **这种“全靠自己+开疆拓土”的打法,从某种程度上来说并不“明智”。** 就以高速快充为例,其他车企完全可以利用产业链中的解决方案,快速实现500kW以上的充电桩部署。而比亚迪此次整个利用自己芯片、储能电池、液冷方案、其他组件的“兆瓦快充”方案,未必能在成本上实现最优,甚至要额外和众多充电产业链企业展开技术竞争。 但另一方面来看,这种“能自己解决就不干等着”的精神,叠加比亚迪深厚的工程师文化,最终成为了比亚迪走到今日的关键。让比亚迪不仅能在各个垂直环节做好生产制造,还能持续推动技术和产品的创新。 **由此而催生的、不断加速的“体系化技术创新”,正在成为比亚迪卷新能源市场的“新明牌战略”。** [查看评论](https://m.cnbeta.com.tw/comment/1486210.htm)

网络安全研究人员发现了新一波攻击——Dark Crystal RAT(DCRat)。这是一种危险的远程访问木马,它通过恶意软件即服务(MaaS)模型重新出现。 攻击者主要瞄准游戏玩家,通过 YouTube 传播伪装成游戏作弊和破解程序的恶意软件。 **恶意软件传播利用 YouTube 平台** DCRat 背后的攻击者将 YouTube 当作主要分发渠道,他们创建虚假或劫持的账户,上传宣传所谓游戏作弊、破解、机器人及类似软件的视频。每个视频描述都包含一个下载链接,引导用户访问托管受密码保护档案的合法文件共享服务,密码也在同一描述中提供,使整个过程看似可信。  YouTube 视频广告,宣传欺骗和破解 但这些档案并非提供所承诺的游戏工具,而是包含隐藏在各种垃圾文件和文件夹中的 DCRat 恶意软件,这些垃圾文件和文件夹旨在分散受害者的注意力。 DCRat,即 Dark Crystal RAT,于 2018 年首次出现,如今已演变成一种复杂的威胁。该恶意软件作为后门运行,让攻击者能远程访问受感染设备。此外,DCRat 支持模块化插件,极大地增强了其功能。研究人员已发现与该恶意软件家族相关的 34 个不同插件,涵盖按键记录、网络摄像头监视、文件盗窃和密码泄露等危险功能。  攻击者网站上的 DCRat 构建器插件 **利用动漫主题域名** 在基础设施方面,为托管命令和控制(C2)服务器,网络犯罪分子注册了许多二级域名(主要在俄罗斯的 “.ru” 域名区域内),并创建多个三级域名用于操作。仅自 2025 年初以来,攻击者就注册了至少 57 个新的二级域名。有趣的是,这些域名常包含受动漫启发的俚语,如 “nyashka”“nyashkoon” 和 “nyashtyan”,容易引起日本流行文化爱好者的共鸣。  采用特征命名方法的 C2 服务器地址 遥测数据显示,俄罗斯是此次活动的主要目标,约 80% 的感染发生在那里。其他受影响地区包括白俄罗斯、哈萨克斯坦和中国。卡巴斯基安全解决方案将该恶意软件检测为 “Backdoor.MSIL.DCRat”。 专家强烈建议用户只从可信来源下载游戏相关软件,避免因非官方渠道分发的受密码保护档案带来感染风险。

索尼在PlayStation Studios内成立了一个新的第一方工作室:Dark Outlaw Games。  该工作室由Jason Blundell领导,Jason Blundell是Treyarch联合工作室负责人 ,也是《使命召唤:黑色行动》系列中僵尸模式的主要创作者之一,他在后续离开了Treyarch,并组建了Deviation Games。  Blundell表示:“作为一家新的第一方工作室,能够与索尼合作是我的荣幸,索尼并不总是创办第一方工作室,因此获得这样的特权让我感到谦卑。” 他也没有透露工作室的计划,只表示工作室已经“运作了一段时间”。

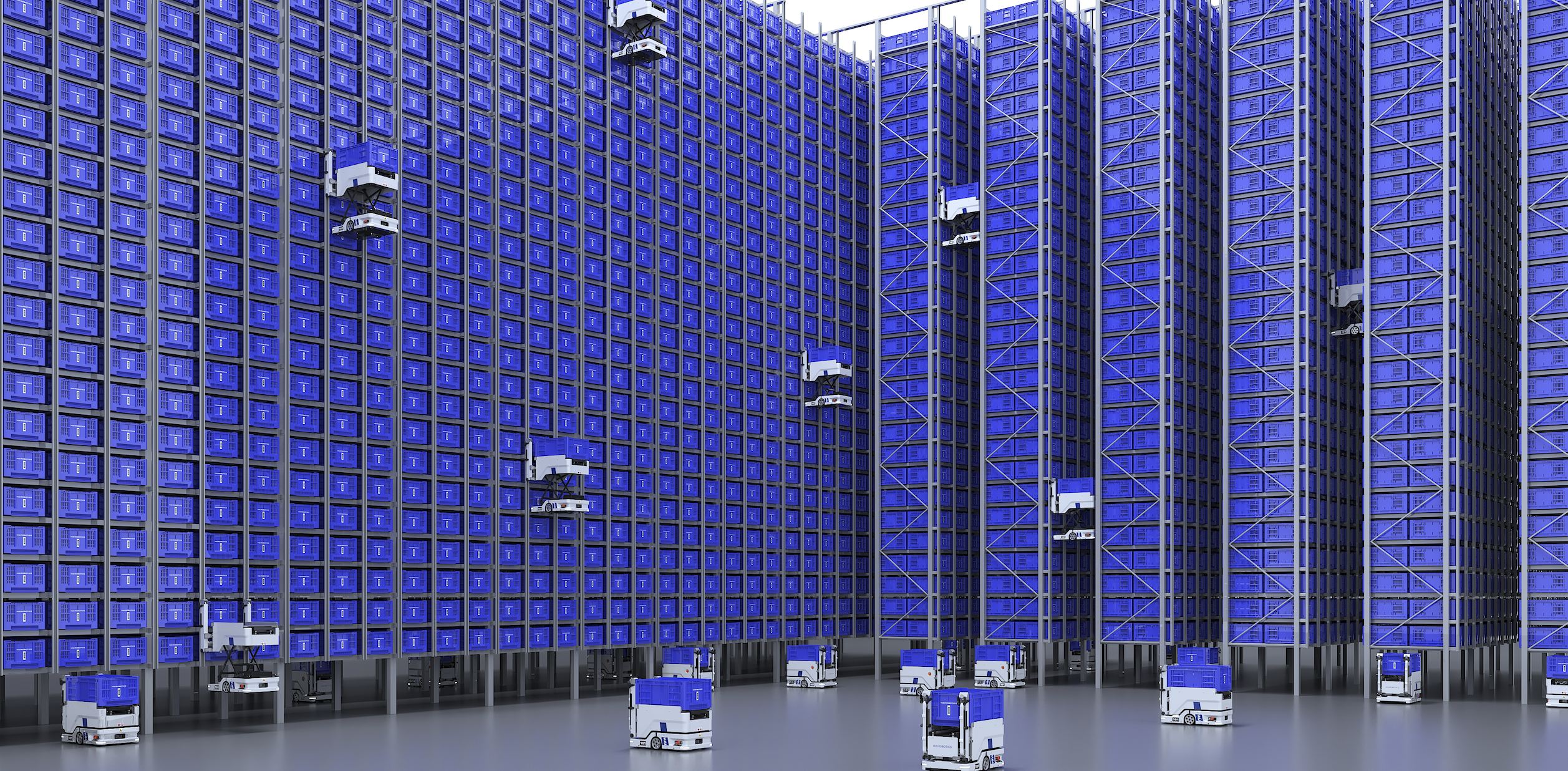

该系统在1000平方米的区域内每小时可处理4000个料箱,急单料箱最快可在2分钟内送达工作站。

<blockquote><p>在竞争激烈的电商市场中,品牌打造一直是商家梦寐以求的目标,但成功的品牌却寥寥无几。本文从电商运营的角度出发,分享了品牌打造的实用方法与思路。</p> </blockquote>  据我所知,每一个电商公司都有一个品牌梦,不管是做代理的,有量后,都会贴牌搞自己的牌子;产业带的,有量后,必然是注册牌子;品牌方就不用说了,不管有量没量,都是奔着做品牌去的。 怎么说呢?如果放10年前,谈品牌打造,那真的是春风得意马蹄疾,各种网红品牌层出不穷。但真的活到现在的,就没几个了。也说明了,品牌打造成功的难度是很高的。 而10年后的今天,各位在想从零打造品牌其难度呈地狱级,也很少听到有人在喊我要打造出个知名品牌了。现在大家的重点往往聚焦于:如何让产品卖的出,如果让企业有利润,如何能活下去,更加的务实和现实。 品牌的确难打造,就我做拼多多店铺代运营这几年来看,很多想做品牌的公司,之所以失败,是因为一开始玩法就不对,他们根本就不知道品牌打造的方法和思路,只是一厢情愿的觉得,注册个牌子有量了就是品牌了。 如果凡事都如此简单,那我拼多多岂不是任何品都能日销万单了。 ## 01 首先要切用户 什么是切用户?就是你想做的牌子到底是为谁服务的,这一点在开公司之前就必须想清楚。我接触的电商老板会说,我有想清楚,我做洗衣液的,我就是卖给洗衣服人用的。大家知道吗?什么都想要,最终就会什么都得不到。 以拼多多为例,我做拼多多这些年,做过无数链接,每一条链接都是按照打造品牌的思路去做的,真的是千锤百炼出来的,你就打造过几个牌子的,就不要跟我扯没用的了,按我说的做就可以了。 比如我在拼多多上做防晒霜,我能切到所有买防晒霜的用户吗?答案肯定不能哇。那我就要想了,我到底要切哪部分群体。如果我拿到的是厂家资源,成本4.5一支的,你觉得我会切哪波群体。当然是性价比的,我主图详情SKU都只写一句话:9.9两支,用一年! 如果你是喜欢买国际大牌的装逼范,或是注重功效的成分党,你都不会买我的防晒霜,你不买,我会心疼吗?我不心疼。但是你做品牌时,如果有人看到不买,你就会很心疼,这是不对的。 非目标用户不买简直太正常了,啥叫切用户,就是不是你的用户,狗都不看一眼。你看看人家小米50万的那个车,是先圈用户后造车,市场空间有多大,预计售出多少台,别个一开始就算的清清楚楚了。 就跟我切的低价防晒霜人群一样,一天能有多少单,根据切的人群量级,我一开始就心里有数了。倘若我接的是品牌方的新品防晒霜,我订的目标是多少?每天100支就差不多了。 ## 02 其次要会说话 继续讲上面的9.9两支的防晒霜,咱们主打的卖点就是性价比。别跟我扯什么,你能美白,你有证,你是多少道质检工序,我就一句话,9.9两支用一年。谁能打的过我?既然确定了打性价比的卖点和人群,接下来就是怎么说这个东西了。 怎么说,就是用文案或者图片或者视频的形式来把性价比这事讲出来,让买家能直观的感受到。买家是有眼睛和耳朵的,可以看,可以听,可以思考。 你讲的好了,你说对方会不会心动,会不会下单。如果你讲的不好,比如性价比非要说:我这个真的很便宜。买家看到这句话是无感的,要么量化,要么有指向性。 我觉得所有做不好品牌的公司,都可以来拼多多找找灵感,看看别人top链接的马扁文案是怎样写的,你就知道,你们品牌的主文案怎样定了。每一个拼多多top链接背后都是一个品牌大师,这话一点也不夸张。 如果你是卖杯子的,你想突出质量好,你可以说,耐用十年!如果你是卖羽绒服的,你想突出保暖,你可以说,零下30度也不冷!品牌是怎样打造出来的,就是这一句话卖点,长年累月的去讲,用户天天听,听多了就记住了,你的品牌就出来了。 ## 03 要频繁触达 人群切好了,卖点想清楚了,接下来无非就是触达的事情了。为啥之前很流行洗脑电梯广告,说白了就是希望花10块钱能实现别人花1万块钱投放带来的效果,别人广告听一百遍能记住,广告要花1万块,你的广告别人听一遍就记住了,是不是相当于节省了广告成本了。 品牌打造其实也就这么回事,大家之所以打造不成功,最大的可能是没钱了。所有品牌的心智养成都是需要时间来沉淀的,别人看到的是时间,咱们看到的可是无穷的广告投放预算哇。 那没有钱,又想做品牌,咋整呢?其实吧,还是那句话,做人别太贪。别一上来就奔着格力美的比亚迪蜜雪冰城这种重量级品牌去,咱们可以先从单一渠道的小而美的品牌做起。比如拼多多这个渠道、小红书那个渠道、视频号那那个渠道等。 这样说吧,在拼多多上月销3000万的牌子,我估计很多人都不一定听说过,但是不碍于别人一年大几亿的营收,你说你的是品牌,一年流水几十万不到,别人不是品牌,一年卖好几个亿,让你选,你选哪个? 以我多年拼多多代运营经验来看,想拿量很简单,切好人群、做好素材、定好价格,接下来就是投放了。而电商平台的广告投放又不像品牌广告,不知道花多少钱带来多少效果。 电商平台是按效果投放的,以10块钱拿到一个用户来看,你给我一万块,就铁定能带来1000个订单,这就是电商平台的魅力。 ## 04 最后 现在大家明白了吧,打造品牌其实很简单,就是这三步,选对用户,做好素材,可劲儿投放。你做不起来品牌,就从以上三个步骤去找答案吧,绝对是哪一步做的不对,或者没做好。 要么人群切的不对或者没有切,要么素材做的不精不好看不到位,要么是没钱投广,上述随便一环没做好,这样说吧,成功打造品牌的梦就别再做了。 本文由人人都是产品经理作者【老虎讲运营】,微信公众号:【老虎讲运营】,原创/授权 发布于人人都是产品经理,未经许可,禁止转载。 题图来自Unsplash,基于 CC0 协议。

<blockquote><p>本文将探讨B端交互游戏化的定义、必要性以及实际优化案例,将复杂的业务场景变得更具趣味性和人性化,供大家参考。</p> </blockquote>  最近看到了几篇关于B端游戏化的文章,于是也想来谈一下游戏化的观点,希望能对读者有所帮助以及启发。 ## 是什么 B端交互游戏化是指将游戏设计元素融入产品的交互设计中,以提升用户参与度、效率或特定行为转化的一种设计策略。其核心目标是通过游戏化的手段,让原本复杂、枯燥的业务流程更具趣味性和激励性,从而优化用户体验并实现企业业务目标。 ## 为什么 游戏化设计通过积分、成就等机制将枯燥流程转为目标驱动的互动。新时代职场人对C端级体验的需求倒逼革新,游戏化以低门槛设计适配数字化原生代。 技术成熟推动低代码平台、AR寻宝培训等轻量化方案落地,远程办公则借团队排行榜强化协作激励。 SaaS同质化竞争下,游戏化成为差异策略,其本质是以人性化设计将行为数据转化为生产力。 ## 优化案例-工厂信息初始化背景介绍 在生鲜生产产业中,工厂是生鲜从零散到整装生产场景的核心场景,因此工厂生产场景对于生鲜生产有着巨大的影响,大部分的客户都比较关注工厂内部的生产的效率以及管理。其中第一步上线就因为步骤较多,导致了这一块的客诉较多。 ### 业务难点 生产相关的客诉集中在工厂的信息初始化上。用户为主管,对于初始化流程中的3个大项30多个小项,又要短时间内录入因此短时间内的压力比较大,因此需要优化。优化措施整合关键角色工作流 平台对关键角色工作流程的整合,目的是让新用户能够轻松上手,减少使用负担。这种设计理念有助于提升用户初次使用产品时的满意度。 ### 用户专属学习空间 通过节点前置,平台提前给新用户心里预期,让用户对操作流程有初步的了解。同时,文案修改采用温柔的对话式引导,安抚用户情绪,降低用户的心理负担。此外,将学习过程视觉量化,拆解目标,帮助新手用户克服 “上手难” 的问题,增强了产品的易用性。 ### 激励体系设计 平台完善的激励机制,对已完成的任务,不论大小均进行正向反馈。例如,普通任务完成激励和阶段任务完成激励,分别以绿色和橙色的界面设计呈现,给予用户成就感,激励用户继续完成更多任务。 ### 操作引导与进度展示 过三步操作(基础设置、货品设置、订单设置)让用户了解如何实现高效盈利。此外,还展示了用户已完成 11 节的进度提示,鼓励用户继续追加操作,进一步了解平台功能。 ## 总结 随着B端C化会逐步深入人心,游戏化本身也符合人的本性之一,迎接与拥抱变化才能走得更远。 本文由人人都是产品经理作者【一只鸡腿】,微信公众号:【B端设计鸡腿】,原创/授权 发布于人人都是产品经理,未经许可,禁止转载。 题图来自Unsplash,基于 CC0 协议。

The plan, composed of 30 policies across eight sections, not just includes demand-side initiatives such as income enhancement for urban and rural residents, but also actions on the supply side aiming to improve the quality of services consumption, upgrade bulk consumption and enhance consumption quality.

3月17日,智己汽车携手阿里巴巴旗下斑马智行、饿了么等板块行业首发“IM AIOS生态座舱”,并将于4月正式进入落地阶段。该座舱深度融合阿里前沿AI技术及生态资源,首次将阿里生态服务以AI Agent形式落地,开创“No Touch & No App”的人车交互模式。IM AIOS真正解决传统座舱层层触屏交互的驾驶痛点,减少对注意力的侵占,提升用车安全;并为用户创造出具有颠覆性的AI生态座舱体验,开启智能座舱的"iPhone时刻"。  不同于以往的APP或者小程序上车,依托智己与斑马智行联合研发的行业最大端上开放式语音大模型和行业首个AI交互智能体,IM AIOS生态座舱可通过自然语言交互与AI Agent集群协作,串联起更多生态和APP,实现从单点功能到场景服务的跨越,所说即所得,更加智能便捷。例如,与饿了么首创的“AI外卖”功能,可实现语音点餐、车到餐至,为都市职场人打造更高效、更贴心的移动生活新体验。即将于4月发布的全新智己L6将成为业内首款上车"AI外卖"的智能轿车。  未来,IM AIOS还将构建覆盖智慧出行、沉浸娱乐、移动办公等全域场景生态体系,创新未来出行的无限想象。

**恒基地产集团创办人李兆基逝世,享年97岁。**李兆基1928年2月20日出生于广东顺德大良,恒基兆业地产有限公司创办人,香港顺德联谊总会荣誉会长,世界顺德联谊总会名誉会长,恒基兆业地产集团原主席、总经理。 李兆基于1995年、1996年、1997年在《福布斯》富豪榜上连续三年成为华人首富、亚洲首富,并连续两年在全球富豪榜保持第四位。 公开资料显示,李兆基出身自广东省顺德市,少年时来港,白手起家,创立恒基兆业地产集团。而在香港地产界,曾有“四大天王”之说,即长江实业的李嘉诚、新世界发展的郑裕彤、新鸿基地产的郭德胜和恒基兆业的李兆基。 **上述香港“四大天王”祖籍均来自广东,其中李嘉诚祖籍广东潮汕,郭德胜祖籍广东中山,郑裕彤和李兆基的祖籍均是广东顺德。**  [查看评论](https://m.cnbeta.com.tw/comment/1486208.htm)

据媒体报道,美国联邦航空管理局发声明证实,当地时间3月16日晚,**美国达美航空旗下子公司“奋进航空”一架客机在纽约拉瓜迪亚机场降落时,客机左侧机翼撞上跑道。**据悉,当时飞行员正在执行由于进近不稳定而导致的复飞。 这架庞巴迪CRJ-900型客机从佛罗里达州杰克逊维尔飞往纽约,**机上有76名乘客、2名飞行员和2名乘务员,据称事故中无人受伤。 ** **** 据了解,今年2月,一架从美国明尼阿波利斯起飞的达美航空公司的客机在加拿大多伦多皮尔逊国际机场着陆时发生事故并着火。 现场视频显示,客机落地后发生翻覆,机体部分损坏并分离,随后起火,事故造成21人受伤。 值得注意的是,**涉事飞机同样隶属于奋进航空,机型也是庞巴迪CRJ-900。** 据悉,达美航空是美国最大、也是最赚钱的航空公司,2024年营收570亿美元,利润60亿美元。 美国国家运输安全委员会发布的数据显示,**2025年1月1日至今,美国已发生153起航空事故,其中23起造成人员死亡。** [查看评论](https://m.cnbeta.com.tw/comment/1486206.htm)

特斯拉官网显示,特斯拉焕新Model Y长续航全轮驱动版涨价1万元,最新价格313500元。官网显示,该车型后轮驱动版价格不变,推出3年0息和5年超低息政策,月供低至3808元。   [查看评论](https://m.cnbeta.com.tw/comment/1486202.htm)

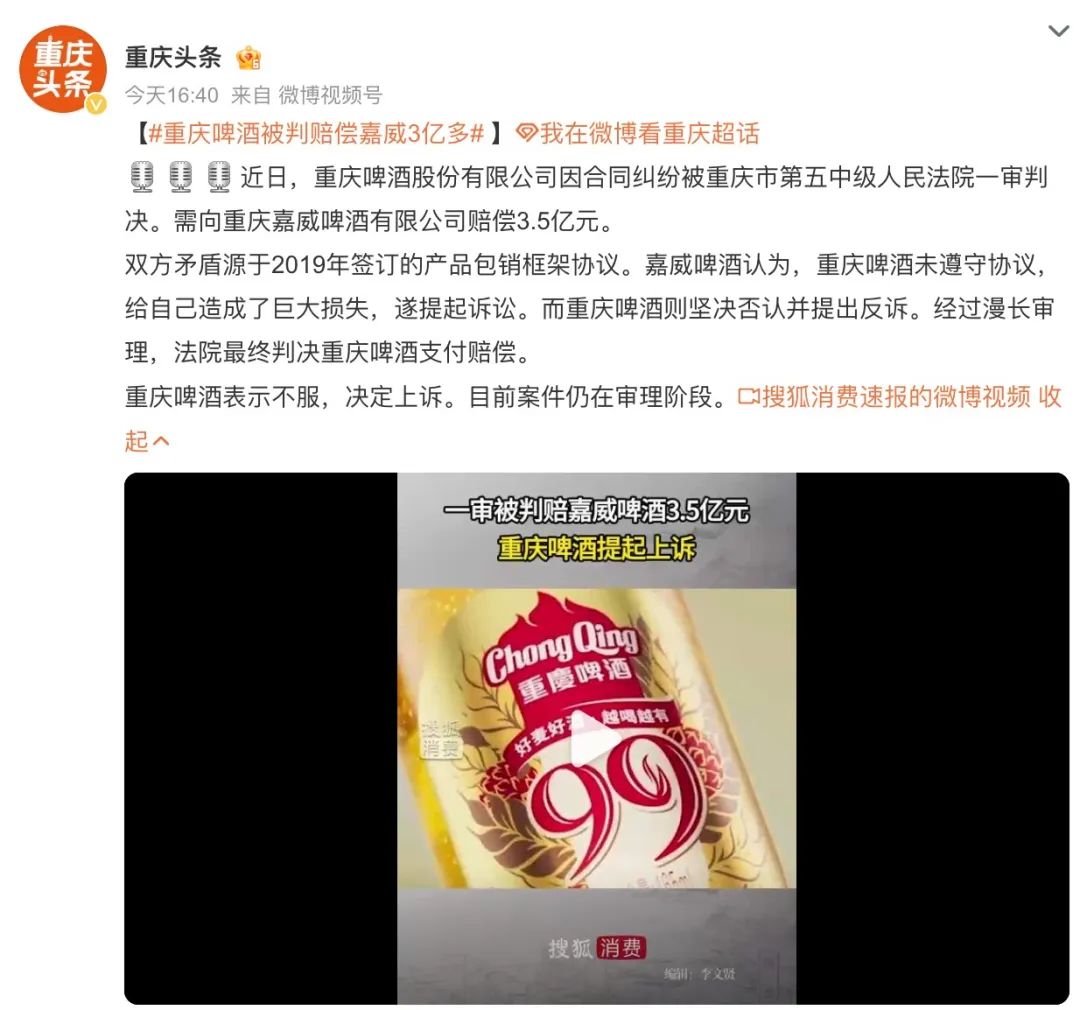

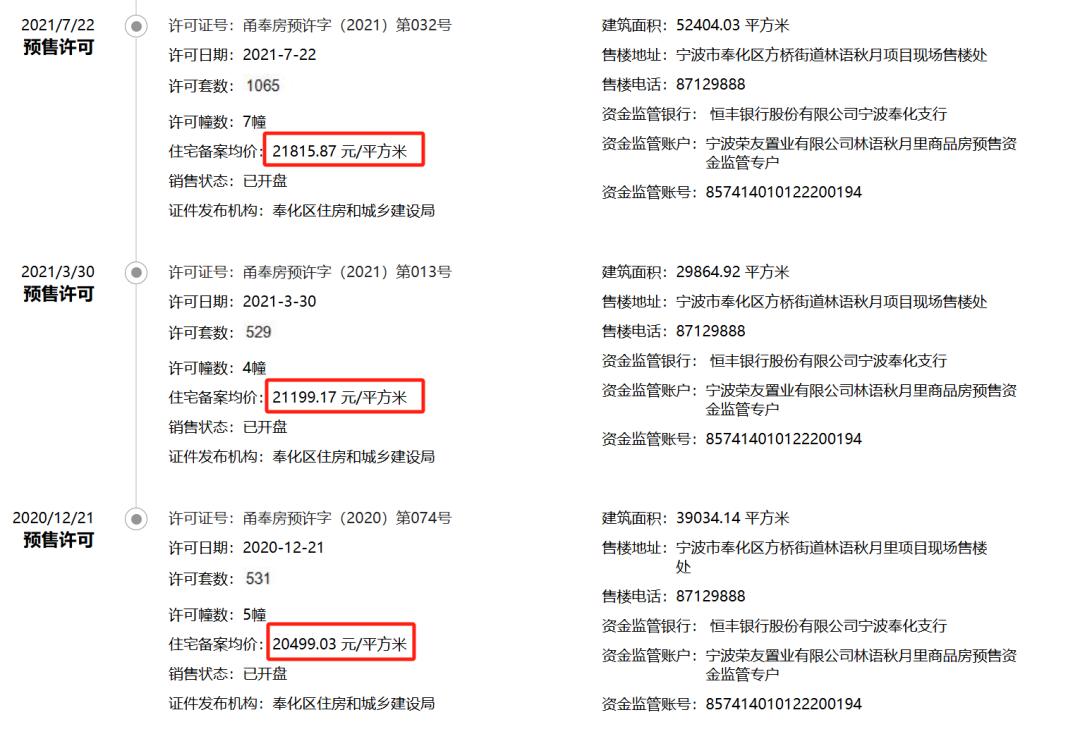

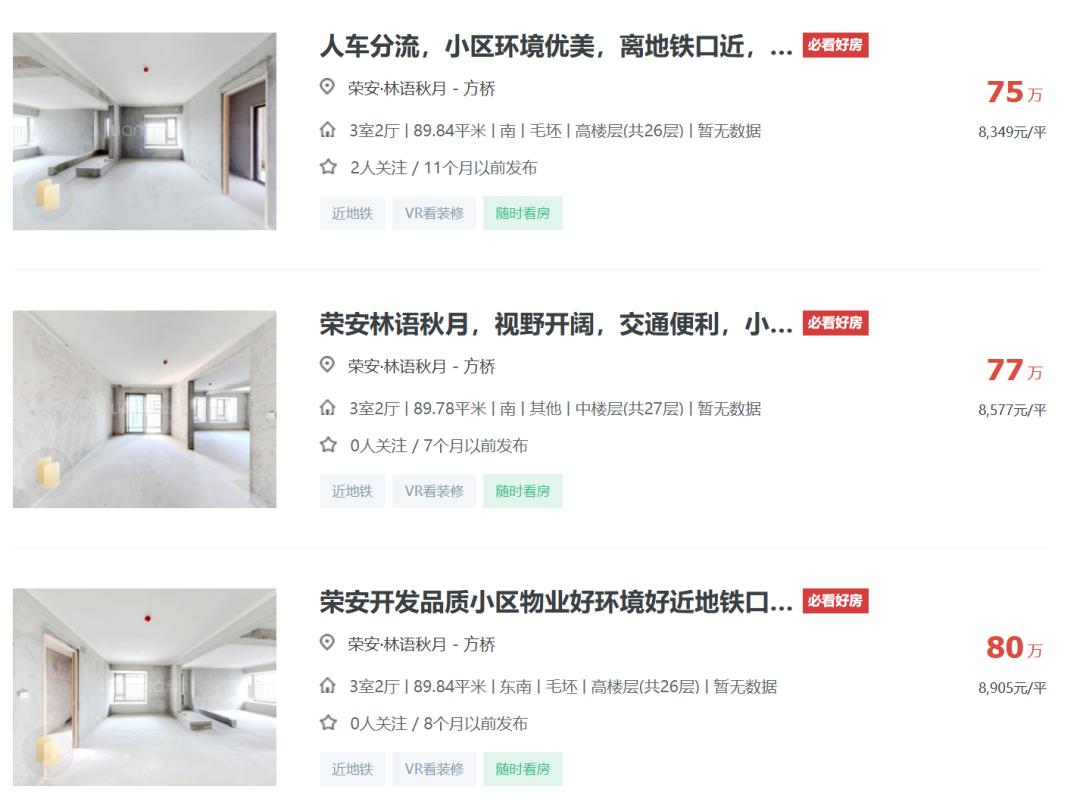

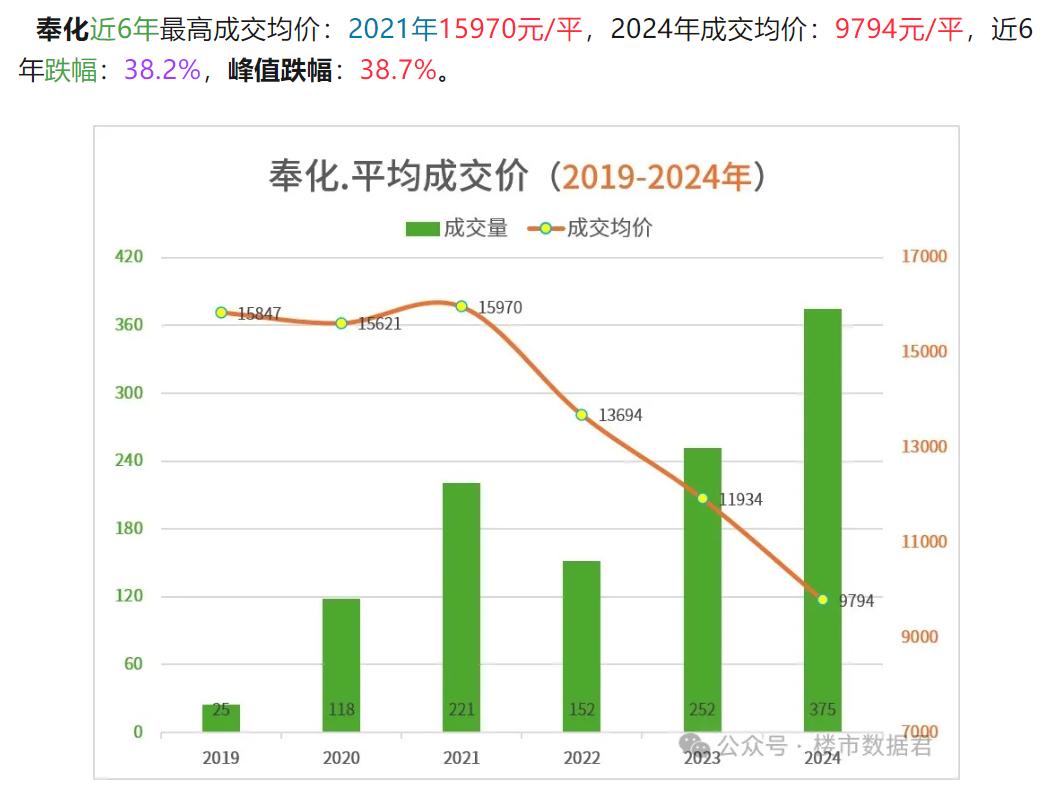

继DS之后,近期Manus全网炸屏,网上把一个激活码炒到了50000元——成了堪比LV包包的奢侈品。 Manus的创始人肖弘身上有三个标签: 第一,他很年轻,1992年出生,到今天不过33岁。比梁文锋还小7岁。 第二,他是一个连续创业者,没有上过一天班。 大学期间,肖弘就开始拉团队、参加比赛,把比赛赢的钱用来请人吃饭,直接为后来创业建立了“人才饭圈”。 2015年从华中科技大学毕业之前,他注册了第一家公司:武汉夜莺科技有限公司,先后做了“咩咩”匿名社交、壹伴助手和微伴助手,踩在微信公众号的爆发节点上,给创业的自媒体人提供“工具”,让肖弘赚到了第一桶金。 之后才有了第二次创业的Monica,以及现在的Manus。 第三,肖弘的导师刘玉评价说:肖弘做事非常冷静,不从众,不苟同,坚持长期主义。 其实,肖弘在做“咩咩”的时候,一度做不下去,用户数量增长缓慢。他又救急做了面向学生的二手集市平台,还是做不起来。钱已经花完了,甚至开始跟人谈工作入职的事,恰好看到腾讯在搞黑客马拉松,抱着玩一玩的心态去参加,结果作品一出,转头就拿到了真格的投资。 这个魔幻的转折诞生的产品就是壹伴。  来源:壹伴助手小程序 肖弘的眼光和别人很不一样。当时微信生态内有很多外挂,肖弘认为,在这个敏感的时间节点上,腾讯让大家来比,说明他们想打掉外挂,用正规插件来替代,那就意味着自己放在自己面前的不是一次比赛机会,而是外挂退出后的平替工具的市场窗口期。 基于这样的冷静思考,肖弘在30岁之前就实现了大厂程序员也难以企及的目标:**财富自由**。 然后,肖弘没有停,他又做了Monica,Manus,一个比一个反响更大。 但这个特别能赚钱的年轻人似乎对财富有一种天生的警惕。据说,字节跳动拿着3000万美元去收购Monica,被他拒绝了。 肖弘对价格和成本的理解跟许多人不一样。他觉得价格是定位的一部分,而成本的本质是消耗和不同选择的代价对比。 他创业找不到方向的时候,计划去上班,主要原因不是因为生活压力,而是怕困于现状,被快速奔驰的科技列车甩下去——从此上不了牌桌。 他频繁出差,但很少坐头等舱。 他的解释是:**(如果)你的生活状态突然变得更昂贵,那么就会有更昂贵的东西围绕你,这些打引号的昂贵的事情会让你习惯,当你再去做一些更大的事情的时候,代价是更大的**。 在他之前,一些创业公司不懂这个道理,有的死在了更贵的写字楼里,有的被一年10倍以上的员工数量增长拖累,还有一些创始人融资之后就早早买豪宅套现了。 但肖弘透露,**“到今天我还是住在第一次创业租的那个房子里面。”** 创业的经历,让肖弘对如何“定义价格”有超出普通人的认识。他说,对于一些东西的衡量,应该: **“用时代的年龄思考,而不是用生理年龄思考。”** 在巨大的财富效应面前,很少有人能做到这一点。  “红衣教主”周鸿祎谈Manus 相比肖弘创业所在的武汉,浙江被认为是全国创业环境最好的地方之一,这里不仅有大量活跃的小中大企业,有第一代互联网企业阿里巴巴和网易,还有AI时代的杭州六小龙。 这种滤镜,很容易让人忽略**浙江人的另一个爱好:买房。** 在诞生“六小龙”之前,杭州更为知名的民间外号是“炒房之都”。省会带头炒,下面的温州、宁波等小兄弟跟着炒。全国第一波炒房潮就是浙江人掀起来的。 **对于浙江人,生活中最重要的两件事就是:做生意、炒房。** 2021年2月,在宁波市奉化区,一个叫林语秋月的项目开盘,虽然它距离宁波核心区比栎社国际机场还远了近30公里,价格高达2.1万/平米以上,但依然有300多人交了定金进行意向登记。  图源:宁波房产交易信息服务网 进入摇号程序之后,有一名刚刚大学毕业半年的女孩幸运中签。 她拿着家里的60万存款,转成了首付款,买了一套89平米的户型,顺利背上了122万房贷。 很多浙江的年轻人都有类似的经历和成长路径,只不过,有人早了那么几年,实现了财富增长,有人晚了几年,被套了。 2021年下半年,宁波楼市快速冷却。7月30日,林语秋月又开了一次盘,474套房源,意向登记的人数只有“52个”。 等到当年11月,林语秋月推出第四批次房源,报名登记人数直接冷却,为“0”。 Manus肖弘说:在科技行业最大的问题,就是人们做选择的机会成本特别高,一次选择错误,或者一次暂停,你可能会被列车甩下去。 在房地产行业,有个更形象的词来形容这种现象:**恐慌性买房**。 直到有一批人为“恐慌”付出高额代价,才戛然而止。 2020年,宁波市六区卖了14万+套房子,光奉化区就卖了2.2万套。到了2022年,市六区的整体成交只剩下6万套多点。**两年消失了近6成需求。** 相比成交数据下降,买房人感受最强烈的��是:房价的跳水运动。 林语秋月的最新价格是9000元/平米起,而且是现房。它的二手房最低成交价跌到了8000元/平米左右。  图源:链家 链家官网显示,林语秋月目前有40套房源挂牌出售,但最近一年只成交了4套。 其中有一套就是前面那个“幸运中签”的大学毕业生的,成交价77万。他说: 卖房钱刨去杂项之后,拿去还银行, 结果还倒欠银行40万 一毕业就成了负翁。 评论区有人回帖:如果你买的是北仑区,欠得还会更多。 北仑区最近一年的二手房挂牌价就跌了22.23%。(58安居客统计数据) 还有人问:如果是自住,为什么要把房子卖掉?不卖不就不亏了? 一个宁波当地人回道:在奉化方桥抢房的,懂的都懂。 其实他应庆幸,他卖房2个月之后,林语秋月的几位业主,继续降价,88平米户型非顶层的房子,挂76.5万,还包税、送装修。 并且,**价格可谈。**  图源:58安居客 还有很多炒房人深套其中。 2024年,奉化区的二手房成交均价是9794元/平米,比三年前该区的平均成交地价还低了1块钱。  图源:楼市数据君 不过,去年底至今,宁波的中介很兴奋。因为市六区二手房挂牌量重回10万套以内,这是自2022年11月以来的首次。只需要16.8个月就可以卖完库存了,是:**宁波楼市深度调整三年半来,表现最好的一年!** 肖弘说,他问过DeepSeek一个问题,“什么叫‘贪嗔痴’?” DeepSeek回答说:**“贪”就是对顺境的执着,“嗔”就是对逆境的不满,“痴”是对世界真相的无知**。 “他好会解释。”肖弘觉得AI比人清醒。

“丈母娘”对董宇辉的包容度还有多大?今年央视3·15晚会曝光“保水虾仁”:有部分生产厂家在加工水产品时违规、超量添加保水剂,“根据客户需求,定制不同规格的虾仁”。这种涉嫌违规添加的行为,不仅通过包冰二次增重,“1斤虾仁7两冰”;还会因为长期过量摄入磷酸盐可能会带来健康风险,如消化系统问题、导致人体的钙磷比失衡、缺钙、引发心血管疾病。 **与辉同行果断“退一赔三”** 随后,有网友反映与辉同行直播间曾卖过一款“大岸浪花大号虾仁”,生产商为此次被点名的生产企业之一——湛江良基冷冻食品有限公司。相关视频显示,董宇辉在介绍该款产品时,称“所有东西都变大了好多”,并将虾仁大小跟手指头作对比。  3月16日,@与辉同行发文称,作为一家对消费者负责的企业,已在第一时间下架了全部虾仁相关的商品,并展开了对此类商品的再次审核。 与辉同行决定,不论后期调查结果如何,与辉同行将对购买过“大岸浪花品牌”冷冻虾仁的消费者,先行按照“退一赔三”的金额进行售后服务。相关打款工作已经开始,预计在1-3个工作日内全部完成。 **不得不承认,与辉同行这次反应是极为迅速的,付出的代价也足够大。**有多位消费者在社交平台晒单,称已经收到与辉同行对冷冻虾仁的赔付金。据第三方数据平台显示,与辉同行2024年至今,带货“大岸浪花”虾仁销售额总计约500万元,按退一赔三计算,此次赔付金额或近2000万元。 **除此之外,这则公告也是费了心思。**与辉同行先是声明“筛选商品时,均对商家进行了资质和检测审核”,紧接着表示独立运行时间较短,但也在“逐步加大对商品的检测”。目前冷冻虾仁是相关报道,为了消费体验以及缓解担忧,与辉同行决定“不论后期调查结果如何”都进行赔付。 这番表态,与辉同行不仅明确已经履行了检测业务,但因为企业造假或者检测结果瑕疵,导致出售的虾仁“中招”,还摆正摆低态度,先行赔付,并且是闪电式赔付,并且还在末尾打感情牌,“坚定地和消费者站在一起”。  **这被不少人看作是教科书级的危机公关。因为“保水虾仁”调查结果未明,有专家也建议消费者应理性看待食品添加剂。比如浙江工商大学食品科学与工程专业副教授杨玥熹就对媒体表示,对磷酸盐等食品添加剂也不用闻之色变。** 她表示,我国《食品安全国家标准 食品添加剂使用标准》(GB2760-2024)中对磷酸盐的添加量有严格的规定,食品级磷酸盐在规定限量内使用是安全的。因此,理性看待磷酸盐首先应该不盲目排斥,了解磷酸盐在冷冻食品中保水增嫩、抑制氧化、防腐保鲜等作用。 **如果不像与辉同行“体贴”的表示,考虑到消费者的担心,董宇辉可以等子弹再飞一会儿,或者按照他惯常的方式,在直播间给丈母娘们上课,也像杨玥熹一样呼吁理性看待保水剂。但他没有这么做,或许是因为踩过这个坑,长了教训。** 2024年9月28日,话题“董宇辉建议不要妖魔化食品添加剂”冲上热搜,引发热议。当时,董宇辉谈及食品添加剂时表示,第一大量添加剂只要在国标范围内,其实就没啥;第二,不能妖魔化它,如果没有添加剂,可能食物的保存运输就不会这么方便;第三,很多东西要疯狂吃才有一点伤害,没必要过于忧虑。 **但董宇辉还是被骂惨了,这次就不如果断的“退一赔三”,收割一波好感。**但这也给更多消费者或者行业从业人士警醒:**当“退一赔三”式售后,成为直播带货行业甚至更多行业的标准化应急预案**——海底捞“小便门”事件后,其宣布全额退还4109单顾客当日餐费,并额外提供订单付款10倍金额的现金补偿;辛巴被打假燕窝产品后,承认夸大宣传,最终道歉并退一赔三,预计共需赔付6198万余元——**消费者的信任就没有兜底,事前的食品安全、品控责任在哪里?** **董宇辉的难关难过** **并不是所有的危机公关,都能通过砸钱能够解决的。**与辉同行不是不明白这个道理,此前董宇辉曾在直播中谈及食品安全保障问题,他曾表示食品安全有专门的二三十人组成的团队在做。一直有安排人去工厂实地考察,卖的多的产品已经让员工带着检测机构的人去验厂,每个月检测费用近百万。 **“保水虾仁”问题的快速处理,也让董宇辉和与辉同行的“食品安全保障”打了折扣。**要知道,董宇辉身上的“污点”不少。比如去年就被王海盯上,质疑与辉同行直播间的多款在售商品存在问题,包括澳门葡记月饼、纯原情牌红薯粉条、围场县有机土豆、万邦艾草贴、富硒鸡蛋等。同时,他还转发声援消费者曝光的柞水木耳、宁夏红酒,产品数量达7款之多。 **董宇辉为什么会频频踩坑?关键还是难过供应链关。**2024年,与辉同行新账号仅开播三天,就因为没东西卖了,要停播一天。当时,我就提出观点,董宇辉“单飞”面临最大的难题就是供应链重构。 **供应链对于直播带货的重要性,再怎么重视都不为过。**与辉同行还在东方甄选框架内时,其供应链主要由东方甄选负责;半年后,与辉同行正式“分家”后,还能免费使用东方甄选提供的自主研发的信息系统。 这也反应一个事实:孵化于东方甄选,与辉同行的业务模式与前者几乎完全雷同。这种情形,就像二儿子出走,俞敏洪自然把所有的资源倒向亲儿子。 **受此影响,与辉同行核心的供应链能力也无法在短期内快速建立起来,它在与品牌进行价格谈判时,话语权依然弱势。**直观表现就是,与辉同行直播间很多商品的知名度看起来不是特别高,在用户端感知度比较低。 值得玩味的是,东方甄选在与辉同行售后公告发布的次日,也作出“关于自营青虾仁产品的几点说明”,称东方甄选自营青虾仁产品在2023年6月20日上线,目前全网销售334.5万单,位列抖音虾仁各相关榜单第一名。 东方甄选表示,其自营青虾仁代工厂由东方甄选严格筛选,生产过程严格执行国家各项规定,符合行业领先生产标准。同时东方甄选联合权威检测机构组建专业团队,对产品生产全过程进行高频盯产,严格质检, 对于广大消费者关心的东方甄选自营青虾仁是否添加保水剂的问题,东方甄选表示,其承诺东方甄选自营青虾仁不添加保水剂,配料表只有虾和水。 **很难说,俞敏洪或者东方小孙只是单纯的针对自营青虾仁产品作出公开说明。比如,有网友就在社交媒体内涵:“牛了,东方甄选的没事,与辉同行的有问题……”**  这种擂台赛,也就是瓜田李下了。 参考资料: 大象新闻,《与辉同行或赔2000万,董宇辉曾称每个月检测费近百万》 潮新闻客户端,《“保水虾仁”让消费者直呼“天塌了” 食品专家:应理性看待食品添加剂》 唐辰同学,《董宇辉频频翻车,责任都在“丈母娘”们》 [查看评论](https://m.cnbeta.com.tw/comment/1486200.htm)

韩国《朝鲜日报》16日报道称,今年2月,韩国信息通信产业出口额创下了历年同月第二高的成绩。不过,由于对中国的出口骤减30%以上,韩国最大出口产品半导体出口额比去年同期减少3%。 [](https://static.cnbetacdn.com/article/2023/1225/99c8543f0f7d456.jpg) 韩国产业通商资源部16日透露,2月份信息通信产业的出口额为167.1亿美元,同比增长了1.2%。半导体和显示器出口额分别同比减少3%和5.1%,手机(33.3%)、计算机及周边设备(26.9%)、通信设备(74.1%)的出口额大幅增加。 从产品种类来看,由于内存芯片价格下跌抵消了对生成式人工智能芯片组中使用的高带宽内存产品的强劲需求,以及NAND闪存工艺转型导致的减产,半导体出口额同比减少3%至96.5亿美元。 此外,从半导体出口情况看,韩国对越南(35.6%)和美国(26.5%)的出口有所增加,但对中国的出口大幅减少31.8%。中国是占韩国半导体出口额40%左右的“大户”。 韩国产业通商资源部相关人士解释说,从中国的市场情况来看,以动态随机存取存储器(DRAM)为主的出口大幅减少,“这似乎也是由于中国企业半导体技术和生产能力的提高”。据分析,随着中国当地企业增加本国市场供应量,韩国对中国半导体出口受到了影响。(莽九晨) [查看评论](https://m.cnbeta.com.tw/comment/1486198.htm)

机核 · YT17

机核 · YT17 人人都是产品经理 · -蓝胖子-

人人都是产品经理 · -蓝胖子- 雷峰网

雷峰网 36氪

36氪 钛媒体 · 雷达财经

钛媒体 · 雷达财经 cnBeta全文版

cnBeta全文版 嘶吼 · 山卡拉

嘶吼 · 山卡拉