所有文章

iPhone 16e评测正式解禁,这是第一款搭载苹果自研基带C1芯片的机型,大家对iPhone 16e的信号表现充满期待。经博主凰家评测测试,iPhone 16e基带性能并没有想象中那么强悍,在5G室内场景,iPhone 16e实测电信N78网络下的峰值速率是450.8Mbps,广电N41网络峰值速率是340.4Mbps,iPhone 16电信N78和广电N41的峰值速率分别是427.3Mbps和406.9Mbps,**对比来看iPhone 16e和iPhone 16互有胜负。** [](//img1.mydrivers.com/img/20250227/e373e81f0e044f6eb3faf84b414bb456.jpg) 但在5G室外场景,**iPhone 16e的电信、广电网络峰值速率都不及iPhone 16,**前者的速率分别是672.6Mbps、704Mbps;后者速率分别是712.5Mbps、736.6Mbps。 [](//img1.mydrivers.com/img/20250227/3f22dfd2ead1409aa3d593747fa9ccb5.jpg) 信号方面,在电梯、地库、室内和室外等场景下,iPhone 16e的整体信号强度不及iPhone 16。 [](//img1.mydrivers.com/img/20250227/31fb61fec48a4456bcdeaf7313adb76f.jpg) 不过iPhone 16e自研5G基带相比高通基带更加省电,实测5G网络下载《原神》28G数据包,iPhone 16e耗电是28%,iPhone 16和iPhone 15的耗电量分别是37%和41%。 [](//img1.mydrivers.com/img/20250227/3297854fd86d4824adf3ec24738bb782.jpg) 据悉,苹果自研的5G基带芯片C1由台积电(TSMC)代工,其基带调制解调器采用4nm工艺,而接收器则采用了7nm工艺,这种组合兼顾性能与功耗。 [查看评论](https://m.cnbeta.com.tw/comment/1481970.htm)

日前,**26岁渐冻症女孩陈静雯的朋友在社交平台发文称“静雯已于2月22日晚永远地离开了我们”。**今年1月,陈静雯曾发视频向同患渐冻症的蔡磊求助,陈静雯母亲表示特别感谢蔡磊很关心自己女儿的病情。据媒体报道,蔡磊今日发文陈静雯去世。 蔡磊表示:“几天前听闻陈静雯的离世十分痛心,其实这一个多月来我们在和医院、药企携手加快推进生命救治。” “静雯在24年6月确诊,12月基因检测得知其为SOD1基因型渐冻症患者。SOD1基因型目前已经有了一款上市药物托夫生,但是目前价格太高,她的家庭情况难以负担。” [](https://img1.mydrivers.com/img/20250227/d7bc0b94f4a34dfb93e1746569b7c388.jpg) 蔡磊称,“本来以为她可以幸运地入组RAG-17临床,但是她疾病进展过快,身体已经不符合目前在开展的临床一期的入组条件。我们希望可以帮助到她,可是疾病过于残酷,我们努力的速度也赶不上生命消亡的速度!“ 蔡磊还晒出了名为“陈静雯生命接力的微信群的聊天记录,聊天记录显示,近一个多月时间以来,蔡磊一直在群里与各位专家教授交流,关注陈静雯的最新情况。 [](https://img1.mydrivers.com/img/20250227/4b735fac58384caa95b8ba80cca7cdc0.jpg) [](https://img1.mydrivers.com/img/20250227/0d0a1e9d9ea1466a8406f5533f6d6f69.jpg) 据了解,陈静雯确诊渐冻症后,身体功能退行迅速,短短一年容貌巨变。 陈静雯在短视频平台上分享了多条患渐冻症后的日常生活,称“我突然成了渐冻人,对妈妈很不公平,对我和整个家庭都是挑战,被迫和时间赛跑,努力生活报答家人和朋友。”“生病之前的美好仿佛还在昨天,转眼间就被病痛折磨到长卧病榻,我努力想和病毒斗争,但它日渐强大,而我却日渐无力。” 2024年11月,蔡磊曾鼓励陈静雯要坚持抗冻,给了她很大勇气。 今年1月18日,陈静雯发视频表示:“被蔡磊叔叔鼓励时我曾表示要抗冻到底,可是现在我真的有点坚持不住了。” [](https://img1.mydrivers.com/img/20250227/ed4944a6011e48de9d1750ee5c5fd261.jpg) 据悉,渐冻症在医学上被称为肌萎缩侧索硬化症(ALS),罹患渐冻症的患者四肢肌肉进行性萎缩无力,最后无法活动,仿佛被冰冻住一样,因此患者也被称为“渐冻人”。 遗憾的是,迄今为止渐冻症病因不明,且无法治愈。 快科技注:蔡磊是原任职京东集团财务副总裁,也是“互联网+财税”联盟会长、中国电子发票的推动者。他在2019年确诊渐冻症之后,走上了推动“解冻”病症的漫漫征途。 [查看评论](https://m.cnbeta.com.tw/comment/1481968.htm)

**沃尔沃即将发布全新纯电动轿车ES90,该车型计划于3月5日海外首发,并预计将在今年内上市。**而ES90的国内销售版本将在沃尔沃大庆工厂生产,内部代号为V551,作为一款中大型纯电轿车,上市后,ES90将与享界S9等竞争对手展开竞争。  **官方表示,沃尔沃ES90将成为品牌首款配备800伏高压技术的车型。** 其电力系统包括电池单元、电动机、逆变器、充电器和温控系统等,均支持800伏高压。  该车搭载双电机和106千瓦时电池,WLTP工况下的续航里程可达700公里(CLTC工况下为740公里)。 **在350千瓦快充桩充电模式下,10分钟充电可增加300公里的续航,10%至80%的充电时间为20分钟。**  从预告图和假想图来看,沃尔沃ES90将拥有流线型车身,预计配备隐藏式门把手,并可能采用EX90车型的全新“雷神之锤”LED大灯,前脸设计将结合大面积封闭面板和新样式的沃尔沃车标。 尺寸方面,ES90的长宽高分别为4999/1945/1547毫米,轴距为3205毫米,相较于沃尔沃S90燃油版,车长短了91毫米,但轴距长了144毫米。 目前,沃尔沃尚未透露ES90的内饰细节。 **不过,参考此前发布的EX90,预计ES90将采用简洁的内饰设计,配备液晶仪表和一块大尺寸竖向中控屏。**  [查看评论](https://m.cnbeta.com.tw/comment/1481966.htm)

苹果官网显示,**iPhone 16e将于明天正式开卖,首发起售价是4499元。**在拼多多百亿补贴频道,iPhone 16e已经跌破首发价,起售价降至3998元,比苹果官网便宜501元。该机提供黑白两色,使用苹果A18芯片,支持Apple智能,并且首发苹果自研基带芯片C1。 对比iPhone 16,iPhone 16e用上了最新的A18芯片,但是砍了一颗GPU核心;没有灵动岛功能,而是沿用了iPhone 14的刘海屏,背部只有一颗摄像头。 值得注意的是,苹果发布iPhone 16e之后,官网停售了iPhone 14/14 Plus 和iPhone SE,**iPhone 16e成为苹果官网在售机型中最便宜的iPhone产品。** Deepwater Management分析师预计,在新推出的iPhone 16e的推动下,苹果公司2025财年的营收将会增长,该分析师预测,iPhone 16E将占苹果营收的10%左右,超过iPhone SE机型目前7%的贡献。 [](//img1.mydrivers.com/img/20250227/5f1cdc2a258d4dc487e19731133cea21.jpg) [查看评论](https://m.cnbeta.com.tw/comment/1481964.htm)

在当地时间2月27日播出的节目中。AMD董事长兼CEO**苏姿丰**接受专访,围绕着**推理与训练、DeepSeek的出圈以及AI基础设施**的建设进行了探讨。在被主持人问道:是什么关键的技术和市场信号,促使AMD做出投入加倍“推理”这一决定时。 苏姿丰回答道:说到训练和推理,**我认为并不存在单一类型的AI**,AI会渗透到我们生活的方方面面。 无论是如今至关重要的大型云环境,还是工业AI或机器人领域的边缘环境,又或是个人AI,比如AI、PC和AI手机。 我相信你会在所有这些地方看到AI,我们的目标是确保我们为正确的应用提供正确的计算资源。 而英伟达是一家伟大的公司,他们当然拥有非常强大的AI端到端能力。 **我认为我们和其观点有点不同,**我们的观点是**不同规模的计算环境**,都需要端到端的AI解决方案,**AI领域不存在“一刀切”的解决方案。** 随后,主持人又抛出了这样一个问题:像Deepseek这样的公司能够以远低于美国公司的成本,训练他们的模型,这对巨额的AI基础设施投资意味着什么的问题时? 苏姿丰认为:首先,我认为过去一个月左右,**DeepSeek最有趣的地方在于它展示了创新如何真正激发新的思维。** 人们没有预料到这一点,所以,先把他们花了多少钱放在一边,无论是几百万美元或是几千万美元,我认为这其实是次要的。 最重要的是,你有一个新的开放的模型,它基于其他人的工作,已非常创新的方式将事物组合在一起。 我们今天看到的是,创新会激发更多的创新。**此外,让AI更易于获取更便宜,并被更广泛地采用,进而为我们带来更多AI应用。** 从长远来看,我们需要更多的数据中心和电力。 坦率地说,在过去18个月里,**整个供应链没有做好充分准备**,这在很大程度上限制了发展,我们需要更多的**芯片、电力、和数据中心,**因此,这个领域正在进行更多的建设。 在我看来,从计算的角度来说,**根据规模化法则**,更多的算力会让你得到更好的答案,并使这项技术在世界范围内得到更广泛的应用。 值得关注的是,近日,英伟达刚刚公布了其第四财季财报,在分析师电话会议上,**英伟达认为DeepSeek的出世,让业界产生了AI人工智能可以不用太高端的硬件也能这么厉害,但现在看来这个情况并不存在。** 此外,黄仁勋还表示:“**“推理”带来的潜在需求让人感到兴奋,**这将要求比大语言模型更多的计算,**可能会要求比当前多出(至少)数百万倍的计算。**” [](//img1.mydrivers.com/img/20250227/161592ec0e6143b18cfa044083472273.png) [查看评论](https://m.cnbeta.com.tw/comment/1481962.htm)

<blockquote><p>虽然Youtube受到TikTok的极大冲击,但依旧是海外一个重要的视频和引流平台。如何在YouTube频道上保持良好的增长情况?这篇文章,作者分享的经验,希望可以帮到大家。</p> </blockquote>  每分钟有500小时的视频内容上传到YouTube,这让许多创作者的youtube订阅增长变得异常困难。事实上,在拥有27亿月活用户的这个全球第二大社交平台上,脱颖而出似乎成为了一个巨大的挑战。 然而,通过正确的策略和方法,youtube涨粉并非遥不可及。我曾经帮助一位创作者在短短几个月内将订阅人数从1.4万提升到18万以上。这种显著的增长不是偶然的,而是源于系统化的方法和持续的努力。 在这篇文章中,我将分享一套完整的30天涨粉计划,帮助你在这个竞争激烈的平台上实现突破性增长。无论你是刚起步的新手,还是希望突破瓶颈的资深创作者,这些经过实战检验的方法都能帮助你达成目标。 ## 01 制定30天涨粉计划 制定成功的YouTube涨粉计划需要清晰的目标、系统的内容管理和合适的工具支持。首先,让我们深入了解如何构建一个完整的30天增长方案。 ### 设定明确的订阅增长目标 明确的目标设定是youtube订阅增长的基石。我建议将30天的目标细分为每周小目标,这样更容易跟踪进度。此外,设定目标时要考虑当前频道的实际情况,包括现有订阅量、平均观看时长和互动率等关键指标。 ### 创建内容发布日历 内容日历是确保持续输出的关键工具。通过建立内容日历,我们可以提前规划视频主题、发布时间和推广策略。其次,一个完善的内容日历应该包含以下要素:视频标题、发布日期、关键词规划以及所需资源清单。这不仅帮助我们保持发布频率的稳定性,还能确保内容质量的一致性。 ### 准备必要的工具和资源 要实现快速涨粉,以下核心工具是必不可少的: - TubeBuddy:用于关键词分析和标签优化 - Canva:设计视频缩略图和频道封面 - Google Trends:发掘热门话题和趋势 - SocialPilot:安排视频发布时间,确保最佳曝光率 最后,除了工具之外,还需要准备足够的硬件设备、编辑软件和素材库。建议提前准备至少10个视频作为内容储备,这样可以保证更新的稳定性。通过合理规划资源,我们能够在30天内更高效地实现订阅增长目标。 ## 02 第1-10天:打造爆款内容 在打造爆款内容的第一阶段,我们需要深入理解YouTube平台的运作机制。研究表明,90%的热门视频都采用了自定义缩略图,这个数据充分说明了视觉呈现的重要性。 ### 研究热门视频特点 热门视频的成功并非偶然。根据数据分析,一个视频的前三秒至关重要,因为这将决定观众是否继续观看。此外,65%的观众在观看了前三秒后会继续观看10秒,而45%的观众会继续观看30秒。因此,我们必须在开场就抓住观众的注意力。 ### 优化视频标题和缩略图 标题和缩略图是视频的第一印象。优化建议包括: - 标题控制在50-70个字符之内 - 缩略图尺寸为1280×720像素,比例为16:9 - 重要信息放在缩略图左侧,避免被平台图标遮挡 - 文字占缩略图面积的30-35% ### 制作高质量短视频 在制作YouTube Shorts时,需要严格遵循以下技术规范:视频长度最长180秒,文件格式为MP4或MOV,纵横比为9:16,最大文件大小为10MB。为了提升视频质量,我建议使用AI噪音抑制工具改善音频质量,并开启自动辅助字幕功能增加可访问性。 此外,通过品牌套件添加统一的徽标和字体风格,可以让视频看起来更专业,同时建立起独特的频道风格。在内容制作过程中,我们应该始终关注数据分析,通过YouTube的分析工具了解哪些类型的内容最能引起观众共鸣。 ## 03 第11-20天:扩大影响力 进入增长计划的第二阶段,我们需要将重点放在扩大频道影响力上。数据显示,70%到86%的YouTube用户同时活跃在其他社交平台上,这为内容分发提供了广阔空间。 ### 跨平台内容分发策略 根据最新研究,用户平均每月使用6.7个社交平台。因此,我建议采用多平台直播分发策略,将相同内容同步推送到YouTube、Facebook Live和Instagram等平台。这种方法不仅能扩大受众覆盖面,还能提升品牌影响力。 首先,确保每个平台的内容都经过适当调整,以适应该平台的特点。其次,在不同时间段上传视频,覆盖更多的观众群体。此外,利用YouTube的推荐算法,通过优质内容提高视频的曝光率。 ### 与其他创作者合作 与规模相当的创作者进行互惠合作,或邀请那些粉丝群体与你目标客户相似的知名博主参与视频拍摄。通过这种方式,我们可以: - 快速覆盖更多目标观众 - 提高视频内容的传播速度 - 建立行业内的专业网络 - 创造独特的合作内容 ### 参与社区互动 社区互动是提升频道活跃度的关键。YouTube会奖励那些互动性高的频道,包括频道总观看时间、点赞以及评论数量。值得注意的是,通过YouTube社区标签,我们可以发布文字、图片、投票甚至短视频,与观众建立更直接的联系。 不仅如此,积极回应观众的评论和私信,能够建立良好的互动关系。通过分析评论区的反馈、点赞比例以及观看时间数据,我们可以深入了解观众喜好,并据此调整内容方向。 另一方面,保持稳定的社区发帖节奏不仅能维持粉丝参与度,还能向YouTube算法传递积极信号。通过这种方式,我们可以建立起一个活跃的粉丝社区,为频道的长期发展奠定基础。 ## 04 第21-30天:数据驱动增长 进入增长计划的最后阶段,我们将重点关注数据分析和优化。YouTube分析工具提供了丰富的数据洞察,这些数据对于频道的持续增长至关重要。 ### 分析关键指标 YouTube数据分析面板提供了多个重要指标,我们需要重点关注: - 观看时长和平均观看时长 - 观众留存率和互动率 - 流量来源和地域分布 - 订阅转化率和取消订阅率 - 点击率和缩略图效果 通过分析这些指标,我们可以准确判断内容的实际表现。数据显示,62%的YouTube用户每天都会浏览该平台,因此准确理解这些数据对提升频道影响力具有重要意义。 ### 优化内容策略 首先,通过YouTube Studio的实时报告功能,我们可以监控视频在发布后48小时内的表现。其次,根据观众留存率数据,识别视频中最吸引观众的片段,并在未来的内容中强化这些元素。 此外,通过分析流量来源,我们可以更好地了解观众是如何发现我们的内容。数据显示,约70%的频道流量来自YouTube的推荐系统,因此优化视频标题、描述和标签对提升曝光至关重要。 ### 调整运营方向 根据数据反馈,及时调整运营策略。例如,如果数据显示某个时间段的观看量较高,我们就可以在该时段发布新内容。同时,通过A/B测试不同的视频缩略图、标题和描述,找出最能吸引目标观众的组合。 最后,利用YouTube的章节功能来提升视频的可发现性,这不仅能提高观众满意度,还能帮助算法更好地理解我们的内容。通过这种数据驱动的方法,我们能够不断优化内容质量,提升频道的整体表现。 ## 05 建立长期增长机制 建立可持续的YouTube增长机制需要系统化的方法和工具支持。通过合理的自动化流程和社区运营,我们可以实现频道的长期稳定发展。 ### 设置自动化工作流 首先,通过设置自动化工作流,我们可以提高内容创作和发布的效率。具体来说,一个完整的自动化工作流包含以下核心工具: - 内容生成和编辑工具 - 视频发布调度系统 - 数据分析和监测平台 - 跨平台分发工具 其次,通过这套自动化系统,我们可以提前几周甚至几个月完成内容规划和上传,让系统按计划自动发布,极大减轻日常运营压力。 ### 构建粉丝互动体系 通过评论、投票和直播等多种形式与观众互动,可以获得宝贵的反馈,了解他们的喜好并据此调整内容。此外,定期查看YouTube分析数据,了解哪些内容最受欢迎,哪些需要改进。 值得注意的是,YouTube算法特别重视观众的满意度和参与度。因此,我们需要建立一个完整的粉丝互动体系,包括: - 定期回复评论和社区帖子 - 创建互动投票和问卷 - 组织线上线下活动 ### 持续优化内容质量 最后,持续的内容质量优化是频道增长的关键。数据显示,高质量的内容始终优于大量平庸的内容。通过YouTube分析工具,我们可以监控关键指标如观众留存率、互动率等,并根据这些数据不断调整和改进内容策略。 此外,投资优质的摄影设备和后期制作工具同样重要,因为观众更倾向于观看和分享高质量的内容。通过这种数据驱动的方法,我们可以确保频道在竞争激烈的YouTube平台上保持持续增长。 总的来说,YouTube订阅增长需要系统化的方法和持续的努力。通过制定清晰的30天计划,创作优质内容,建立跨平台分发策略,以及利用数据分析指导决策,我们能够实现显著的订阅增长。 因此,创作者应该专注于打造高质量的视频内容,同时重视与观众的互动和社区建设。数据表明,持续优化和调整策略对于频道的长期发展至关重要。 最重要的是,建立一个可持续的增长机制。通过自动化工作流程提高效率,利用数据分析工具监控关键指标,并根据观众反馈不断改进内容质量。 此外,频道增长不是一蹴而就的过程,而是需要耐心和坚持。只要坚持这些经过实战检验的方法,保持内容创作的热情,你的YouTube频道一定能够实现持续稳定的增长。 本文由 @图帕先生 原创发布于人人都是产品经理。未经作者许可,禁止转载 题图来自 Unsplash,基于CC0协议 该文观点仅代表作者本人,人人都是产品经理平台仅提供信息存储空间服务。

<blockquote><p>在商业和产品设计中,“场景”一词正变得越来越重要。它不仅是时间和空间的组合,更是激发特定行为和需求的关键因素。本文深入探讨了场景的定义、价值和三要素(工具、触发情绪、利益既得性),并结合实际案例分析了如何通过场景化思维定义产品、创造需求和构建品牌影响力。</p> </blockquote>  什么是场景: 什么是场景?原指戏剧、电影中的场面。通过对场景的搭建、塑造,达到激发:心理意象情绪感知和审美的作用,马致远是召唤“场景”顶级高手。 <blockquote><p>枯藤、老树、昏鸦<br/>小桥、流水、人家<br/>古道、西风、瘦马<br/>夕阳西下<br/>断肠人在天涯<br/>《天净沙 秋思》</p></blockquote> 场景:时间+空间,激发特定行为的、具象的更小的时空维度 场景的价值:唤醒需求、触发行为(需有强触发物) 场景三要素:工具、触发情绪、利益既得(失)性 市场细分概念中所提到的:年龄、性别、教育程度、收入等维度信息,还原了目标消费者的“轮廓”,但往往丢了目标消费者的“魂魄”。常说:我的目标人群锁定在白领、35岁以上、女。 这就是典型的只有“轮廓”没有“魂魄”的表达。 这种“提纯”的方式显然是不够的 我们要的是有温度、活生生的具体的场景。  八月十五的月饼;端午节的粽子;除夕夜的饺子,鞭炮 爆竹声中一岁除,春风送暖入屠苏,这是全国人民的大场景 还有生活中个人的小场景,参加合作伙伴的一个重要的会议,还要代表公司发言10分钟,大学生毕业第一次面试、开始找工作,一身笔挺的西服的需求可能就因此产生。卖冰糖葫芦的,都要放一首歌:都说冰糖葫芦儿甜、甜里面它透着酸……,你原本不想吃,这音乐一放,来一个吧。 人的一部分需求就是由这些具体的场景而产生的,这叫一事一议、一场一景。人,是环境的动物,在特定的场景之下,产生特定的行为。每推开一道门就是一个新场景,对需求的管理、人性的洞察是营销的首要工作。 比如:忙碌的年轻人,白天工作、有咖啡提神、零食解压,晚上除了酒吧、KTV、电影院,似乎就没有第三个选择,为年轻人打造的新酒吧,海伦司小酒馆孕育而生。 海伦司小酒馆成为了年轻人的午夜星巴克,是中国目前最大的小酒馆,一个可以消费无压力的酒吧,现在年轻人总有不可名状的压力,都需要一个无压力的空间去安抚情感。场景定义产品——当看到下面这幅图片的时候,你会想起什么?  从左到右6种产品形式,代表了同一需求下的6种消费场景。白瓶水波纹(大众绿棒子型)、左二异形瓶(夜店型)、接下来依次是:易拉罐(便利店型)、橡木桶(酒窖自酿型)、鲜/扎啤桶(口感保鲜型)、马口铁(礼品纪念型)。 大众绿棒子型、夜店型、便利店型、礼品纪念型 是产品更是场景——定义产品的场力 不是贩卖产品(啤酒),而是需求理解,进而占据场景。营销首先不是销售产品,而是发掘场景下的需求,定义产品。 ## 一、场景=内容 X KOL ### 1. 内容 什么是内容,围绕产品卖点而组织的场景图文。比如:在各家牛奶品牌都在打天然牧场的背景下,认养一头牛从奶牛开始,以什么样的牛,孕育什么样的奶,为场景感。通过围绕奶牛的饮食起居来做内容,加持场景力。 品牌层:奶牛养的好、牛奶才会好 企业层:我们不生产牛奶,我们只是替用户饲养奶牛 推广层面:心情好、吃得好、住的好、工作好、出身好 - 心情好,每头牛都会听音乐、做SPA、享药浴 - 吃的好,每头牛每天伙食费约80元 - 住的好,每头牛都配有“保孕院”、“产房”、“幼儿园” - 工作好,每头牛都有“带薪”年假和定期体检 - 出身好,每头牛都是澳洲血统,均可查到系谱档案 ### 2. KOL:场景大使 与阿迪达斯、耐克通过明星+广告的方式不同,lululemon没有选择传统的大面积宣传的方式,而是选择和一些瑜伽老师、培训机构合作,为老师提供免费的瑜伽服,让老师们穿着Lululemon的瑜伽服授课。这些老师也就成为了Lululemon的“场景大使”,通过KOL不知不觉影响着学员,激发她们的购买欲望。 1)店员:lululemon会给每个员工每月2000元补助,让他们可以去门店附近任何一家健身馆上课,挑选瑜伽教练作为形象大使 2)门店:lululemon都会挖掘当地最热门的20位健身教练、瑜伽老师,给他们提供免费的服装,并在门店里挂上他们身穿lululemon的海报,让品牌在这些KOL的圈层辐射 - lululemon全球「门店大使」大约有1500名; - 在全球瑜伽领域的顶级大师队伍里签约了9名「全球瑜伽大使」 - 在国际级的明星运动员里签约35名「精英大使」 3)社群:常年举办免费瑜伽、普拉提及SALSA舞蹈练习班,通过社群活动建立了属于自己的社群。目标消费者在参与活动的时不但自己成为Lululemon的追随者,还会影响更多有相同兴趣的人前来参与或购买 4)推广:在曼哈顿lululemon每周固定举办两次开放式瑜伽课,每次都有400余名身穿品牌服装的女性踊跃参加 ——lululemon里流传着不少故事,有教练在店铺购买垫子,走时才发现刷卡失败,想把钱再转过去时,店长决定把垫子送给他。之后,品牌邀请教练来参加活动,教练最终成为了lululemon的大使。 大使穿lululemon上课,而lululemon会给大使购买折扣,或送衣服。与Nike和阿迪达斯斥巨资签下体育明星的传播方式不同,lululemon把每一座瑜伽馆+KOL 变成了活生生的使用场景。 ## 二、场景三则 ### 1. 制造,比较效应 人是社会关系的总和,羡慕嫉妒恨,是在关系的远近中持续的发酵。羡慕、嫉妒、恨反应了嫉妒的结构、层次和来龙去脉。 <blockquote><p>对生活、职业美好的向往,羡慕之心人皆有之,离的远的就止步于此了,身虽不能、心向往之,羡慕到凭什么是他,不是我,就成了嫉妒。有时候你没别的意思,可他就是嫉妒你,嫉妒你有钱、有车、有才、其实这些都和他没啥关系,但他就是觉得你“抢了”他的东西,他的钱、他的车、他的才。</p></blockquote> 制造比较效应,多用于竞争性广告、文案或宣传中。条件: 1)成熟品类 2)消费者在持续消费者过程中,对于品类属性、特点有明确的感知、认知度 3)比较锚定点可衡量、可感知、可量化。 - 锚定比较对象:基于可感知的差异化优势,选择、锚定比较对象 - 具化比较物:比较物要可衡量、可感知、可量化。如:特征、品质、功能、利益、效果 - 制造落差感:创意的戏剧化表达核心在于制造落差感,而非创意 - 行动指令:以结果为导向的行为引导,既:广告设计时要自带“钩子”,锚定比较对象、具化比较物、制造落差感都是为“钩子”抖包袱。 ### 2. 呈现,认知失调 认知与审美的需求是马斯洛后期对于需求层次理论的补充。解释与理解现象伴随着人的一生,当个体认识到自己的态度与行为之间存在着矛盾时,既产生认知失调。 费斯廷格不充分合理化实验:让被试者做1小时枯燥无味的绕线工作,在其离开工作室时,实验者请他告诉在外面等候参加实验的”被试”(其实是实验助手)绕线工作很有趣,吸引人。为此,说谎的被试者会得到一笔酬金。然后实验者再请他填写一张问卷,以了解他对绕线工作的真实态度。 结果发现,得报酬多的被试者对绕线工作仍持有低的态度评价;得报酬少的被试者反而,提高了对绕线工作的评价,变得喜欢这个工作了——既:得报酬少的人比得报酬多的人更喜欢绕线工作。这种情况被称为在不充分的合理化条件下因认知失调引起的态度改变。 1)通常人的认知和行为趋向保持一致,认知和行为彼此矛盾的情况称之为:认知失调。 2)个人认知受到群体集中反对,即和群体大多数人不一致时,产生认知失调。 3)社会中的某种观念、流行、态度、文化、价值观,都可以引起、造成认知失调。 4)当认识失调时,个体要么改变态度、要么改变行为。 消费者既是广告行为的起点,又是广告的终点。广告要完成从引起注意、产生兴趣、激发欲望、促进行动整个过程。既刘易斯提出的 AIDMA 理论:消费者从接触到信息到最后达成购买的 5 个阶段:引起注意—激发兴趣—唤起欲望—留下记忆—购买行动。借助呈现认知失调,可以达到引起注意、激发兴趣的目的。 通过制造认知失调,引起注意的四种方式: - 逻辑上的冲突:今年过节不收礼、收礼只收脑白金 - 文化价值的冲突:营养还是蒸的好,中西饮食文化价值冲突,蒸VS榨 - 新旧经验相悖:洗了一辈子头发,你洗过头皮吗 - 观念的冲突:冬虫夏草,现在开始含着吃 ### 3. 营造,剧场效应 消费的戏剧效应:消费的符号化,或称之为符号化的消费。通过符号传递产品之外的隐性信息,是消费者消费过程中或多或少的潜需求。 包括:价格信息、文化偏好、社会阶层等诸多隐藏在产品背后,附着在符号之上的信息,黄渤在疯狂的石头里一句:牌子,班尼路(把一个还不错的二线品牌,活生生的变成了城乡结合部品牌)。 越外化的品牌,消费越符号化。贵不见得要贵的有道理,但贵一定要让人知道,LV、茅台、中华烟,把贵做到了尽人皆知,该消费时自然就消费了。你不用教消费者理解什么是戏剧化、更不需解释为何贵。你把戏份做足,他该唱你这出时他就必须给掏钱“请你”出场。 比如:8848、小罐茶亦是如此,贵的尽人皆知,剩下的就等待成功。从这个角度说杜老板是深知其中之道理。他一以贯之的营销的不是需求而是欲望——消费与“戏剧”展示的欲望。什么是广告,释放受众欲望,让欲望合理化的手段。高手一出手就是高举高打,赚有钱人的钱投入多、速度慢,但效率高。 贵到尽人皆知,消费自然而来。劳斯莱斯在中国一年就做几百台的市场,要是按照互联网流量,精准投放逻辑那就投放给这几百人看不就可以了。 事实上,不可以,你想卖给这几百人就必须让上亿人都知道,全天下人都知道你贵的时候,客户就自己送上门、消费者不请自到了——这哥们有钱,开劳斯来的,跟着他准没错。 价格本身就是一种信号,在消费戏剧的环境下,只买贵的是最大的道理——在社交中带来最大的效率,我不用跟你说啥、也省去了很多自我介绍,来看看我带什么表、开什么车,还需要多费口舌吗,这多高效。 把一个产品卖贵,本身就是把产品社会化、消费符号化的过程。从这个角度说:小罐茶还是卖便宜了,越贵卖的越好——送礼害怕别人知道贵吗,就怕对方不知道啊。 戏剧效应法则: - 受众要广,“观众”越多,戏剧消费动机越强 - 信号要强,媒介信号越强,戏剧效应越强 - 渠道要窄,渠道越窄,势能越大 - 价格要贵,贵到尽人皆知,消费不请自来 - 卖相要好,超级品相就是超级价格 以小罐茶为例: - 受众要广,投入过亿,狠砸知名度 - 信号要强,央视、卫视、参考消息、央视、机场、高铁、互联网、新媒体客户端全方位广告覆盖 - 渠道要窄,独家区域制+三级店 - 价格要贵,这点不用说,全国人民都知道,不知道是小罐茶的错 - 卖相要好,开创小罐包装超级品相 本文由人人都是产品经理作者【新消费品牌研究社】,微信公众号:【老高商业与品牌】,原创/授权 发布于人人都是产品经理,未经许可,禁止转载。 题图来自Unsplash,基于 CC0 协议。

成立于2019年的Ironwood Studios今日宣布,其处女作《超自然车旅》在全球范围内销量已突破100万份。对于这家员工不足20人的独立开发团队而言,这是一个重要的里程碑。凭借紧张刺激的游戏玩法、引人入胜的剧情和氛围感十足的原声音乐,《超自然车旅》被誉为近年来最具沉浸感和原创性的游戏体验之一。  自2024年2月22日推出以来,《超自然车旅》广受媒体好评。著名导演温子仁(代表作《电锯惊魂》《速度与激情7》《招魂》)已购得其影视改编权。此外,游戏还获得了多项大奖提名,包括四项英国电影学院奖(BAFTA)长名单提名(最佳首作游戏、游戏设计、叙事和新IP)、游戏开发者选择奖最佳首作提名,以及独立游戏节(IGF)卓越设计奖提名。同时,游戏在拉丁美洲Gamescom的BIG Festival Awards中荣获最佳游戏玩法奖,并在2024年独立游戏大奖中斩获最佳音乐奖。  Ironwood Studios已为《超自然车旅》推出了三次免费内容更新和多个装饰性DLC包。第四次且规模最大的更新即将上线。目前,玩家可在PlayStation 5、Steam和Epic Games Store上体验《超自然车旅》。 <内嵌内容,请前往机核查看>

<blockquote><p>随着AI技术的飞速发展,产品经理的工作正面临前所未有的变革。本文探讨了AI如何深度介入产品管理的各个环节,从需求分析到方案设计,再到用户体验优化。</p> </blockquote>  标题或许带着知识付费的既视感,其实想聊聊AI给产品经理这个角色带来的变化。 当AI不再是PRD里的功能模块,而是深度介入从用户洞察到方案推演的每个决策框架时,产品经理的工作形态正在发生血肉重铸式的蜕变 上周参加某大厂闭门会,CTO现场演示了他们用自研Agent完成的全流程需求开发:PRD解读、接口设计、前端组件生成一气呵成。当看到原本需要5人日的功能模块在4小时内自动部署到预发环境时,在座PM们交换的眼神里既有震撼,也有隐忧。 让我们先看组数据:GitHub Copilot用户已突破180万,平均代码贡献率38%;Replit最新报告显示,使用AI辅助的开发者周代码量提升2.7倍;更颠覆的是Devin这类全栈AI工程师,已在SWE-bench基准测试中解决13.86%的真实工单。这些不是科幻片段,而是正在发生的生产力革命。 我知道有人要拍桌子:”AI连需求文档都读不懂,更别说理解业务场景!”去年我也是这么想的,直到亲眼见证Claude 3用思维链拆解某银行反欺诈系统的142个用户故事,精准识别出3处业务逻辑矛盾。当AI开始具备上下文感知和领域建模能力时,PRD撰写本身就可能成为被迭代的对象。 但真正的转折点藏在资本流向里。A16Z最新研报显示,2023年全球AI产品工具层融资额同比暴涨430%,其中面向PM的智能决策赛道增速最快。Notion的QPM模块让非技术人员能搭建审批流,Mutable.ai的PRD生成器已服务3000家初创公司,就连Figma都推出了AI驱动的用户旅程模拟功能。 这引出一个残酷现实:当AI能完成60%的文档撰写、80%的原型设计和90%的数据分析时,那些只会传话、跟进度、写PPT的产品经理,确实面临着生存危机。就像汽车取代马车时,最先失业的不是马匹,而是驾驭马车的车夫。 但硬币的另一面更值得玩味。某头部基金合伙人私下透露,他们评估AI初创公司时,PM出身创始人的项目估值平均高出30%。究其原因,当技术壁垒被大模型抹平后,真正的护城河变成了三个能力:场景洞察的敏锐度、体验设计的颗粒度、商业闭环的掌控力——这些恰恰是顶级PM的看家本领。 吴恩达上月那篇《AI时代的PM新范式》说得很透彻:未来产品决策不再是需求优先级的排列组合,而是要在技术可能性、用户体验、商业价值的三维空间里做连续决策。就像特斯拉团队用第一性原理重构汽车制造,AI产品经理需要具备”需求量子化”能力——把模糊的市场需求拆解为可计算的AI任务流。 我亲身经历的案例或许更具说服力。去年为某零售客户设计智能补货系统时,传统方案需要6周需求调研+3轮原型评审。而借助AI用户模拟器,我们72小时内生成12种场景的决策树,用强化学习跑出最优交互路径。最终方案不仅交付周期缩短60%,更意外发现了3个隐藏的交叉销售机会。 这印证了红杉资本那份著名报告的判断:AI不会取代产品经理,但会用AI的产品经理正在取代所有人。当技术民主化到人人都能调用大模型时,真正的稀缺资源变成对业务本质的穿透力、对用户心智的掌控力、对技术边界的判断力——这些无法被算法量化的能力,恰恰构成了新一代PM的护城河。 当然,转型阵痛不可避免。有个大厂朋友吐槽,他们AI产品岗的面试题已变成”如何用蒙特卡洛树搜索优化功能迭代路线”、”设计Prompt框架让模型理解供应链金融”。这要求PM既要懂技术原理,又要通商业逻辑,还要有哲学层面的抽象能力。 站在2025年的转折点上,我清晰看到两个平行世界:在旧大陆,PM们还在为需求文档的版本号争吵;在新大陆,AI产品经理正在用提示词重塑商业逻辑。就像移动互联网时代催生出增长黑客这个新物种,AIGC浪潮正在孕育一批”产品炼金师”——他们不写代码,但能用AI将创意快速冶炼成产品;他们不敲公式,但能用自然语言调度智能体军团。 红利从来都是给准备好的人。当多数人还在争论AI会不会抢饭碗时,真正的先行者早已在重构价值链条。这个时代最性感的职业,或许就是站在人机协同最前沿的AI产品经理——他们不是技术的附庸,而是新规则的制定者。 本文由人人都是产品经理作者【产品经理骆齐】,微信公众号:【骆齐】,原创/授权 发布于人人都是产品经理,未经许可,禁止转载。 题图来自Unsplash,基于 CC0 协议。

近日,国内多家券商预测称,2025年高阶智能驾驶将进入高速发展期,未来两年高阶智驾将在国内10-20万车型中快速普及。这预示着汽车智能化下半场将进入竞赛阶段。这同样意味着,被我国视为实现自动驾驶的关键路径的车路云一体化产业,将迎来产业爆发的风口。 和包括自动驾驶在内的智能网联汽车产业一样,我国在车路云一体化产业也已布局多年。车路云一体化作为智能交通领域的核心发展方向,近年来在政策推动、技术突破、产业链协同及商业化落地等方面呈现出显著的发展势头。同时,车路云一体化被定义为“新质生产力”的核心实践,涉及高端制造、智慧城市、数据经济等多领域,是中国实现汽车强国、交通强国的关键路径。 车路云一体化是智能交通体系的重要组成部分,其目标不仅在于实现单一车辆的自动驾驶,更在于实现整个交通系统的智能化调度与协同优化。作为智能网联汽车发展的关键路径,车路云一体化正迎来政策、技术和市场多重因素的催化,根据业内预测,到2030年,智能交通相关产业规模有望突破数万亿元,其中车路云一体化将成为核心赛道。 毫无疑问,一个万亿价值的风口正在朝产业走来,那么谁正在风口上? ### **谁在坚持做车路云一体化?** “车路云一体化”,其实就是行业此前常说的“车路协同”的进阶技术。不过,二者存在一定区别:车路协同是智能网联汽车和智能网联道路分开独立设计的,且各自优化目标不同;而车路云一体化则是整体设计,实现智能网联汽车与交通系统的协同感知、决策和控制,是一种更加经济、高效和安全的模式。 随着智能网联车占有率提高,快速响应减少智能计算的延时的要求,引入“边缘计算”(或路侧计算)会成为必然,“车路云”架构未来会成为高级智能驾驶运营的必选项。 这也是黑芝麻智能进军“车路云一体化”的出发点,据黑芝麻智能车路云项目负责人刘硕介绍,黑芝麻智能早在2019年左右就开始进军车路云领域,但当时的想法是基于智能驾驶解决方案生态扩展的需要,只做路侧的边缘计算平台,“当时做路侧就是为了丰富一个生态场景出来。” 但到了2021年,黑芝麻智能发现一个现实问题:当路侧计算平台这一硬件产品面世后,因为缺乏生态,他们发现对应的生态场景并未如预期一样落地。为此,黑芝麻智能开始转变策略,开始从单纯销售硬件产品,转向销售“硬件+算法+整体解决方案”的一整套开盒即用的产品。 “我们认为车路云在面对B端或者G端市场时,单靠一个硬件盒子无法推动业务向前。”刘硕告诉雷峰网。 而且,黑芝麻智能也发现,由于普遍建设在示范区,普通大众对车路云一体化的感知不强。“行业内有一个词是‘两率一感’低,即:智能网联车和自动驾驶车覆盖率低,以及路侧感知覆盖率低,最后导致出行人群无感。”刘硕在谈及车路云一体化建设的现状时表示。 产业的发展现状和自身技术的布局,让黑芝麻找到到了入局其中的优势。 首先,黑芝麻智能基于其车规级高性能芯片的自动驾驶平台已经被众多头部车企采用并实现大规模商用,面对“车路云一体化”市场属于技术的“降维打击”。据悉,“车路云一体化”需要大底座技术来支撑,包括芯片技术、底层软件、基础视觉算法、标定技术等。这些恰好是黑芝麻智能的核心优势而且技术已经成熟。  交管全息路口及信控前端自适应 刘硕向雷峰网表示,“在产品可靠性、精准度等多方面,黑芝麻智能都具备优势。更重要的是,在成本上会和竞争对手拉开差距。这是做车端芯片和车端算法的黑芝麻智能开辟路侧业务的天然优势。” 其次,因为有现成的技术储备,以及对行业发展的洞察,黑芝麻智能是最早进入“车路云一体化”的本土芯片平台提供商,当然,新兴市场需要一定时间的培育,对此,刘硕也坦言,做车路云一体化要有“一点情怀”。 不过,随着鼓励车路云一体化建设的国家政策连续出台,以及智能汽车的普及速度加快。被视为是实现自动驾驶关键路径的车路云一体化产业,将步入发展快车道。这无疑是对坚持做难而正确的事,以及及时响应国家发展需要的黑芝麻智能的最好回报。随着车路云一体化建设的加速,出于对数据安全等因素的考量,本土化的供应链逐渐成为必选项,对此,刘硕表示“目前黑芝麻智能已经是国内车路云一体化市场占有率领先的本土供应商”。 ### 黑芝麻智能在“车路云一体化”中的定位 车路云一体化供应链贯穿了硬件、通信、软件、数据、整车、系统集成等多个层面,其核心是实现车端、路端和云端的协同运作。它的产业链上下游的关系链条大概如下: 基础硬件供应商-通信网络运营商-软件开发商-云服务与数据提供商-汽车制造商与基础设施供应商-系统集成商-用户与政府机构。 作为提供芯片以及基于芯片的平台化解决方案的供应商,黑芝麻智能是基础供应链环节的核心参与者。其提供的芯片是实现车路云一体化技术的核心硬件,直接支撑车载系统、路侧系统、云端计算等多个环节。 据刘硕介绍,黑芝麻智能在产业链分工位于系统集成商(传统集成商、三大运营商等)下一层的供应商层级,这一层的供应商横向范围较为宽泛,包括摄像机、雷达感知硬件等等各种各样的供应商,黑芝麻智能就属于其中的一个供应商。 “我们的客户为上一级的集成商或者渠道商,我们会专注于做好产品,并与客户一道服务好最终业主。” 基于自身定位,经过5年的努力,黑芝麻智能携手车、路两端生态合作伙伴,目前已形成了围绕华山A1000芯片打造的智驾域控制器+车端感知算法、边缘计算单元+路侧感知算法、车路融合感知算法三大产品系列,形成车一路全栈能力,成为国内少数可同时交付车、路双端感知和车路协同解决方案的供应商之一。 产品能力方面,以华山A1000芯片打造的路侧计算单元MEC为例,该方案以实时计算芯片、高效精准的感知算法,以及多场景图像处理能力和多传感器融合等综合能力,为车路云一体化路侧基础设施的数据处理和分析提供高效支持。 搭载华山A1000芯片的边缘计算软硬一体机支持最高12路摄像机+8路毫米波雷达进行并行解析,输出包括目标检测、轨沈限踪、交通参数检测、交通事件检测四大类63项指标290+项参数,算力占用率<50%,保证稳定运行的前提下,适当的算力冗余也为未来包括智能信控、大模型等新边缘计算应用预留空间。 基于上述产品能力,黑芝麻智能配合系统集成商可交付摄像机+激光雷达、摄像机+毫米波雷达、摄像机,高中低三套感知解决方案,覆盖全息路网、全息路口、全息高速三大场景。 目前,黑芝麻智能已经规划了八大应用实践,并落地了六大应用案例,已在多个城市实现批量交付。据刘硕透露,两年时间里,黑芝麻智能已经交付了超过180个全息路口项目。据悉,黑芝麻智能还计划基于其强大的视觉感知技术推出具有超远距离感知能力的解决方案,在提高路侧感知精度的同时,减少路测设备的投入,降低车路云一体化的整体建设成本,实现快速普及。  未来黑芝麻智能将持续发力,依托华山A1000芯片的量产经验,也将基于武当C1200家族、华山A2000等高性能舱驾融合芯片,布局路侧算力平台建设,通过软硬一体化解决方案,加速智能网联汽车与道路基础设施的深度耦合,并携手生态合作伙伴,共同推进本土算力芯片和大模型的技术进步,助力中国智能汽车产业发展进程。 ### 如何挖掘车路云一体化的万亿价值? 现阶段,黑芝麻智能投身“车路云一体化”建设来自于技术和情怀驱动,但作为一家上市企业,如何实现盈利,是它不可能绕过的“命题作文”。 黑芝麻智能如何依靠“车路云一体化”建设实现盈利,首先取决于“车路云一体化”存在的价值。 刘硕举例称,如果一条道路布局了路侧感知,一旦前方出现鬼探头等危险场景,车辆就可以提前接收到来自路侧的提示,实现方式是路侧将感知到的数据以补盲的形式传输到车端。例如,黑芝麻智能在成都、襄阳以及武汉交付的全息路口项目,可减少因遮挡物造成的交通事故率下降50%。 但刘硕也坦言,路侧和车端的数据如何实现打通,目前仍在探索中。 他认为有两种可行的打通方式:一种是深度融合,将路侧数据直接通过以某种通讯协议进入车端的感知系统中,然后实现车与路的感知数据融合。这种方式目前还处于试点试行的阶段,原因是车厂比较谨慎,不会轻易允许一个外来数据进入。 另一种方式是相对较浅的融合,即:路侧数据并未直接介入车辆的感知系统,不会影响车辆的规划角色,而是通过车载大屏以提示的方式给到驾驶员。实现方式是车辆所有者去安装允许下载的APP,然后在APP端购买相关服务后,类似于鬼探头等的危险场景机会通过车载大屏传递给驾驶员。 “从现阶段的可行性来讲,我认为第二种方式是可行且有广泛推广的希望。” 据刘硕统计,仅在十字路口布局“车路云一体化”,全国信号灯在2022年时大约为35万个,对于这个行业的参与者来说,那就是35万个全息路口,是一个几十亿的“大蛋糕”。 对于黑芝麻智能来说,投身“车路云一体化”建设,还有一个比收益更有价值的事。 “车路云一体化”作为国家定调的产业大方向,是推动智能汽车产业发展的重要基础设施。黑芝麻智能投身其中,不仅顺应了这一方向性路线,也为产业繁荣贡献了力量,体现了其社会价值。刘硕表示,随着建设的推进,预计再经过一两年,消费者就能感受到车路云一体化带来的成果。 另一方面,路侧感知拉动的是智能汽车产业的繁荣,而黑芝麻智能的主业又是智能汽车计算芯片及其解决方案,这在黑芝麻智能内部商业模式中又可以形成闭环。 可以看到,作为一家以技术为驱动的企业,黑芝麻智能在车路云一体化建设中展现出了技术复用和成本控制的优势。通过持续的技术投入与商业模式探索,黑芝麻智能不仅走在了前面,也为推动智能交通的繁荣贡献了重要力量。 需要指出的是,在未来国家新基建建设布局中,算力将实现从端侧、边缘侧到云端的全链路部署。基于黑芝麻智能高算力AI芯片的技术优势,这一部署方案有望在智慧交通、智能城市等领域展现出强大的应用价值。随着新基建需求持续释放,黑芝麻智能在业绩增长、营收规模以及市场拓展上将迎来进一步提速,为“车路云一体化”产业提供坚实支撑。

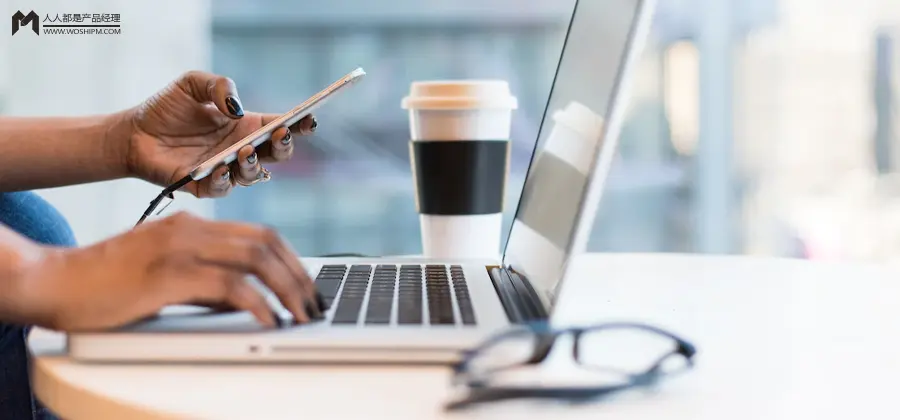

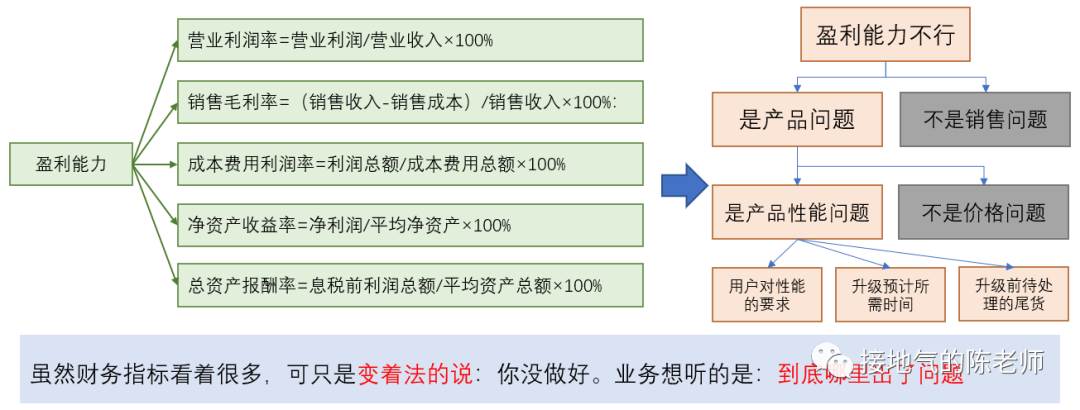

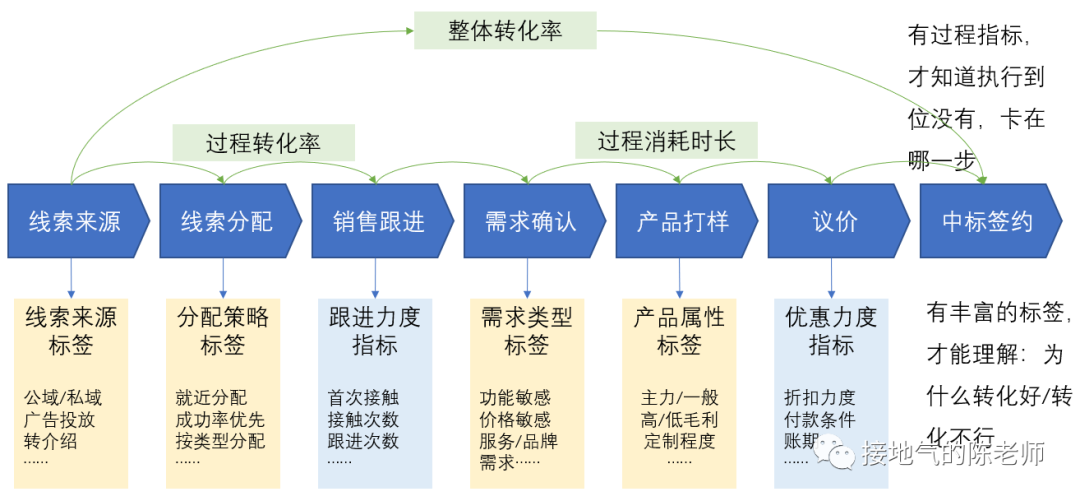

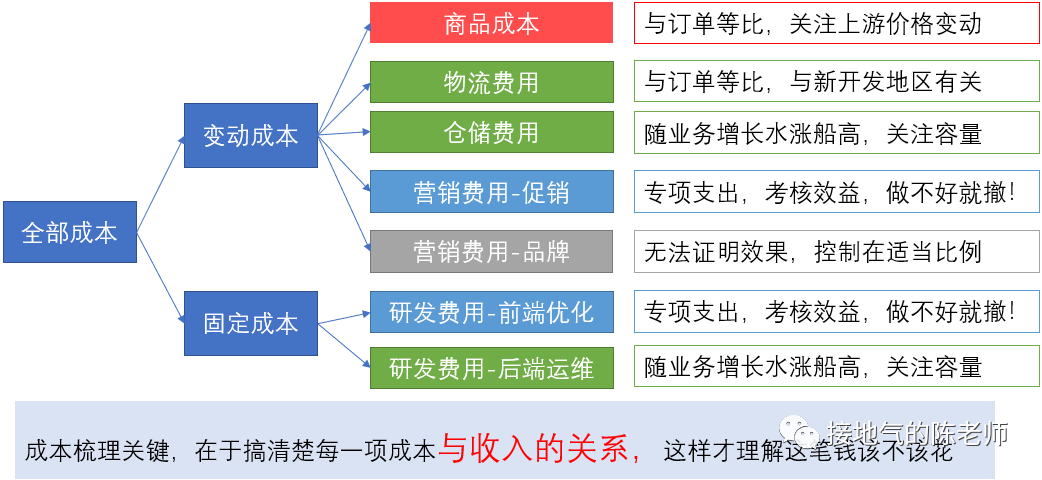

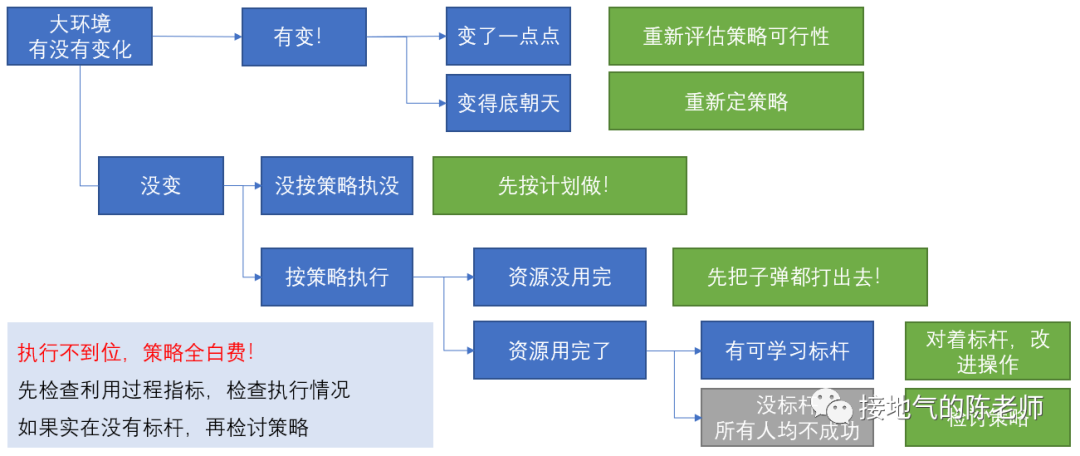

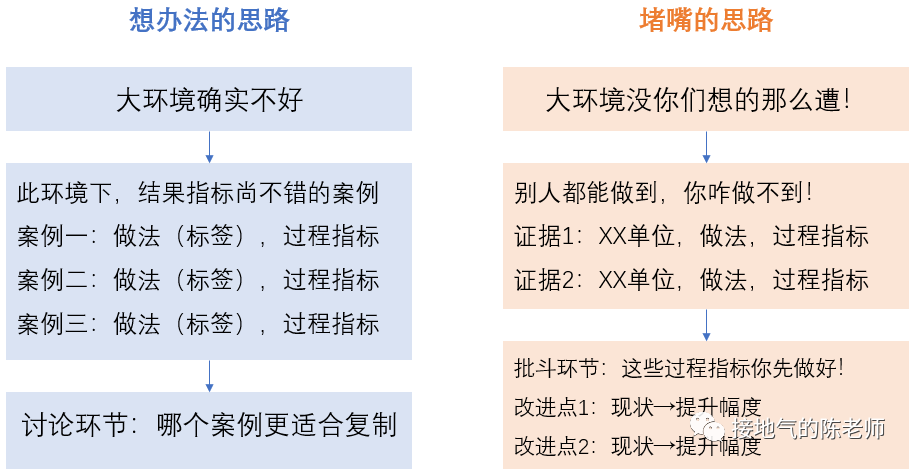

<blockquote><p>在企业经营分析中,许多报告因堆砌数据而缺乏深度和针对性,无法为管理层提供有价值的决策支持。本文提出了一种高质量的经营分析方法,强调从结果指标转向过程指标,识别关键影响因素,并建立清晰的分析逻辑。</p> </blockquote>  很多公司的经营分析报告写得长篇大论,几十页ppt,几百个指标,密密麻麻的数字。然鹅一旦上经营分析会,就会被批成:“分析不深入!”“观点不突出!”明明都摆了这么多数字和图表了,咋还不深入呢? ## 一、问题解析 因为这些报告,犯了“拿结果解释结果”的问题。很多经营分析报告,使用的都是财务指标,收入、利润、成本、费用等等。即使计算诸如:“盈利能力”“增长能力”指标,依然是利用财务指标做的二次加工。 站在业务角度,这些财务指标都是结果指标。如果只是拿结果解释结果,就会出现诸如“利润同比环比都低了,要搞高”、“利润低是因为成本高了,要搞低”这种没啥用的无脑结论。 听到“利润低了”的结果以后,人们更想知道的是: 1、是大环境不行还是我没有做好? 2、别光说大环境不行,有啥对策吗? 3、我哪里没做好,方向错了还是执行不力?  在输出报告的时候,应该对问题原因进行方向性判断。如果真是大环境问题,就寻找新环境下应对办法。如果不是大环境问题,就堵死那些甩锅人的借口,找到解决问题的办法。 想做到这一步,就得三步走: 1、不只看结果指标,增加过程指标 2、找影响结果的因素,识别关键因素 3、建立分析逻辑,找到问题的重点 ## 二、增加过程指标 要增加的过程指标,能反应:“业务是怎么做出来的”。第一级的拆解是:业绩=客户数*转化率*客单价。注意!站在业务角度,客户数、转化率、客单价这些指标,照样是结果指标。还需要第二级,第三级拆解。 在收入端,第二级拆解,看从客户线索到成交之间,还经历哪些步骤。比如:常见的toB业务如下图所示,其中线索→跟进→需求确认→打样→议价,每一步的转化率与停留时长,是第二级过程指标。  第三级拆解,则需展示业务细节,比如上图中: 不同线索来源渠道(公域/私域/转介绍/业务员开发) 线索分配策略(按能力评估/过往业绩/先到先得分配) 不同产品型号/毛利(主力产品/搭配产品) 优惠力度(高/中/低)有了这些细致划分,就能更深入分析在成本端,处理手段稍有不同。在成本端,一般第一级区分变动成本/固定成本,第二级则根据成本动因,把财务指标里销售费用/管理费用,按成本东一拆分,让业务直观看到自己的动作带来的成本(如下图)。  这一步做好了,分析自然深入。如果只能拆解到第二级,甚至第一级,那么分析就相对粗线条。 ## 三、识别影响因素 增加的过程指标是否都需要放进经营分析报告呢?当然不是。堆砌太多的过程指标,会让报告更冗长,更难看出结果。因此需要数据分析师们,识别出影响经营结果的关键因素,放哪些能代表关键因素的指标进报告。 对于外部影响因素,重点关注: 1、上游原材料、劳动力、资源对成本影响 2、下游客户需求数量、偏好种类、偏好渠道对收入的影响 3、竞争对手是否有发起针对性降价/是否在争抢上下游资源 对于内部影响因素,重点关注当前的业务策略是啥?具体包括: 1、人:以什么样客户为核心客户? 2、货:商品主打功能/价格/服务 3、场:以什么渠道为主,对量/质的要求是多少? 先了解业务策略,才好进一步观察:到底一线部门执行到位没有。如果业务策略定了:发展高端客户,可一线仍然在大水漫灌般引流,没有重点发力,那就是执行层面出了问题。如果大家都在按业务策略做,但不见效果。那就得找时间反思一下:策略是否需要调整。 当然,也有可能公司没策略,想到一出是一出。但是没策略的公司,一般都会出现: 1.产品线布局不合理,缺货/积压并存 2.收入涨,毛利跌,净利润跌得更快 3.销售费用增长远快过收入增长 在发现问题后,提示管理层逐一解决即可 ## 四、建立分析逻辑 梳理完指标,确认关键因素后,就得建立分析逻辑。分析逻辑可以用MECE法来建立,基本的思路就是:正反方面,确认问题。用剥洋葱的方法,层层剖析找到答案(如下图)。  注意!分析逻辑并没有固定套路,完全以“解答领导问题”为导向。 比如同样是大家都在抱怨“大环境不好”,有可能领导会指示:“寻找一下大环境不好下,还能怎么做?”也有可能领导指示:“就知道抱怨环境!堵他们的嘴!” 这两种情况下,分析展开思路有明显区别(如下图)做分析逻辑的时候,一定要清晰:到底领导想要啥……  这一步需要看菜下饭。因为不同公司面临的问题不一样。同一个问题,老板们思考重点不同。做经营分析,为管理层服务,就得了解管理层真正需求,而不是盲目年数字。 ## 五、小结 综上可见,想做到高质量的经营分析,需要多方面努力: 1、业务有一定数字化程度,能采集到过程数据 2、数据分析师对业务有充分了解,有丰富标签库描述业务行为 3、数据分析师与领导有良好沟通,能把握分析方向 当然,并不是所有企业都有这么好的条件。很多小厂子,待遇差,工资少,数据基建一塌糊涂,只有少得可怜的订单数据,领导还指望着分析出惊为天人的结论,这个难度就着实大了。这个时候,建议采用一些平价替代方案,训练一下自己打标签、建分析思路的能力,之后尽快跳槽到正规大厂比较好。 本文由人人都是产品经理作者【接地气的陈老师】,微信公众号:【接地气的陈老师】,原创/授权 发布于人人都是产品经理,未经许可,禁止转载。 题图来自Unsplash,基于 CC0 协议。

苹果查找网络 (Find My) 利用蓝牙众包网络实现各种兼容设备的远程跟踪,例如 AirTag 会通过蓝牙向周围的 iPhone 发送加密位置信标,这些信标会被 iPhone 上传到网络中,让 AirTag 主人可以查看其位置。 [](https://static.cnbetacdn.com/article/2024/0731/d6fa3eb168684d5.jpg) 理论上说只要找到漏洞能冒充 AirTag 那也能实现远程设备追踪,所以乔治梅森大学的研究人员就发现了这类漏洞,该漏洞被命名为 nRootTag。 借助该漏洞研究人员可以将任意蓝牙设备例如智能手机或笔记本电脑变成 AirTag,从而利用苹果查找网络对设备进行精确跟踪,最好的情况下能实现 3 米左右的定位精度。 研究人员称尽管苹果在设计时已通过加密密钥更改蓝牙地址避免潜在威胁,但研究人员开发一个可以快速找到蓝牙地址密钥的系统,这使用数百个 GPU 来查找密钥。 数百个 GPU 并不需要真的购买,只需要在各种云计算平台租赁即可,租赁后在短时间内找到密钥然后就可以销毁 GPU,整体成本也不算高。 要实现这种攻击首先黑客要能感染目标智能手机或 PC,如果只是感染那无法查看用户精确位置,感染后再配合苹果查找网络的漏洞就可以实现精确定位了。 研究人员在 2024 年 7 月向苹果通报漏洞并建议苹果尽快更新其网络以便能够更好地验证蓝牙设备,苹果确认漏洞的存在,但暂时还未修复漏洞。 研究人员透露真正的修复可能需要数年时间,因为苹果需要将支持查找网络的 iPhone 或其他设备都升级到最新版,但固件发布后并不是所有人都会立即升级。 [查看评论](https://m.cnbeta.com.tw/comment/1481960.htm)

此前微软已经预告将推出 Windows 365 Link 瘦客户机,其外观看起来和迷你机或 NUC 非常相似,但本质上属于瘦客户机因此硬件配置方面非常差。微软的这款瘦客户机主要功能就是负责启动 RDP 远程桌面协议用来连接位于云端的 Windows 365 PC,因此本地并不需要太高的配置用来运行应用程序。   在配置上这款瘦客户机采用 Intel N250 处理器,搭配 8GB 内存和 64GB 机身存储,提供 USB-A、USB-C、以太网、DisplayPort、HDMI 和 3.5mm 耳机接口。 用户通过这些接口可以连接键盘、鼠标、U 盘、硬件加密密钥和耳机等,瘦客户机负责将所有输入都传输到云端,用户运行的所有数据也都保存在云端的 Windows 11 系统中。 微软计划在 4 月份全面推出这款瘦客户机,现在也有网友爆出其真机图片,其实没什么好看的地方,不知道未来淘汰后能否换个硬盘继续发挥余热。 PS:考虑其搭载 64GB 机身存储,很有可能微软采用的并非 M.2 固态硬盘而是 mSATA SSD。 [查看评论](https://m.cnbeta.com.tw/comment/1481958.htm)

2 月 27 日,据京东黑板报消息,京东外卖推出 “10 元 / 20 元餐补随机领” 优惠活动,“满 15 元减 10 元”“满 40 元减 20 元” 两种大额餐补优惠券,每晚 8 点即可随机领取,首批覆盖通过京东认证的大学生用户及京东 PLUS 会员。 即日起,每晚 8 点,用户可通过京东 App 首页 “品质外卖” 频道入口领取,也可以在京东 App 搜索 “月黑风高” 或 “京东校园” 进行领取,餐补优惠的使用范围包含京东外卖平台上线的所有餐饮外卖门店。  图源:京东黑板报 大学生用户可在京东 App 搜索 “学生认证”,完成认证后即可参与餐补领取。据悉,使用补贴后,绝大部分外卖餐品的实际支付金额低于其他外卖平台 。 在本项优惠政策宣布之前,京东外卖近一个月以来动作不断。 京东对外卖市场的探索始于2024年下半年。彼时,京东通过“秒送”业务上线咖啡奶茶专区,以茶咖领域为切入点试水即时配送服务,但并未引起广泛关注。 直到2 月 11 日,京东外卖推出“0佣金”招募“品质堂食餐厅”的政策,迅速霸榜热搜。 据此前媒体报道,京东外卖上线一周后,部分城市订单量增长超 100 倍。目前京东外卖已迅速在全国 39 个城市上线,目前已有近 20 万餐饮商家申请入驻。 同时,在骑手权益保障方面,京东也做出了相关举措。2 月 19 日上午,京东宣布自 2025 年 3 月 1 日起,将逐步为京东外卖全职骑手缴纳五险一金,为兼职骑手提供意外险和健康医疗险。继给快递小哥缴纳五险一金后,京东成为了首个为外卖骑手缴纳五险一金的平台。 京东外卖接连放出的消息如同深水炸弹,直击外卖行业长期存在的“高佣金”“骑手安全无保障”痛点,倒逼美团跟进,外卖市场再掀波澜。 2月19日下午,美团外卖也宣布将为全职和稳定兼职骑手缴纳社保,并预计今年二季度开始实施。美团方面透露,自去年以来,美团就骑手缴纳养老保险等社保方案做了认真研究,选择不同区域不同城市进行深入调研,并在有关部门的指导下形成了初步试点方案。 2 月 24 日,京东集团再次宣布,鉴于目前外卖骑手的平均薪酬远低于京东快递小哥,为了薪酬公平性,未来一段时期签约的外卖全职骑手缴纳五险一金的所有成本,包含个人所需缴纳部分,全部由京东承担,确保骑手现金收入绝不会因为缴纳五险一金而减少,此项举措包含现有骑手和新加入的骑手。 京东方面表示,未来将大力推进同工同酬,逐步提高外卖骑手的福利待遇,通过实现一体化管理大幅降低管理成本,从而让外卖全职骑手和京东快递小哥一样,成为收入稳定、工作幸福、老有保障的庞大就业群体。 [查看评论](https://m.cnbeta.com.tw/comment/1481956.htm)

**1 概述** 安天CERT在2月5日发布了《攻击DeepSeek的相关僵尸网络样本分析》报告,分析了攻击中活跃的两个僵尸网络体系RapperBot和HailBot和其典型样本,分析了其与Mirai僵尸木马源代码泄漏的衍生关系。安天工程师依托特征工程机制,进一步对HailBot僵尸网络样本集合进行了更细粒度差异比对,在将样本向控制台输出的字符串作为分类标识条件的比对中,发现部分样本修改了早期样本的输出字符串“hail china mainland”,其中数量较多的两组分别修改为“you are now apart of hail cock botnet”和“I just wanna look after my cats, man.”。为区别这三组样本,我们将三组变种分别命名为HailBot.a、HailBot.b、HailBot.c,对三组样本的传播方式、解密算法、上线包、DDoS指令等进行相应的分析。其中也有将输出字符串修改为其他内容样本,但数量较少,未展开分析。 **表 1‑1 HailBot三个变种之间的关系** <table><tbody><tr><td valign="top"></td><td valign="top"> HailBot.a </td><td valign="top"> HailBot.b </td><td valign="top"> HailBot.c </td></tr><tr><td valign="top"> 特殊字符串 </td><td valign="top"> hail china mainland </td><td valign="top"> you are now apart of hail cock botnet </td><td valign="top"> I just wanna look after my cats, man. </td></tr><tr><td valign="top"> 传播方式 </td><td valign="top"> CVE-2017-17215漏洞 </td><td valign="top"> CVE-2017-17215漏洞 CVE-2023-1389漏洞 破解攻击(账号密码数量45) </td><td valign="top"> CVE-2017-17215漏洞 CVE-2023-1389漏洞 暴破攻击(账号密码数量96) </td></tr><tr><td valign="top"> 解密算法 </td><td valign="top"> ChaCha20算法 key:“16 1E 19 1B 11 1F 00 1D 04 1C 0E 08 0B 1A 12 07 05 09 0D 0F 06 0A 15 01 0C 14 1F 17 02 03 13 18” nonce:“1E 00 4A 00 00 00 00 00 00 00 00 00” </td><td valign="top"> ChaCha20算法 key:“16 1E 19 1B 11 1F 00 1D 04 1C 0E 08 0B 1A 12 07 05 09 0D 0F 06 0A 15 01 0C 14 1F 17 02 03 13 18” nonce:“1E 00 4A 00 00 00 00 00 00 00 00 00” </td><td valign="top"> ChaCha20算法 key:“5E 8D 2A 56 4F 33 C1 C9 72 5D F9 1D 01 6C 2F 0B 77 3D 81 94 58 40 63 0A 79 62 1F 80 5C 3E 16 04” nonce:“1E 00 4A 00 00 00 00 00 00 00 00 00” </td></tr><tr><td valign="top"> 上线包 </td><td valign="top"> 31 73 13 93 04 83 32 01 </td><td valign="top"> 大部分样本:56 63 34 86 90 69 21 01 少部分样本:31 73 13 93 04 83 32 01(与HailBot.a一致) </td><td valign="top"> 56 63 34 86 90 69 21 01 </td></tr><tr><td valign="top"> DDoS指令 </td><td valign="top"> 8个指令,指令号0-7 </td><td valign="top"> 15个指令,指令号0-14 </td><td valign="top"> 10个指令,指令号0-7、11、14 </td></tr></tbody></table> **2 样本分析** **2.1 HailBot.a** HailBot.a,是其最早变种,由于其运行时向控制台输出“hail china mainland”,相关僵尸网络因此被命名为HailBot。本节内容与第一篇分析报告有部分内容重复,主要为了对比不同版本变种间的差异特点。 HailBot.a的样本信息如下表所示。 表 2‑1 HailBot.a典型样本标签 <table><tbody><tr><td valign="top"> 病毒名称 </td><td valign="top"> Trojan/Linux.Mirai[Backdoor] </td></tr><tr><td valign="top"> MD5 </td><td valign="top"> 2DFE4015D6269311DB6073085FD73D1B </td></tr><tr><td valign="top"> 处理器架构 </td><td valign="top"> ARM32 </td></tr><tr><td valign="top"> 文件大小 </td><td valign="top"> 74.78 KB (76,572 bytes) </td></tr><tr><td valign="top"> 文件格式 </td><td valign="top"> ELF 32-bit LSB executable </td></tr><tr><td valign="top"> 加壳类型 </td><td valign="top"> 无 </td></tr><tr><td valign="top"> 编译语言 </td><td valign="top"> C/C++ </td></tr></tbody></table> **2.1.1 传播方式** HailBot.a利用漏洞进行传播,其长期使用的CVE-2017-17215漏洞存在于特定版本路由器的UPnP(通用即插即用)服务中。攻击者可以通过发送特制的HTTP请求在目标设备执行任意代码。  图 2‑1 HailBot.a构造漏洞利用载荷 **2.1.2 解密算法** HailBot.a运行后首先对域名进行解密,其解密操作采用了ChaCha20算法。key为“16 1E 19 1B 11 1F 00 1D 04 1C 0E 08 0B 1A 12 07 05 09 0D 0F 06 0A 15 01 0C 14 1F 17 02 03 13 18”,nonce为“1E 00 4A 00 00 00 00 00 00 00 00 00”。  图 2‑2 HailBot.a使用chacha20解密字符串 **2.1.3 上线包** HailBot.a运行后发送上线数据包,内容为:“31 73 13 93 04 83 32 01”。  图 2‑3 HailBot.a发送上线数据包 **2.1.4 DDoS指令** 当接收到攻击者发送来的指令后,HailBot.a将根据不同指令执行对应的DDoS攻击。HailBot.a支持的DDoS指令如下表所示。 表 2‑2 HailBot.a支持的DDoS指令 <table><tbody><tr><td valign="top"> 指令号 </td><td valign="top"> 功能 </td><td valign="top"> 影响 </td></tr><tr><td valign="top"> 0 </td><td valign="top"> TCP泛洪攻击 </td><td valign="top"> 创建连接发送大量500至900字节的TCP请求消耗受害者网络带宽。 </td></tr><tr><td valign="top"> 1 </td><td valign="top"> SSDP泛洪攻击 </td><td valign="top"> 利用简单服务发现协议(SSDP)发送大量“发现消息”请求使受害者进行响应,消耗受害者内存和CPU资源。 </td></tr><tr><td valign="top"> 2 </td><td valign="top"> GRE IP泛洪攻击 </td><td valign="top"> 发送大量封装有IP网络数据包的GRE协议数据消耗受害者网络带宽。 </td></tr><tr><td valign="top"> 3 </td><td valign="top"> SYN泛洪攻击 </td><td valign="top"> 发送大量SYN数据包,使服务器创建具有大量处于半连接状态的请求,消耗系统内存和CPU资源。 </td></tr><tr><td valign="top"> 4 </td><td valign="top"> UDP泛洪攻击(512字节) </td><td valign="top"> 发送大量512字节的UDP请求消耗受害者网络带宽。 </td></tr><tr><td valign="top"> 5 </td><td valign="top"> UDP泛洪攻击(1024字节) </td><td valign="top"> 发送大量1024字节的UDP请求消耗受害者网络带宽。 </td></tr><tr><td valign="top"> 6 </td><td valign="top"> TCP STOMP泛洪攻击 </td><td valign="top"> 发送创建连接发送大量768字节数据消耗受害者网络带宽。 </td></tr><tr><td valign="top"> 7 </td><td valign="top"> TCP ACK泛洪攻击 </td><td valign="top"> 发送具有随机源端口、目的端口及数据等信息的ACK数据包消耗受害者网络带宽。 </td></tr></tbody></table> **2.2 HailBot.b** HailBot.b同样是基于Mirai源代码二次开发的僵尸网络,输出的字符串为:“you are now apart of hail cock botnet”。 HailBot.b的典型样本信息如下表。 表 2‑3 HailBot.b典型样本标签 <table><tbody><tr><td valign="top"> 病毒名称 </td><td valign="top"> Trojan/Linux.Mirai[Backdoor] </td></tr><tr><td valign="top"> MD5 </td><td valign="top"> BB9275394716C60D1941432C7085CA13 </td></tr><tr><td valign="top"> 处理器架构 </td><td valign="top"> AMD64 </td></tr><tr><td valign="top"> 文件大小 </td><td valign="top"> 93.34 KB (95,576 bytes) </td></tr><tr><td valign="top"> 文件格式 </td><td valign="top"> ELF 64-bit LSB executable </td></tr><tr><td valign="top"> 加壳类型 </td><td valign="top"> 无 </td></tr><tr><td valign="top"> 编译语言 </td><td valign="top"> C/C++ </td></tr></tbody></table> **2.2.1 传播方式** HailBot.b同样利用了CVE-2017-17215漏洞进行传播。  图 2‑4 HailBot.b中的CVE-2017-17215漏洞利用载荷 部分样本有利用CVE-2023-1389漏洞进行传播。 此外,HailBot.b样本中还发现用于暴破攻击的用户名和密码,如下表所示。 表 2‑4HailBot.b暴破攻击使用的用户名和密码和对应产品服务 (表格内容基于DeepSeek整理输出,并做人工修订,特此说明) <table><tbody><tr><td valign="top"> 用户名 </td><td valign="top"> 密码 </td><td valign="top"> 可能关联的服务/品牌/设备类型 </td></tr><tr><td valign="top"> leox </td><td valign="top"> leolabs_7 </td><td valign="top"> Leox(显仕)设备或定制设备(如某些工控系统或私有网络设备) </td></tr><tr><td valign="top"> root </td><td valign="top"> wabjtam </td><td valign="top"> 可能为某些旧款路由器或摄像头(如中国小品牌设备) </td></tr><tr><td valign="top"> telnetadmin </td><td valign="top"> telnetadmin </td><td valign="top"> 某些网络设备(如交换机、路由器)的Telnet默认账户 </td></tr><tr><td valign="top"> admin </td><td valign="top"> gpon </td><td valign="top"> 某些光纤终端设备(如中兴/华为GPON光猫) </td></tr><tr><td valign="top"> admin </td><td valign="top"> admin123 </td><td valign="top"> 常见通用默认密码(常见于路由器、摄像头,如TP-Link、D-Link) </td></tr><tr><td valign="top"> e8ehome </td><td valign="top"> e8ehome </td><td valign="top"> 电信或联通部分光猫/路由器(上海贝尔光猫、中兴ZXV10 H618C路由器、ZXA10 F460光猫) </td></tr><tr><td valign="top"> default </td><td valign="top"> default </td><td valign="top"> 部分设备通用默认配置(如某些旧款路由器或IoT设备) </td></tr><tr><td valign="top"> root </td><td valign="top"> root </td><td valign="top"> 部分设备和服务通用默认密码 </td></tr><tr><td valign="top"> default </td><td valign="top"> OxhlwSG8 </td><td valign="top"> 可能为特定品牌设备(如某些企业级交换机或防火墙) </td></tr><tr><td valign="top"> root </td><td valign="top"> hme12345 </td><td valign="top"> 海康威视(Hikvision)相关设备(如部分摄像头或NVR) </td></tr><tr><td valign="top"> admin </td><td valign="top"> aquario </td><td valign="top"> 可能为Aquario品牌设备(如温控系统或工控设备) </td></tr><tr><td valign="top"> root </td><td valign="top"> Zte521 </td><td valign="top"> 中兴(ZTE)光纤调制解调器或路由器 </td></tr><tr><td valign="top"> root </td><td valign="top"> 1234 </td><td valign="top"> 通用默认密码 </td></tr><tr><td valign="top"> root </td><td valign="top"> antslq </td><td valign="top"> 可能为安防设备(如某些国产摄像头品牌) </td></tr><tr><td valign="top"> default </td><td valign="top"> tlJwpbo6 </td><td valign="top"> 复杂密码可能用于企业级设备(如防火墙或服务器) </td></tr><tr><td valign="top"> root </td><td valign="top"> default </td><td valign="top"> 网络设备(如某些交换机的默认配置) </td></tr><tr><td valign="top"> admin </td><td valign="top"> 1988 </td><td valign="top"> 可能为某些摄像头或DVR(如年份相关默认密码) </td></tr><tr><td valign="top"> adtec </td><td valign="top"> adtec </td><td valign="top"> Adtec品牌设备(如监控系统或广播设备) </td></tr><tr><td valign="top"> root </td><td valign="top"> hkipc2016 </td><td valign="top"> 海康威视(Hikvision)IPC摄像头 </td></tr><tr><td valign="top"> admin </td><td valign="top"> hme12345 </td><td valign="top"> 海康威视(Hikvision)或关联设备 </td></tr><tr><td valign="top"> hikvision </td><td valign="top"> hikvision </td><td valign="top"> 海康威视(Hikvision)设备的默认账户 </td></tr><tr><td valign="top"> root </td><td valign="top"> login!@#123 </td><td valign="top"> 企业级设备(如服务器或高端路由器) </td></tr><tr><td valign="top"> telecomadmin </td><td valign="top"> admintelecom </td><td valign="top"> 电信运营商设备(如华为/中兴光猫) </td></tr><tr><td valign="top"> telnetadmin </td><td valign="top"> HI0605v1 </td><td valign="top"> 可能为Hikvision(HI)设备的Telnet登录 </td></tr><tr><td valign="top"> admin </td><td valign="top"> qwaszx </td><td valign="top"> 通用简单密码(常见于低端路由器或IoT设备) </td></tr><tr><td valign="top"> support </td><td valign="top"> support </td><td valign="top"> 技术支持账户(如服务器或网络设备) </td></tr><tr><td valign="top"> root </td><td valign="top"> 5up </td><td valign="top"> 极简密码可能用于测试设备或嵌入式系统 </td></tr><tr><td valign="top"> root </td><td valign="top"> a </td><td valign="top"> 未知 </td></tr><tr><td valign="top"> root </td><td valign="top"> icatch99 </td><td valign="top"> 使用iCatch芯片的摄像头(如某些国产摄像头品牌) </td></tr><tr><td valign="top"> Admin </td><td valign="top"> a </td><td valign="top"> 未知 </td></tr><tr><td valign="top"> Admin </td><td valign="top"> Admin </td><td valign="top"> 通用管理员密码 </td></tr><tr><td valign="top"> root </td><td valign="top"> adminpassword </td><td valign="top"> 通用管理员密码(如某些新型路由器) </td></tr><tr><td valign="top"> root </td><td valign="top"> vizxv </td><td valign="top"> 不确定,可能为某品牌定制设备 </td></tr><tr><td valign="top"> root </td><td valign="top"> unisheen </td><td valign="top"> 可能为UniSheen品牌设备(如摄像头或工控设备) </td></tr><tr><td valign="top"> root </td><td valign="top"> a1sev5y7c39k </td><td valign="top"> 复杂密码可能用于企业级设备(如防火墙或VPN设备) </td></tr><tr><td valign="top"> root </td><td valign="top"> cxlinux </td><td valign="top"> 基于Linux的嵌入式设备(如某些工控系统) </td></tr><tr><td valign="top"> root </td><td valign="top"> sr1234 </td><td valign="top"> 可能为监控设备(如某些DVR或NVR) </td></tr><tr><td valign="top"> root </td><td valign="top"> neworang </td><td valign="top"> 新橙科技(NewOrange)摄像头或物联网设备 </td></tr><tr><td valign="top"> root </td><td valign="top"> neworange88888888 </td><td valign="top"> 新橙科技(NewOrange)摄像头或物联网设备 </td></tr><tr><td valign="top"> root </td><td valign="top"> neworangetech </td><td valign="top"> 新橙科技(NewOrange)摄像头或物联网设备 </td></tr><tr><td valign="top"> root </td><td valign="top"> oelinux123 </td><td valign="top"> Linux系统或嵌入式设备的默认凭证 </td></tr><tr><td valign="top"> root </td><td valign="top"> hslwificam </td><td valign="top"> HSL品牌WiFi摄像头 </td></tr><tr><td valign="top"> root </td><td valign="top"> jvbzd </td><td valign="top"> 不确定,可能为某小众品牌设备 </td></tr><tr><td valign="top"> admin </td><td valign="top"> stdONU101 </td><td valign="top"> 光纤网络单元(ONU)设备(如标准配置的光猫或运营商设备) </td></tr><tr><td valign="top"> admin </td><td valign="top"> stdONUi0i </td><td valign="top"> 光纤网络单元(ONU)设备(如标准配置的光猫或运营商设备) </td></tr></tbody></table> **2.2.2 解密算法** HailBot.b的域名解密算法与HailBot.a相同,均为ChaCha20。且解密使用的key、nonce也与HailBot.a相同。其中:解密使用的key为“16 1E 19 1B 11 1F 00 1D 04 1C 0E 08 0B 1A 12 07 05 09 0D 0F 06 0A 15 01 0C 14 1F 17 02 03 13 18”,nonce为“1E 00 4A 00 00 00 00 00 00 00 00 00”。  图 2‑5 ChaCha20算法的key和nonce **2.2.3 上线包** HailBot.b样本中,大部分样本的上线包保持一致,均为:“56 63 34 86 90 69 21 01”。少部分样本(如MD5:F0E951D1ACFDF78E741B808AB6AB9628)的上线包与HailBot.a相同,为“31 73 13 93 04 83 32 01”。  图 2‑6 发送上线数据包 **2.2.4 DDoS指令** HailBot.b相较HailBot.a支持的DDoS指令有所增多。HailBot.b支持的DDoS指令如下表所示。 表 2‑5 HailBot.b支持的DDoS指令 <table><tbody><tr><td valign="top"> 指令号 </td><td valign="top"> 功能 </td><td valign="top"> 影响 </td></tr><tr><td valign="top"> 0 </td><td valign="top"> TCP泛洪攻击 </td><td valign="top"> 通过创建连接发送大量512字节的TCP请求消耗受害者网络带宽。 </td></tr><tr><td valign="top"> 1 </td><td valign="top"> UDP泛洪攻击(512字节) </td><td valign="top"> 通过大量512字节的UDP请求消耗受害者网络带宽,不具备异常处理。 </td></tr><tr><td valign="top"> 2 </td><td valign="top"> GRE IP泛洪攻击 </td><td valign="top"> 通过大量封装有IP网络数据包的GRE协议数据消耗受害者网络带宽。 </td></tr><tr><td valign="top"> 3 </td><td valign="top"> SYN泛洪攻击 </td><td valign="top"> 通过发送大量SYN数据包,使服务器创建具有大量处于半连接状态的请求,消耗系统内存和CPU资源。 </td></tr><tr><td valign="top"> 4 </td><td valign="top"> UDP泛洪攻击(512字节) </td><td valign="top"> 通过大量512字节的UDP请求消耗受害者网络带宽。 </td></tr><tr><td valign="top"> 5 </td><td valign="top"> UDP泛洪攻击(1024字节) </td><td valign="top"> 通过大量1024字节的UDP请求消耗受害者网络带宽。 </td></tr><tr><td valign="top"> 6 </td><td valign="top"> TCP STOMP泛洪攻击 </td><td valign="top"> 通过创建连接发送大量768字节具有ACK和PSH标记的TCP数据消耗受害者网络带宽。 </td></tr><tr><td valign="top"> 7 </td><td valign="top"> TCP ACK泛洪攻击 </td><td valign="top"> 通过发送具有随机源端口、目的端口及数据等信息的ACK数据包消耗受害者网络带宽。 </td></tr><tr><td valign="top"> 8 </td><td valign="top"> 无 </td><td valign="top"> 该指令未被实现 </td></tr><tr><td valign="top"> 9 </td><td valign="top"> Unknow_1 </td><td valign="top"> 未知格式的TCP报文 </td></tr><tr><td valign="top"> 10 </td><td valign="top"> TCP ACK泛洪攻击 </td><td valign="top"> 通过发送具有特定源端口、目的端口及数据等信息的ACK数据包消耗受害者网络带宽。 </td></tr><tr><td valign="top"> 11 </td><td valign="top"> UDP泛洪攻击 </td><td valign="top"> 随机发送100到1312字节的UDP包数据包消耗受害者网络带宽,该数据包以“HDR:”以尝试规避防火墙检测。 </td></tr><tr><td valign="top"> 12 </td><td valign="top"> Unknow_2 </td><td valign="top"> 未知格式的UDP报文 </td></tr><tr><td valign="top"> 13 </td><td valign="top"> TCP STOMP泛洪攻击 </td><td valign="top"> 通过发送大量1至71字节具有ACK和PSH标记的TCP数据消耗受害者网络带宽。 </td></tr><tr><td valign="top"> 14 </td><td valign="top"> Unknow_3 </td><td valign="top"> 通过发送大量长度为0的UDP数据包 </td></tr></tbody></table> **2.3 HailBot.c** HailBot.c同样是基于Mirai源代码二次开发的僵尸网络,新版本输出的字符串为:“I just wanna look after my cats, man.”。 表 2‑6 HailBot.c典型样本标签 <table><tbody><tr><td valign="top"> 病毒名称 </td><td valign="top"> Trojan/Linux.Mirai[Backdoor] </td></tr><tr><td valign="top"> MD5 </td><td valign="top"> 64ED4E5B07610D80539A7C6B9EF171AA </td></tr><tr><td valign="top"> 处理器架构 </td><td valign="top"> ARM32 </td></tr><tr><td valign="top"> 文件大小 </td><td valign="top"> 66.55 KB (68,148 bytes) </td></tr><tr><td valign="top"> 文件格式 </td><td valign="top"> ELF 32-bit LSB executable </td></tr><tr><td valign="top"> 加壳类型 </td><td valign="top"> 无 </td></tr><tr><td valign="top"> 编译语言 </td><td valign="top"> C/C++ </td></tr></tbody></table> **2.3.1 传播方式** 该样本同样利用CVE-2023-1389漏洞和CVE-2017-17215漏洞进行传播。其中CVE-2023-1389漏洞是前导文件进行传播,而CVE-2017-17215漏洞则是写入样本自身中。 HailBot.c同样使用暴破的方式进行传播。用于暴破攻击的用户名和密码相较HailBot.b有所增加,如下表所示。 表 2‑7HailBot.c暴破攻击使用的用户名和密码 (表格内容基于DeepSeek整理输出,并做人工修订,特此说明) <table><tbody><tr><td valign="top"> 用户名 </td><td valign="top"> 密码 </td><td valign="top"> 可能关联的服务/品牌/设备类型 </td></tr><tr><td valign="top"> root </td><td valign="top"> Pon521 </td><td valign="top"> ZTE 路由器(部分型号默认密码) </td></tr><tr><td valign="top"> root </td><td valign="top"> Zte521 </td><td valign="top"> ZTE 路由器(常见于中兴光猫/路由器) </td></tr><tr><td valign="top"> root </td><td valign="top"> root621 </td><td valign="top"> 未知(可能为特定厂商定制设备) </td></tr><tr><td valign="top"> root </td><td valign="top"> vizxv </td><td valign="top"> 未知(可能为摄像头或IoT设备) </td></tr><tr><td valign="top"> root </td><td valign="top"> oelinux123 </td><td valign="top"> 未知(可能与嵌入式Linux设备相关) </td></tr><tr><td valign="top"> root </td><td valign="top"> root </td><td valign="top"> 通用默认(Linux设备、路由器、摄像头等) </td></tr><tr><td valign="top"> root </td><td valign="top"> wabjtam </td><td valign="top"> 未知 </td></tr><tr><td valign="top"> root </td><td valign="top"> Zxic521 </td><td valign="top"> ZTE 路由器(猜测为早期中兴设备默认密码格式) </td></tr><tr><td valign="top"> root </td><td valign="top"> tsgoingon </td><td valign="top"> 未知 </td></tr><tr><td valign="top"> root </td><td valign="top"> 123456 </td><td valign="top"> 多种设备通用默认配置(常见于低安全性设备) </td></tr><tr><td valign="top"> root </td><td valign="top"> xc3511 </td><td valign="top"> 未知 </td></tr><tr><td valign="top"> root </td><td valign="top"> solokey </td><td valign="top"> 未知 </td></tr><tr><td valign="top"> root </td><td valign="top"> default </td><td valign="top"> 通用默认密码(部分IoT设备默认密码) </td></tr><tr><td valign="top"> root </td><td valign="top"> a1sev5y7c39k </td><td valign="top"> 未知(可能为随机生成或特定设备密钥) </td></tr><tr><td valign="top"> root </td><td valign="top"> hkipc2016 </td><td valign="top"> 海康威视(Hikvision)摄像头(HKIPC为常见前缀) </td></tr><tr><td valign="top"> root </td><td valign="top"> unisheen </td><td valign="top"> 未知 </td></tr><tr><td valign="top"> root </td><td valign="top"> Fireitup </td><td valign="top"> 未知(可能为定制固件密码) </td></tr><tr><td valign="top"> root </td><td valign="top"> hslwificam </td><td valign="top"> 未知(可能为WiFi摄像头品牌) </td></tr><tr><td valign="top"> root </td><td valign="top"> 5up </td><td valign="top"> 未知 </td></tr><tr><td valign="top"> root </td><td valign="top"> jvbzd </td><td valign="top"> 未知 </td></tr><tr><td valign="top"> root </td><td valign="top"> 1001chin </td><td valign="top"> 未知 </td></tr><tr><td valign="top"> root </td><td valign="top"> system </td><td valign="top"> 通用默认密码(部分工控设备或服务器) </td></tr><tr><td valign="top"> root </td><td valign="top"> zlxx. </td><td valign="top"> 未知 </td></tr><tr><td valign="top"> root </td><td valign="top"> admin </td><td valign="top"> 通用默认密码(路由器、交换机等) </td></tr><tr><td valign="top"> root </td><td valign="top"> 7ujMko0vizxv </td><td valign="top"> 未知(可能与特定固件或定制设备相关) </td></tr><tr><td valign="top"> root </td><td valign="top"> 1234horses </td><td valign="top"> 未知 </td></tr><tr><td valign="top"> root </td><td valign="top"> antslq </td><td valign="top"> 未知 </td></tr><tr><td valign="top"> root </td><td valign="top"> xc12345 </td><td valign="top"> 未知(可能与摄像头芯片相关) </td></tr><tr><td valign="top"> root </td><td valign="top"> xmhdipc </td><td valign="top"> 未知(可能为摄像头型号缩写) </td></tr><tr><td valign="top"> root </td><td valign="top"> icatch99 </td><td valign="top"> iCatch 摄像头(部分型号默认密码) </td></tr><tr><td valign="top"> root </td><td valign="top"> founder88 </td><td valign="top"> 未知(可能为定制设备密码) </td></tr><tr><td valign="top"> root </td><td valign="top"> xirtam </td><td valign="top"> 未知(可能为逆向拼写"matrix"变体) </td></tr><tr><td valign="top"> root </td><td valign="top"> taZz@01 </td><td valign="top"> 未知 </td></tr><tr><td valign="top"> root </td><td valign="top"> /*6.=_ja </td><td valign="top"> 未知 </td></tr><tr><td valign="top"> root </td><td valign="top"> 12345 </td><td valign="top"> 常见通用默认密码(路由器、摄像头等) </td></tr><tr><td valign="top"> root </td><td valign="top"> t0talc0ntr0l4! </td><td valign="top"> 未知 </td></tr><tr><td valign="top"> root </td><td valign="top"> 7ujMko0admin </td><td valign="top"> 未知 </td></tr><tr><td valign="top"> root </td><td valign="top"> telecomadmin </td><td valign="top"> 电信设备(如光猫管理员账户) </td></tr><tr><td valign="top"> root </td><td valign="top"> ipcam_rt5350 </td><td valign="top"> RT5350芯片摄像头(联发科方案IP摄像头) </td></tr><tr><td valign="top"> root </td><td valign="top"> juantech </td><td valign="top"> 未知(可能为JuanTech品牌设备) </td></tr><tr><td valign="top"> root </td><td valign="top"> 1234 </td><td valign="top"> 常见通用默认密码(低安全设备) </td></tr><tr><td valign="top"> root </td><td valign="top"> dreambox </td><td valign="top"> Dreambox卫星接收器(部分型号默认密码) </td></tr><tr><td valign="top"> root </td><td valign="top"> IPCam@sw </td><td valign="top"> 网络摄像头(通用默认或特定品牌) </td></tr><tr><td valign="top"> root </td><td valign="top"> zhongxing </td><td valign="top"> 中兴(Zhongxing)设备 </td></tr><tr><td valign="top"> root </td><td valign="top"> hi3518 </td><td valign="top"> 海思Hi3518芯片摄像头(常见于安防设备) </td></tr><tr><td valign="top"> root </td><td valign="top"> hg2x0 </td><td valign="top"> 未知(可能与华为HG系列光猫相关) </td></tr><tr><td valign="top"> root </td><td valign="top"> dropper </td><td valign="top"> 未知(可能为恶意软件后门密码) </td></tr><tr><td valign="top"> root </td><td valign="top"> ipc71a </td><td valign="top"> 网络摄像头(型号相关) </td></tr><tr><td valign="top"> root </td><td valign="top"> root123 </td><td valign="top"> 通用默认密码(扩展型默认密码) </td></tr><tr><td valign="top"> root </td><td valign="top"> telnet </td><td valign="top"> 通用默认密码(Telnet服务默认凭据) </td></tr><tr><td valign="top"> root </td><td valign="top"> ipcam </td><td valign="top"> 网络摄像头(通用默认) </td></tr><tr><td valign="top"> root </td><td valign="top"> grouter </td><td valign="top"> 未知(可能为路由器品牌缩写) </td></tr><tr><td valign="top"> root </td><td valign="top"> GM8182 </td><td valign="top"> 未知(可能为设备型号) </td></tr><tr><td valign="top"> root </td><td valign="top"> 20080826 </td><td valign="top"> 未知(可能为日期相关密码) </td></tr><tr><td valign="top"> root </td><td valign="top"> 3ep5w2u </td><td valign="top"> 未知 </td></tr><tr><td valign="top"> admin </td><td valign="top"> root </td><td valign="top"> 通用默认密码(部分设备反向凭据) </td></tr><tr><td valign="top"> admin </td><td valign="top"> admin </td><td valign="top"> 通用默认密码(路由器、摄像头等) </td></tr><tr><td valign="top"> admin </td><td valign="top"> admin123 </td><td valign="top"> 通用默认密码(扩展型默认密码) </td></tr><tr><td valign="top"> admin </td><td valign="top"> 1234 </td><td valign="top"> 通用默认密码(低安全设备) </td></tr><tr><td valign="top"> admin </td><td valign="top"> admin1234 </td><td valign="top"> 通用默认密码(扩展型默认密码) </td></tr><tr><td valign="top"> admin </td><td valign="top"> 12345 </td><td valign="top"> 通用默认密码(常见于消费级设备) </td></tr><tr><td valign="top"> admin </td><td valign="top"> admin@123 </td><td valign="top"> 通用默认密码(带符号变体) </td></tr><tr><td valign="top"> admin </td><td valign="top"> BrAhMoS@15 </td><td valign="top"> 未知(可能为定制密码) </td></tr><tr><td valign="top"> admin </td><td valign="top"> GeNeXiS@19 </td><td valign="top"> 未知(可能为定制密码) </td></tr><tr><td valign="top"> admin </td><td valign="top"> firetide </td><td valign="top"> Firetide无线网络设备(默认密码) </td></tr><tr><td valign="top"> admin </td><td valign="top"> 2601hx </td><td valign="top"> 未知 </td></tr><tr><td valign="top"> admin </td><td valign="top"> service </td><td valign="top"> 通用默认密码(服务账户) </td></tr><tr><td valign="top"> admin </td><td valign="top"> password </td><td valign="top"> 通用默认密码(广泛用于各类设备) </td></tr><tr><td valign="top"> supportadmin </td><td valign="top"> supportadmin </td><td valign="top"> 通用默认密码(技术支持账户) </td></tr><tr><td valign="top"> telnetadmin </td><td valign="top"> telnetadmin </td><td valign="top"> 通用默认密码(Telnet管理账户) </td></tr><tr><td valign="top"> telecomadmin </td><td valign="top"> admintelecom </td><td valign="top"> 电信设备(如光猫超级管理员账户) </td></tr><tr><td valign="top"> guest </td><td valign="top"> guest </td><td valign="top"> 通用默认密码(访客账户) </td></tr><tr><td valign="top"> ftp </td><td valign="top"> ftp </td><td valign="top"> 通用默认密码(FTP服务匿名访问) </td></tr><tr><td valign="top"> user </td><td valign="top"> user </td><td valign="top"> 通用默认密码(普通用户账户) </td></tr><tr><td valign="top"> guest </td><td valign="top"> 12345 </td><td valign="top"> 通用默认密码(访客账户扩展密码) </td></tr><tr><td valign="top"> nobody </td><td valign="top"> nobody </td><td valign="top"> 通用默认密码(系统账户) </td></tr><tr><td valign="top"> daemon </td><td valign="top"> daemon </td><td valign="top"> 通用默认密码(系统账户) </td></tr><tr><td valign="top"> default </td><td valign="top"> 1cDuLJ7c </td><td valign="top"> 未知 </td></tr><tr><td valign="top"> default </td><td valign="top"> tlJwpbo6 </td><td valign="top"> 未知 </td></tr><tr><td valign="top"> default </td><td valign="top"> S2fGqNFs </td><td valign="top"> 未知 </td></tr><tr><td valign="top"> default </td><td valign="top"> OxhlwSG8 </td><td valign="top"> 未知 </td></tr><tr><td valign="top"> default </td><td valign="top"> 12345 </td><td valign="top"> 通用默认密码(设备恢复默认设置密码) </td></tr><tr><td valign="top"> default </td><td valign="top"> default </td><td valign="top"> 通用默认(默认账户密码) </td></tr><tr><td valign="top"> default </td><td valign="top"> lJwpbo6 </td><td valign="top"> 未知 </td></tr><tr><td valign="top"> default </td><td valign="top"> tluafed </td><td valign="top"> 未知(可能为“default”逆向拼写) </td></tr><tr><td valign="top"> guest </td><td valign="top"> 123456 </td><td valign="top"> 通用默认密码(访客账户扩展密码) </td></tr><tr><td valign="top"> bin </td><td valign="top"> bin </td><td valign="top"> 通用默认密码(Linux系统账户) </td></tr><tr><td valign="top"> vstarcam2015 </td><td valign="top"> 20150602 </td><td valign="top"> 威视达康(Vstarcam)摄像头(型号相关默认密码) </td></tr><tr><td valign="top"> support </td><td valign="top"> support </td><td valign="top"> 通用默认(技术支持账户) </td></tr><tr><td valign="top"> hikvision </td><td valign="top"> hikvision </td><td valign="top"> 海康威视(Hikvision)设备(默认密码) </td></tr><tr><td valign="top"> default </td><td valign="top"> antslq </td><td valign="top"> 未知 </td></tr><tr><td valign="top"> e8ehomeasb </td><td valign="top"> e8ehomeasb </td><td valign="top"> 电信部分光猫(上海贝尔E8-C) </td></tr><tr><td valign="top"> e8ehome </td><td valign="top"> e8ehome </td><td valign="top"> 电信或联通部分光猫/路由器(上海贝尔光猫、中兴ZXV10 H618C路由器、ZXA10 F460光猫等默认密码) </td></tr><tr><td valign="top"> e8telnet </td><td valign="top"> e8telnet </td><td valign="top"> 部分电信路由器或光猫(如华为HG8245、中兴F660等)的Telnet登录用户名和密码 </td></tr><tr><td valign="top"> support </td><td valign="top"> 1234 </td><td valign="top"> 通用默认密码(技术支持账户简化密码) </td></tr><tr><td valign="top"> cisco </td><td valign="top"> cisco </td><td valign="top"> 思科(Cisco)设备(旧型号默认密码) </td></tr></tbody></table> **2.3.2 解密算法** HailBot.c的域名解密算法与HailBot.a相同,均为ChaCha20。ChaCha20解密使用的nonce亦相同,为“1E 00 4A 00 00 00 00 00 00 00 00 00”。 其中:HailBot.c在利用ChaCha20解密时使用的key与HailBot.a有所不同,为“5E 8D 2A 56 4F 33 C1 C9 72 5D F9 1D 01 6C 2F 0B 77 3D 81 94 58 40 63 0A 79 62 1F 80 5C 3E 16 04”。  图 2‑7 ChaCha20算法的key和nonce 此外,对于解密得到的域名,HailBot.c与HailBot..b存在部分域名重叠的情况。 **2.3.3 上线包** HailBot.c样本的上线包为:“56 63 34 86 90 69 21 01”,如下图所示。  图 2‑8 HailBot.c样本的上线包 **2.3.4 DDoS指令** HailBot.c相较HailBot.a支持的DDoS指令有所增多,HailBot.c支持的DDoS指令如下表所示。 表 2‑8HailBot.c支持的DDoS指令 <table><tbody><tr><td valign="top"> 指令号 </td><td valign="top"> 功能 </td><td valign="top"> 影响 </td></tr><tr><td valign="top"> 0 </td><td valign="top"> TCP泛洪攻击 </td><td valign="top"> 通过创建连接发送大量512字节的TCP请求消耗受害者网络带宽。 </td></tr><tr><td valign="top"> 1 </td><td valign="top"> UDP泛洪攻击(512字节) </td><td valign="top"> 通过大量512字节的UDP请求消耗受害者网络带宽,不具备异常处理。 </td></tr><tr><td valign="top"> 2 </td><td valign="top"> GRE IP泛洪攻击 </td><td valign="top"> 通过大量封装有IP网络数据包的GRE协议数据消耗受害者网络带宽。 </td></tr><tr><td valign="top"> 3 </td><td valign="top"> SYN泛洪攻击 </td><td valign="top"> 通过发送大量SYN数据包,使服务器创建具有大量处于半连接状态的请求,消耗系统内存和CPU资源。 </td></tr><tr><td valign="top"> 4 </td><td valign="top"> UDP泛洪攻击(512字节) </td><td valign="top"> 通过大量512字节的UDP请求消耗受害者网络带宽。 </td></tr><tr><td valign="top"> 5 </td><td valign="top"> UDP泛洪攻击(1024字节) </td><td valign="top"> 通过大量1024字节的UDP请求消耗受害者网络带宽。 </td></tr><tr><td valign="top"> 6 </td><td valign="top"> TCP STOMP泛洪攻击 </td><td valign="top"> 通过创建连接发送大量768字节具有ACK和PSH标记的TCP数据消耗受害者网络带宽。 </td></tr><tr><td valign="top"> 7 </td><td valign="top"> TCP ACK泛洪攻击 </td><td valign="top"> 通过发送具有随机源端口、目的端口及数据等信息的ACK数据包消耗受害者网络带宽。 </td></tr><tr><td valign="top"> 11 </td><td valign="top"> UDP泛洪攻击 </td><td valign="top"> 随机发送100到1312字节的UDP包数据包消耗受害者网络带宽,但不再以“HDR:”开头。 </td></tr><tr><td valign="top"> 14 </td><td valign="top"> Unknow </td><td valign="top"> 通过发送大量长度为0的UDP数据包 </td></tr></tbody></table> **3 其他信息、分析关联与总结** **3.1 样本分析的汇总结论** HailBot.b、HailBot.c均为HailBot.a的变种,但存有差异变化。在自动化传播方式方面,HailBot.a与HailBot.b、HailBot.c都利用了CVE-2017-17215漏洞。而HailBot.b、HailBot.c都利用常见用户名口令档进行暴破攻击的方式进行传播;在解密算法方面,HailBot的三个变种都采用了ChaCha20算法。HailBot.a与HailBot.b解密使用的key相同,HailBot.c对解密使用的key进行了更新;在上线数据包方面,HailBot.b、HailBot.c相较HailBot.a有所更新。在DDoS攻击支持的指令方面,HailBot.b、HailBot.c相较HailBot.a支持的指令数有所增加,且HailBot.b与HailBot.c支持的指令亦有所不同。 **3.2 样本的新的漏洞投放方式** B变种和C变种通过CVE-2023-1389漏洞植入部分目标设备,该漏洞是一个影响TP-Link Archer AX21(AX1800)路由器的高危命令注入漏洞,该漏洞存在于路由器的Web管理界面中。攻击者可以通过未经过身份验证的简单POST请求注入恶意命令,这些命令将以root权限执行,达到远程代码执行的目的。  图 3‑1 安天监测到的利用CVE-2023-1389漏洞传播的流量数据 **3.3 样本的密码档对比** 值得对比关注的是B变种和C变种的密码档对比,B变种密码档记录有45条,C变种有96条,但两个密码档重叠部分只有24条。其中除了对部分常见默认密码的延续使用,其中部分密码似乎并非设备默认口令,而且是存在一定强度的口令。可以猜测的是部分企业或运营商在规模化部署网络或IoT设备中,为了方便,对设备采取了统一的密码设置。而相关密码被攻击者获取后,配置在密码档中,就可以扩散感染到所有采取对应策略的部署设备中。但对于两个僵尸网络间的密码档继承逻辑,还可以进一步关注分析。  图 3‑2 HailBot.b、HailBot.c密码档的重复内容 **3.4 样本的生命周期和分支关系** 安天CERT针对“赛博超脑”平台中三个变种样本和活动时间进行对比,梳理出相关样本的活跃时间如下图所示。由于HailBot.b比较清晰的呈现出与HailBot.a时间接力特点,可以猜测B变种,有可能是对A变种的一次整体版本更新。  图 3‑3三个版本活跃时间的对比 但C变种和B变种对比,利用的漏洞相似,但有更大的密码档(但未呈现完整的密码档继承关系),攻击指令编码基本相同。因此,C变种是最新的变种。 **4 小结:关于样本检测分析和僵尸网络分析** 威胁样本的精确检测能力是威胁防御的基本能力,样本的细粒度分析是攻击分析的基础工作。 但在本次分析工作中显现的问题是:我们的引擎输出了类似“Trojan/Linux.Mirai[Backdoor]”这样严格遵循CARO公约的精确命名,对于支撑僵尸网络的细粒度分析,提供的区分度依然是不够的。反病毒引擎是面向恶意执行体对象的检测能力,从威胁情报层次来看,这是在Payload/Tools层面的情报支撑,正因为存在大量的样本版本更新、加密、免杀、变换等情况,反病毒引擎从设计上,必然要遏制规则膨胀,而需要以更小的代价和规则命中更多的同家族样本。这时我们在AVL SDK反病毒引擎中添加了大量的脱壳、解密、虚拟执行等机制,以增强检测的鲁棒性。因此在有新的变化样本时,只要反病毒引擎可以正常检测告警,我们通常不会添加新规则、更不会针对调整样本命名。这个基本上是反病毒企业的惯例,例如HailBot.a相关样本在国家计算机病毒协同分析平台(https://virus.cverc.org.cn/#/entirety/search)中的多家对照命名均为Mirai:  图 4‑1国家计算机病毒协同分析平台对HailBot.a样本检测对照 僵尸网络分析工作中,样本分析是其中重要的一部分工作,而且是一个“收敛点”,但僵尸网络的完整分析和跟踪,还需要做出更多的细粒度的工作。包括C2、上线数据、攻击指令等分析等等,以及对僵尸网络分布、规模的分析评估,而归因与溯源则需要掌握更多资源、付出更大的成本。 相关分析也再次证明,政企防御僵尸网络感染的前提,是做好简单枯燥的基本功,包括更改默认口令、为不同的设备和服务配置不同的口令、及时更新系统和设备补丁。 本次分析工作的值得纪念之处,是我们在大模型技术和平台辅助下,分析针对大模型平台攻击的恶意样本。我们用自研的澜砥威胁分析垂直大模型辅助特征工程体系,实现了更方便的样本分类、聚类和特征(含表征)发现,DeepSeek在我们整理密码档对应的设备方面,帮我们可以快速的从硬编码信息输出数据汇总表(当然还需要逐一查证)和快速进行密码档间的比对。我们正在将DeepSeek与我们的样本集成分析环境进行整合。因此我们感谢大模型技术,可以更多替代重复和基本推理。让我们做进行更有价值的深源知识和价值创造。 **附录:部分IoC** 表 4‑1 Hash <table><tbody><tr><td valign="top"> MD5 </td></tr><tr><td valign="top"> 6C6D1CCCE5946F0AA68F9E0C438C1E21 </td></tr><tr><td valign="top"> 2DFE4015D6269311DB6073085FD73D1B </td></tr><tr><td valign="top"> BB9275394716C60D1941432C7085CA13 </td></tr><tr><td valign="top"> F0E951D1ACFDF78E741B808AB6AB9628 </td></tr><tr><td valign="top"> A155F5812EA93DDEA553EA84CE28400D </td></tr></tbody></table> **5 参考链接** [1] 安天.攻击DeepSeek的相关僵尸网络样本分析.(2025-02-05) https://mp.weixin.qq.com/s/NvlVuA5urPG_r6attAiXsA

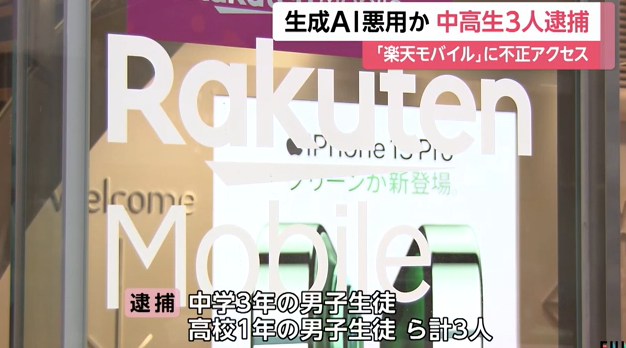

随着AI的超速发展,各种负面问题越来越多,日前根据日媒报道,三名中·高中生就利用AI生成黑客程序后,非法登录侵入乐天的顾客账号获取巨额非法利益被捕。  ·据悉,三名有为少年通过网络游戏相识,利用ChatGPT生成了非常有效的黑客程序,非法登录侵入乐天移动的顾客账号,假冒顾客同官方签署通信协议而赚取非法利益。 ·截止到案发被捕,三人签约倒卖的通信协议已经达到1500份以上,倒卖后换取了等额的加密货币,已经获利高达750万日元。  [查看评论](https://m.cnbeta.com.tw/comment/1481952.htm)

2月27日消息,中国成熟制程芯片制造商和晶圆生产商正以低价猛烈冲击全球市场,西方企业因供应过剩和低价压力难以招架。业内分析人士预测,芯片制造将迎来“中国震撼”,部分企业已经感受到生存危机。 [](https://static.cnbetacdn.com/article/2024/0311/b891c5e2d8bd8a3.jpg) 成熟制程芯片通常涉及20纳米以上制程,是半导体行业中非尖端技术厂商的命脉。这类芯片广泛支撑消费电子和汽车领域,其生产以及配套的晶圆制造为整个芯片行业的研发部门提供了重要资金支持。 到2025年,西方企业将更难与中国晶圆厂竞争,后者正以远低于西方企业的价格抢占市场。由于美国制裁阻断了中国企业获取先进制程技术与设备,中国转向集中力量发展成熟制程来满足科技行业需求。预计到2025年底,中国晶圆厂将占全球成熟制程芯片产能的28%。 “就在两年前,全球碳化硅晶圆龙头企业科锐(Wolfspeed)生产的6英寸主流晶圆售价还是1500美元,”一位德国芯片制造商销售总监在接受采访时表示。如今,广州南砂晶圆半导体技术有限公司的同等规格产品仅售500美元,而且其他几十家中国鲜为人知厂商的报价也低得离谱。 这位销售总监将中国企业的扩张比作“残酷的淘汰赛”。他补充说:“我们预计许多中外厂商都会遭到重创。事实上已经有不少企业倒下,最终更多企业将被迫离场。” 昔日硅片巨头科锐正经历裁员20%的阵痛,公司股价三年内下跌了96%。总部位于亚利桑那州的美国传统半导体公司安森美(Onsemi)也宣布将裁员9%。虽然这些问题并非完全归咎于中国企业的强势竞争,但美国已经公开承认,中国在成熟制程芯片制造方面的快速崛起正在冲击美国行业。 中国成熟制程芯片产业的爆发式增长得益于当地政府的强力支持。国家集成电路产业投资基金已经通过三期募资筹集了6880亿元人民币(约合950亿美元),各地政府也在大力扶持本地龙头企业。 大规模扩张的中国芯片行业使西方企业面临更多竞争对手。预计中国在全球成熟制程芯片市场的份额将从28%增至2027年的39%。 市场研究公司IDC的Galen Zeng表示,“在本土化战略推动下,未来几年中国厂商的扩产力度将远超国际同行。” 2023年中国首次宣布加速成熟制程产能,来自中国的成熟制程芯片正对全球芯片产业造成全面冲击,但全面影响仍待观察。 [查看评论](https://m.cnbeta.com.tw/comment/1481950.htm)

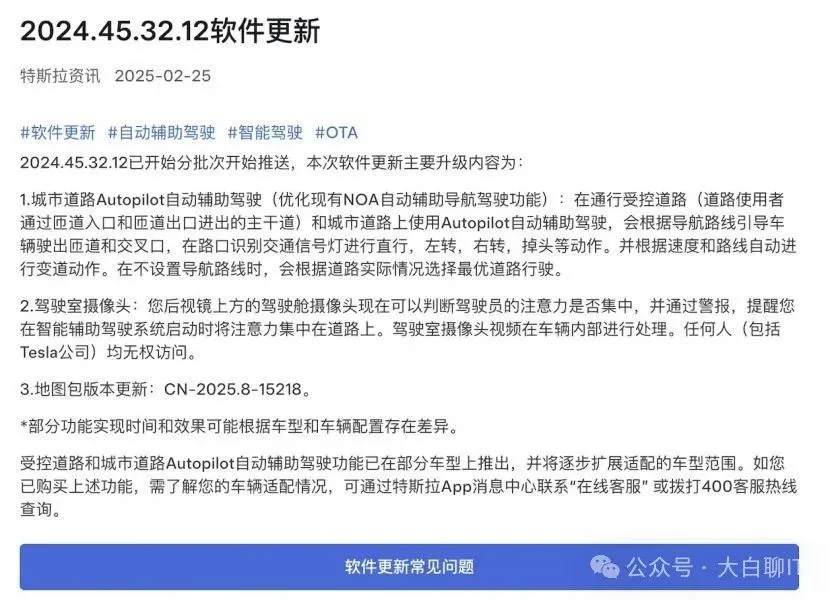

2025 年 2 月 25 日,特斯拉悄然向中国市场推送了 FSD(智能辅助驾驶)功能的系统更新,正式开启其在中国市场的本土化进程。这一被马斯克称为“智能驾驶终极方案”的功能,以 6.4 万元的高昂定价和略显仓促的落地节奏,迅速引发行业震动与舆论热议。 **特斯拉 FSD 入华:6.4 万元定价引争议,实测表现喜忧参半**  **定价策略:高端路线 vs 本土平权运动** 特斯拉 FSD 采用一次性买断模式,定价 6.4 万元人民币,远超国内主流智驾方案。对比之下,比亚迪将高阶智驾下探至 7 万元级车型,小鹏、华为的智驾包价格仅 1-2 万元,价格差距达 3-6 倍。尽管特斯拉强调 FSD 基于纯视觉方案与全球数据迭代优势,但国内消费者普遍质疑其性价比,戏称“6.4 万足够买一辆代步车”。 **入华首秀:水土不服与争议并存** 此次更新仅面向搭载 HW4.0 硬件的车型,功能覆盖城市道路 Autopilot 自动辅助驾驶,包括红绿灯识别、匝道自动变道、智能路径规划等。然而,首批车主与汽车博主的实测反馈显示,FSD 在国内复杂路况下仍显“水土不服”。  **违章争议:** 多地实测视频显示,FSD 存在侵占公交车道、压实线变道、无视潮汐车道等违规行为,有博主调侃“12 分不够扣”。汽车博主陈震在拉斯维加斯测试 Cybertruck 时发现,FSD 在高速行驶中多次压线甚至短暂逆行,夜间泊车还曾撞向护栏。 **本土化挑战:** 马斯克坦言,因数据出境限制,特斯拉只能通过公开网络视频训练中国版 FSD,导致其对国内特殊路况(如全天候公交专用道、复杂交通标识)适应性不足。实测中,FSD 对三轮车加塞、行人“鬼探头”等场景反应激进,急刹频率较高。 **行业反应:鲶鱼效应与技术博弈** 尽管存在争议,特斯拉 FSD 的入华仍被视为智能驾驶行业的“催化剂”。理想、小鹏等车企纷纷表态“欢迎竞争”,并同步推送自家智驾升级。理想李想公开喊话“欢迎对比测试”,小鹏何小鹏则强调“端到端大模型技术领先”。业内普遍认为,特斯拉的纯视觉路线将倒逼国内企业加速算法迭代,而数据合规与本土化能力将成为胜负关键。 **市场前景:高端尝鲜与普及困境** 目前,特斯拉中国已售出超 65 万辆新车,但 FSD 选装率不足 10%。高昂的价格与功能局限性,使其短期内难以成为主流选择。不过,部分科技爱好者与特斯拉忠实用户仍选择尝鲜,甚至催生了“FSD 测试车租赁热”——搭载该功能的特斯拉日租金飙升至 4000-5000 元。业内人士分析,若特斯拉未来通过 OTA 升级逐步解锁更多功能,或被迫降价以应对竞争,其市场表现仍有变数。 **写在最后** 特斯拉 FSD 的入华,标志着全球智能驾驶巨头与中国本土势力的正面交锋。尽管其首秀略显生涩,但技术迭代与市场竞争的加速,终将推动行业向更安全、更智能的方向发展。对于消费者而言,6.4 万元的“未来门票”是否值得,或许需要等待更多本土化优化与实际体验的验证。 [查看评论](https://m.cnbeta.com.tw/comment/1481948.htm)

据《华尔街日报》报道,迪士尼员工马修·范·安德尔(Matthew Van Andel)因为下载AI工具遭到黑客入侵,导致公司内部信息以及安德尔的信用卡账号等**个人财务信息泄露,自己也被解雇**。  一次不小心的下载毁了安德尔的生活 **被黑** 去年7月,有个陌生人在网上通过聊天平台Discord给安德尔发消息。这个人对他很了解,就连几天前他和迪士尼同事一起吃午餐的细节都知道。 他快速回想最近发生的事情,想弄清楚哪里出了问题。他知道,迪士尼以外的人无法获得这些信息。那个在Discord上给他发信息的人,是如何知道他在公司Slack内部频道中说的话的呢? “我已经获取了与你的个人和工作生活相关的某些敏感信息。”该陌生人在另一条Discord信息中说。安德尔意识到自己被黑了。 第二天早上,**来自迪士尼内部Slack频道的逾4400万条消息被一个动机不明的神秘黑客组织发布到了网上**,其中就包括安德尔在Slack上与同事交流的午餐信息。这个黑客组织使用安德尔的登录凭据从迪士尼那里盗取了数据。  Nullbulge在博文中介绍对迪士尼的攻击 这次黑客攻击促使迪士尼网络安全团队迅速行动以评估损失。**迪士尼的私人客户信息、员工护照号码以及主题公园和流媒体收入数字都因为此次数据泄露事件而暴露**。 **生活被毁** 它也打乱了安德尔的正常生活。黑客窃取了他的信用卡号码和堆积如山的账单,泄露了他的账户登录信息,包括财务账户登录信息。黑客还把安德尔的个人信息发布在了网上,从社保账号到可以用来访问家中Ring摄像头的登录凭证。 “很难表达那种被侵犯的感觉。”42岁的安德尔说,他有两个儿子。 **几周后,安德尔还丢掉了工作**。在对安德尔的工作电脑进行取证分析后,迪士尼解雇了他,理由是发现他利用工作电脑看色情内容。安德尔则否认在工作电脑上看色情内容。 迪士尼发言人在一份声明中称:“安德尔声称他没有从事导致他被解雇的不当行为,这一说法遭到了公司对其工作电脑审查结果的坚决驳斥。”  安德尔在家用电脑中查看黑客发来的邮件 去年8月,迪士尼监管文件中表示公司正在调查此事件,并预计这一事件不会对其运营或财务表现产生重大影响。迪士尼在黑客攻击后告知员工,计划逐步放弃使用Slack,以简化其协作工具。 **AI工具惹的祸** 安德尔的这场噩梦始于去年2月份。当时,他在家用电脑上尝试使用一些新的AI技术,并从热门代码共享网站GitHub上下载了免费软件。该软件可帮助他根据文本提示生成AI图像。 虽然它确实有用,**但这个AI助手实际上是恶意软件,能够让黑客能够访问他的计算机以及他整个数字生活**。 黑客获得了1Password和“会话cookie”的访问权限。1Password是安德尔用来存储密码和其他敏感信息的密码管理器。会话cookie是存储在他电脑上的数字文件,允许他访问包括迪士尼Slack频道等在线资源。 安德尔在7月11日周四吃午餐时发现了这个问题,当时他看到了来自陌生人的Discord消息。 他以为这是骗局,差点删除了它,但继续看下去后,他发现了消息中有他在迪士尼Slack频道中的原话。  安德尔孩子的账户也被黑客劫持 安德尔联系了迪士尼的“应急反应小组”(fire team),这是一个专门快速应对网络安全威胁的团队。该团队确认了他的Slack账户被入侵,但没有在他的公司笔记本电脑上发现任何可疑迹象,并告诉他检查个人设备。 他的电脑上的杀毒软件没有发现任何问题,但他安装的第二个杀毒软件几乎立即找到了恶意软件。 名为Nullbulge的黑客自称是俄罗斯黑客组织成员,他已经潜伏在安德尔的电脑上五个月时间。安全研究人员认为,Nullbulge很可能是一个人,并且是美国人。 当安德尔与迪士尼反应小组通话时,该黑客向他发了一封电子邮件,明确表示他可以访问安德尔的个人电子邮件账户。他抱怨安德尔l将他的第一封邮件标记为垃圾邮件,并且把第二封邮件扔进了垃圾箱。黑客警告说,他的行动将进入一个新阶段。 “回应我们,照我们说的做,或者你的信息就会发布在网上。”该黑客说。 据安德尔所知,黑客只有一种方式可以访问他的电子邮件:1Password,也就是他用来保护数字生活的软件。 **此外,他孩子的Roblox游戏账户也被劫持**。他的社交媒体账户也被陌生人使用泄露的凭证发布了众多攻击性语言。 **精神受影响** 这件事后,安德尔几乎不睡觉也不吃饭,还患上了恐慌症。在他报案后不久,黑客就将他的个人信息发布到了网上。他开始接到媒体的电话,还收到陌生人打来的恐吓电话和短信。 这场磨难发生11天后,迪士尼人力资源部的一名代表打来电话说,根据公司对其笔记本电脑的检查结果,安德尔被解雇了。“我才是黑客攻击的受害者。”他对迪士尼人力资源部代表这么说道。 **他的医保被停了,还失去了大约20万美元的奖金。** 安德尔正努力恢复自己的生活。他找到了一些合同工工作来支付账单,他的姐姐也为他发起了GoFundMe筹款活动来帮助支付开销。 去年12月19日,他的律师向迪士尼发出了一封索赔信,要求赔偿八位数的工资损失和精神损失。 安德尔表示,**他仍然能在网上看到有人在试图利用Nullbulge发布的被盗凭证侵入他的账户**。 [查看评论](https://m.cnbeta.com.tw/comment/1481946.htm)

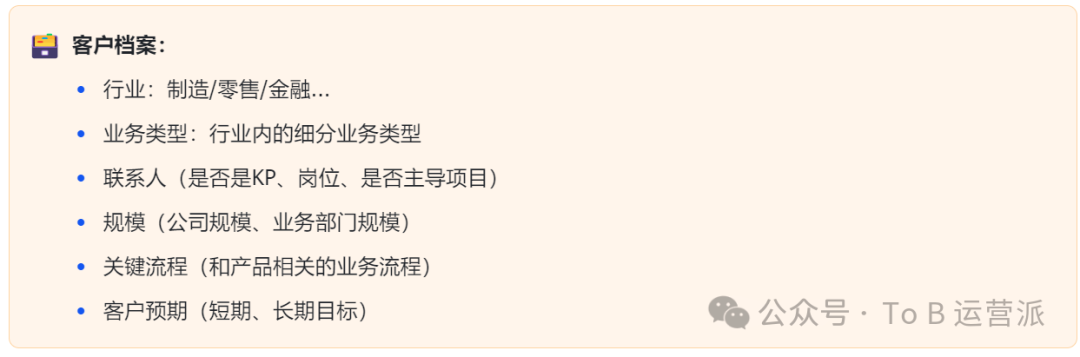

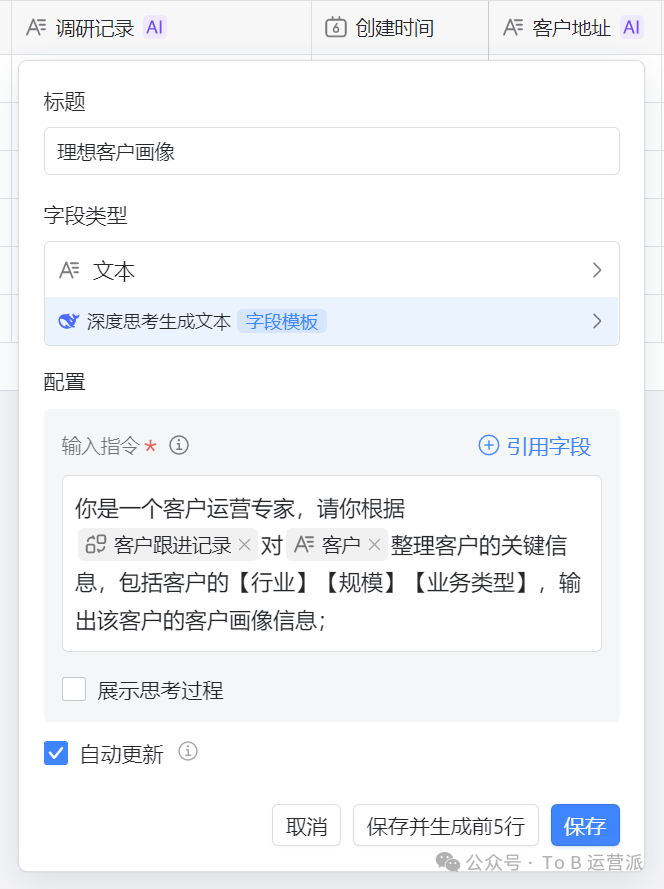

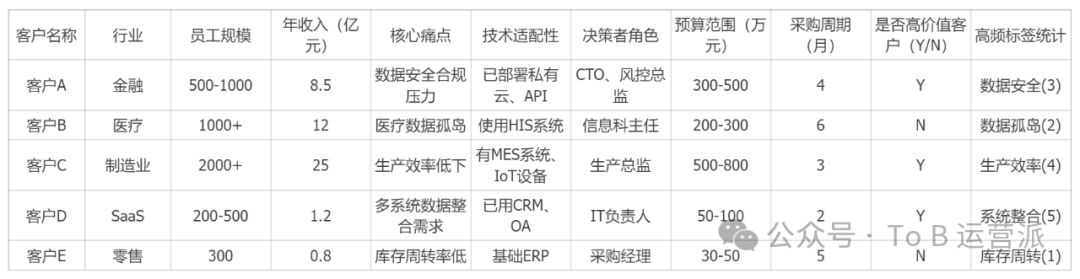

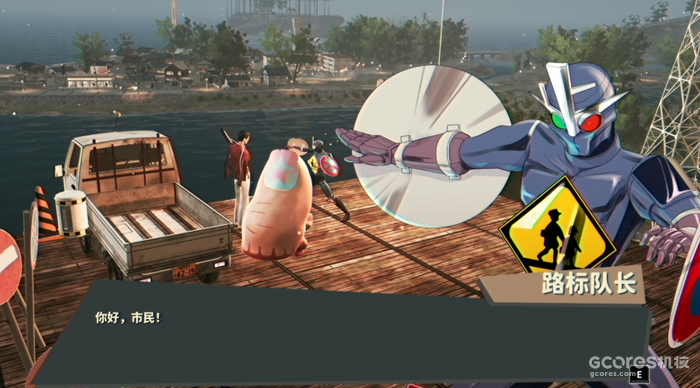

<blockquote><p>在B2B企业的成长过程中,精准定位“理想客户”是实现高效获客和客户成功的关键。本文为To B运营人提供了一份实用指南,详细介绍了如何通过三步构建“理想客户画像”,供大家参考。</p> </blockquote>  最近一段时间在大量的拜访客户,除了想要和客户面对面沟通,了解客户的真实需求打磨产品。另一方面也在梳理我们的标准客户画像。 在To B企业发展前期,如果没有清晰的客户画像,会出现几个问题: 1、市场投放不精准; 2、销售在跟进无效客户; 3、签约客户很容易流失; 这些问题在我们实际的业务过程中是真实存在的,尤其是初期讨论产品迭代的时候,看到某些客户的需求,甚至觉得这客户TM就不应该签。因为不是所有客户都值得服务,找到‘对的人’才能实现客户成功。 所以今天我们就来聊一聊,怎么梳理出我们的”理想客户“,让获客更精准高效。 ## 一、什么是理想客户画像(ICP)? 理想客户画像是(ICP)企业用来定义“最可能从产品或服务中获益、并带来长期价值”的目标客户群体的模型。它通过一系列明确的标准,帮助企业精准定位高潜力的客户,优化资源分配,提升销售和营销效率。 比如通过精准画像来做销售线索评分、做精准内容营销、做客户服务资源的高效配置。 ## 二、3步画出你的“理想客户” ### Step 1:挖掘“黄金客户”的DNA 梳理理想客户画像,首先我们要清楚客户的特征是什么。不同发展阶段的企业对于客户特征的梳理会有一些差异: **初创型To B业务:** 对于初创型的To B企业来说,产品设计往往来源于创始人对于行业的Know-how。客户画像的基础数据可能由初期的几个种子用户来初步完成的。 后续可以再根据我们的种子用户的增长,通过客户的访谈更加精确的挖掘客户的业务流程、诉求、购买动机以及使用反馈等信息,来逐渐完善我们的客户画像;  **发展期To B业务:** 发展期的To B企业已经有一定的客户规模,可以根据客户的基础信息+客户行为数据+客户续约增购来完善我们的客户画像。一般通过企业的CRM、运营工作台来做客户画像的信息梳理。 当然现在AI功能也逐渐成熟,可以通过AI功能来归纳关键信息项做理想客户画像的归纳和总结。比如我们现在虽然没有运营工作台,但是在尝试通过多维表格的形式来记录整理,归纳总结。最近钉钉和飞书的多维文档都接入了Deepseek,我认为还是比较好用的。  **成熟期To B业务:** 对于成熟期的业务来说,尤其是SaaS公司,财务数据也是梳理“理想客户画像”的重要参考维度,客户是否续约、增购,以及续约率的水平,也能够反馈产品是不是抓到了客户的痛点,或者是不是找对了赛道。 梳理理想客户画像,主要通过三个关键维度去分析: 1)行业和场景; 2)企业规模和发展阶段; 3)决策链画像; 可以通过表格的形式去总结梳理,下面的图做一个示意,如果想要做好,还是要根据企业的具体业务来梳理表头,这样才能精准判断和应用。  然后我们可以根据表格来整理我们的ICP客户画像:  ### Step 2:画出你的“理想客户”轮廓 上面我们说不同阶段的B2B企业可以根据自己有的数据来梳理客户画像,现在我们有了数据之后,要把数据转变成可落地的ICP标准。 **1)硬性指标** - 行业禁区:排除哪些行业?(如教育行业政策风险高) - 规模门槛:员工数、营收、IT预算。 - 技术适配:是否具备使用条件?(如必须已部署ERP系统) **2)软性指标** - 业务痛点优先级:客户最急迫解决的问题是什么? - 文化匹配度:是否认可长期合作价值? - 决策风格:偏向技术驱动还是价格敏感? **3)模板化工具** 表格永远是最方便的工具,可以通过表格进行标准化模板的制造,大家往里面填充就行。  ### Step 3:用ICP驱动增效增长 好了,现在我们可以把画像落地到具体的业务场景来提升我们的转化效率了。 ICP画像主要的应用场景在于: - 销售线索经营; - 市场获客; - 客户成功; **1)销售线索经营** 市场和销售一直存在一个矛盾,市场获取的部分线索销售不认可,销售转化不行怪市场线索质量不行,大家相互推诿扯皮。不少公司就开始做线索的评分机制,通过线索评分机制输出销售认可的线索(也就是大家常说的SQL)。 通过ICP标准给线索打标签(如A/B/C级),提高市场和销售间的线索流转效率。 **2)市场获客** ICP标准在市场端最核心的是精准投放,了解了精准客户画像,你才能够知道你要面向什么样的客户进行精准投放。才知道什么样的投放素材能够吸引客户留下他的线索。 在内容营销侧,我们也可以围绕ICP痛点生成白皮书,或者相关的文章内容,如:制造业如何通过XX工具降本30%。 **3)客户成功** 在客户成功侧,主要有两点应用: 1)服务资源配置:为高潜力的客户配置更多的服务资源,来确保客户的活跃以及续约。 2)需求反馈闭环:将ICP客户需求同步产品团队,优化产品迭代。 ## 三、“理想客户画像”的几个误区 我们自己梳理“理想客户画像”的时候也出现过一些问题,导致我们前期输出的ICP不是那么精准(主要是不够细化),导致在获客和产品迭代方向上走过一些岔路。 ### 误区1:盲目追求大客户 问题:大企业流程长、定制化需求高,小团队服务吃力。 对策:根据自身交付能力定义“合适规模”。 企业规模的分层其实是不太好掌控的,比如有些公司服务的客户定位在500~2000人团队规模的公司。但是500/1000/1500/2000规模的客户,需求可能差异都挺大的。 所以我们要注意客户规模的细分,哪些客户是当前我们能够做的,哪些客户承接了是要增加我们的成本的。 ### 误区2:忽略决策链复杂性 问题:只联系CEO,但实际决策权在技术部门。 对策:通过客户访谈还原真实决策流程。 小公司决策基本都是直接老板拍板,但是大公司的决策链比较复杂。主要的决策人可能是信息部主管,可能是业务部主管,具体的还需要我们通过和客户的实际沟通中进行深挖。 ### 误区3:画像过于静态 问题:市场变化后未及时调整,错过新兴行业机会。 对策:每季度复盘客户数据,动态优化ICP。 SaaS业务的增长离不开对于市场信息的挖掘,不仅仅是客户需求的挖掘,也要对衍生行业机会有一定的挖掘。所以ICP画像不是静态的,要经常迭代。 本文由人人都是产品经理作者【风中追风z】,微信公众号:【To B 运营派】,原创/授权 发布于人人都是产品经理,未经许可,禁止转载。 题图来自Unsplash,基于 CC0 协议。

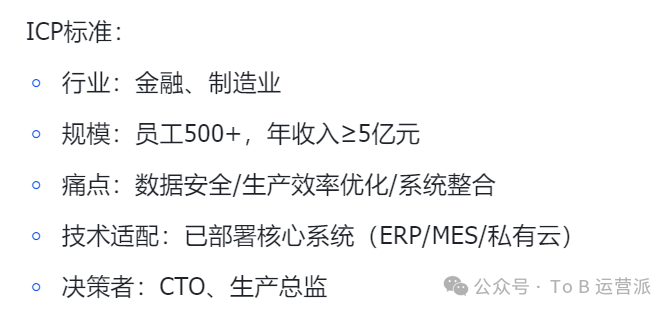

根据数据分析公司MusicWatch的最新研究,美国音乐用户流向正在发生变化:几乎各个年龄段的音乐用户,都正从TikTok流向Meta和Google旗下的社媒平台。曾经被TikTok牢牢占据的用户听音乐时长,正被这些美国竞争对手大幅挤压。  图片说明:MusicWatch最新研究显示,TikTok音乐用户流向Meta、Google 该研究调查了美国音乐用户使用社媒平台的时长。数据显示,2024年第四季度,TikTok在这一类别中的占比从34%下降至29%;Meta旗下的Instagram和Facebook的份额总和升至36%,甚至超过了TikTok此前的市场占比,Google旗下的YouTube也增长至26%。 在年轻人群体中,这一变化尤为明显。TikTok的市场份额从51%骤降至 42%。这意味着,虽然TikTok仍占据了一定的市场,但该平台的核心用户正被Meta和Google收入囊中。 在45岁及以上的用户群体中,TikTok的市场份额也下降了4个百分点,其他社媒平台的份额则相应上升。 导致这一局面的因素是多方面的。TikTok美国禁令无疑是促使部分用户转向其他平台的一个重要原因。用户出于对平台可能被封禁的担忧,纷纷选择了其他替代品,Meta旗下的相关平台自然成为了热门选择。随着竞争加剧,TikTok的优势正逐渐被削弱,对市场格局的影响力也远不如最初设想的那般强大。 TikTok市场份额下滑、年轻用户流失这一严峻形势,也让其竞争对手看到了抢占市场的契机。  图片说明:《信息报》报道,Instagram或将为其短视频功能Reels推出独立应用 据美国媒体《信息报》报道,Instagram负责人亚当·莫塞里本周向员工表示,Instagram考虑为其短视频功能Reels推出一款独立应用程序。这款应用程序将模仿TikTok,媒体形容为这是Instagram为利用TikTok在美国不确定处境而采取的最激进举措。 2020年8月,美国政府首次试图封禁TikTok时,Instagram立刻推出了Reels短视频功能。 一直以来,Instagram都在尝试吸引更多年轻用户和创作者。今年1月,在TikTok“不卖就禁”法即将生效之际,Instagram果断出手,开始每月向创作者提供数万美元,鼓励他们只在Reels上发布内容,以抢夺优质内容资源。同时,Instagram还宣布推出一款新的视频编辑应用程序Edits,以与字节跳动旗下的同类型产品CapCut竞争。 上个月,Meta首席财务官苏珊·李在与分析师交流时,特意强调了全球用户在Instagram上观看视频的时长增长。 [查看评论](https://m.cnbeta.com.tw/comment/1481944.htm)

今日,因开发《天堂岛杀手》而广受玩家好评的英国游戏工作室Kaizen Game Works宣布其新作《达愿福神社》将于4月10日正式发售。目前这款主打开放世界探索以及经营模拟玩法的游戏已经发布了Demo并参加了近期举行的Steam 新品节,感兴趣的玩家们可以抓紧时间下载体验了! <内嵌内容,请前往机核查看> 在《达愿福神社》中,玩家将扮演肩负罪责的前传奇黑道“阿道”(cv黑田崇矢),与他的助理经理Pinky⭐(cv涩谷彩乃)一同在一座被诅咒的小镇里将福神事业发扬光大,并帮助居民们实现他们各自的梦想。  除了招募不同类型的奇葩福神,与他们签署就业合同来完成居民们指派的各项工作之外。玩家还可以驾驶并升级阿道标志性的卡车,载着Pinky⭐在这座名为过疏町的小镇中肆意游览以挖掘更多的商机。记住,你的目标是不断提升福神社的人气和声誉,让它成为全日本最棒的福神机构!  当然,这座充满昭和气息的小镇里还生活着许许多多的怪人,多多与他们交朋友,解锁专属的福神英雄卡。这样当你的福神们在工作中陷入麻烦时,你就能打出英雄卡牌来救它们于水火之中了!  “我为这款游戏投入了四年半的时间,在开发期间我和许多业界的顶级大拿合作过,这部作品对于我来说意义重大。”《达愿福神社》的开发总监Oli Clarke Smith如此说到。 “我真的非常喜欢这部作品并怀着无比激动的心情在这里和大家分享发售日期,它真的非常特别!总而言之,准备好开始一场由福神们带来的精彩表演吧!” 《达愿福神社》将于2025年4月10日登陆Steam、Epic、ns、PS5以及Xbox Series X/S平台。现在免费Demo已上线Steam、Playstation、XBOX以及Epic商店!

独立开发团队Mureena与心流游戏工作室宣布,为了给游戏增添更多打磨与优化,他们的科幻平台跳跃冒险《换影循迹》将于2025年4月17日正式发售。全新Demo将展示激动人心的在线模式,并将在未来几周内通过Steam发布。全新Demo将让玩家体验到《换影循迹》 在线模式,在这里他们可以挑战竞速任务,与其他玩家的鬼魅般的幻影竞赛,在全球排行榜上一较高下。 <内嵌内容,请前往机核查看> 《换影循迹》是一款独特的像素平台游戏,在这里现实与震撼人心的像素艺术交织,玩家将扮演一位陷入神秘生物机械世界的科学家。游戏融合了巧妙的物理机制和精心设计的关卡,带来了多种核心玩法,包括“交换能力”、“时间停止”和“动能冲拳”,玩家需要利用这些独特的技能,充分发挥创造性来操控环境,克服重重挑战。  这个迷失的世界充满了古老却先进的科技,从弹跳涉射线、强力磁场,到时空异变和反重力液体。对于经典平台游戏的爱好者来说,游戏中还有可以荡秋千的绳索、可引爆的炸药、以及熟悉的生锈管道等元素,为玩家们带来一场充满冒险的旅程。 <内嵌内容,请前往机核查看> 《换影循迹》是由一支小而专的团队倾心打造的项目,致力于为玩家呈现迷人而沉浸的游戏体验。游戏在台北游戏展上获得了最佳游戏设计奖,并将于2025年4月17日通过PS5和Steam平台正式发布。

【录音笔】是GPASS推出的一档全新会员专享节目,内容来自机核办公室日程生活和工作中的一些短小记录,每期时长十几分钟左右(大概吧)。内容也许是一些不成体统的碎碎念,也许是一些突然发疯的暴言,还有可能是哪个缺德的把办公室里真实的日常对话(dui ma)偷偷录了下来,总之就连我们自己现在也不知道每期会有哪些人参与,会录些什么。

图源:世研大消费指数监测平台 本次监测周期内,宠物食品品牌麦富迪、皇家、蓝氏以1.84、1.83和1.77的综合热度位列榜单综合热度前三,与后面品牌拉开差距。 ### **成分焦虑催生天然粮赛道爆发,天然原料与科学配方助力品牌突围** 从细分维度来看,麦富迪、蓝氏、诚实一口和冠能等品牌,在社媒和搜索呈现高热度,主要受“科学养宠”等社交话题推动,短视频平台“成分党测评”热潮蔓延至宠物领域,叠加春节前囤货需求,用户热议“无谷低敏”“鲜肉直供”等关键词,驱动天然粮、功能粮品牌热度攀升。 其中麦富迪主推的“90%含肉量冻干粮”凭借“人食级原料”标签在抖音、小红书获高频曝光;鲜朗、诚实一口等新锐品牌凭借“0添加”“全鲜肉”卖点跻身前十,强化用户对“肉眼可见健康变化”的认知。蓝氏则通过“乳鸽配方粮”差异化定位,借势“猎奇养宠”话题破圈,排名稳定。 此外与上月相比,以宠物营养品切入细分赛道的卫仕品牌,在本期排名上涨幅度较大。在第六届宠物新国货大会上,卫仕凭借其宠物营养品-筋骨魔方,荣获“年度创新产品”大奖,或驱动品牌专业影响力的进一步提升,反映了消费者从“喂饱宠物”向“精细化喂养”升级,对原料透明度、配方科学性需求迫切。 ### **替代情感价值需求高涨下,宠物用品“拟人化”创新收割Z世代** 1月“年货节”期间,宠物“仪式感消费”爆发,叠加寒潮天气,保暖、智能用品需求激增。社交平台“宠物跨年vlog”“毛孩子年夜饭”等话题走红,带动兼具实用性与情感价值的产品热销。 其中疯狂小狗凭借“蛇年新春限定礼盒”强势上榜,内含双味冻干生骨肉饺子、新年战袍胸背和定制狗窝春联,契合Z世代“人宠同庆”心理;卫仕也推出“好仕降临”新年礼盒,不仅包含营养监测好物,还有独具新春特色的宠物窝等,品牌在小红书等社媒平台发起抽奖活动,引发用户积极参与;小佩宠物虽排名靠后,但其智能恒温窝在低温地区销量翻倍,解决“Z世代带宠回老家过年”等痛点,抖音“怕冷猫钻窝”梗进一步推高热度。 此外,品牌通过绑定“人宠情感故事”营销(如留守儿童与宠物陪伴)等,强化产品情绪价值,折射出宠物作为“精神伴侣”在孤独经济中的核心地位。 ### **榜单说明** 世研消费指南针系列指数报告是由世研指数独家研发的消费指数评价系统。本系列包括《品牌消费热门指数榜》、《行业消费热力指数榜》、《产品消费热浪指数榜》、《消费热门事件榜》等主要榜单,以及对应范围的延伸性榜单报告。旨在通过指数评价的方式,客观、真实地呈现消费世界的趋势特点,帮助行业与品牌主持续追踪消费市场趋势、为企业经营提供参考,提升商业综合竞争力。 世研消费指南针系列指数榜单持续监测行业如下: 3C数码、鞋服配饰、食品生鲜、家用电器、运动户外、美妆清洁、母婴用品、家居家装、汽车消费、玩模乐器、宠物用品,医疗健康共计12大行业。  图源:世研大消费指数监测平台 **免责声明** 本榜单由世研指数独家编制,榜单观点、结论和建议仅供参考之用,并不代表任何具体的投资建议或决策依据。 榜单数据计算结合主流平台公开数据与值得买科技旗下世研大消费平台数据沉淀,我们已采取合理措施,以尽量确保所提供数据的可靠性和准确性,但无法排除数据本身的局限性导致部分误差或偏差。此外,本报告中的部分数据未经独立第三方审计机构的正式审计,因此可能存在未被识别的错误或遗漏。特别提醒,市场情况随时可能发生改变,因此报告中的预测、分析和结论可能与实际情况有所不同。 报告中提到的任何第三方名称、品牌或产品仅供说明之用,并不构成对其的认可或推荐。任何对这些第三方的提及不应被视为任何形式的背书或推荐。报告的版权属于值得买科技集团和世研指数所有,未经许可不得复制或分发。对于因使用本报告中的信息而导致的任何损失或损害,值得买科技集团与世研指数不承担任何法律责任。

雷峰网《新智驾》消息,从周二开始,奇瑞集团大卓智能进行了一轮裁员。此次涉及的员工主要是Robotaxi部门以及测试人员。 据知情人士表示,大卓的部分业务和研发会收归到奇瑞总部。 2023奇瑞科技日上,大卓智能以奇瑞“瑶光2025”战略中智能驾驶核心技术代表的身份公开亮相,并展示了L4级Robotaxi等工作成果。和早期的Momenta、轻舟智航类似,大卓智能在战略方向上也选择了L2与L4两条腿走路。L2级方面做Pilot产品线,包括ADS功能(ACC、AEB、LCC等)、高速领航(L2+)和城市领航功能(L2++);L4级方面做Drive产品线,主要是Robotaxi、Robotruck和Robobus,面向商用车。 此次裁员的重点主要是Robotaxi。据大卓官方数据显示,Robotaxi业务在2023年6月获得芜湖市首张智能网联汽车公开道路测试牌照,行驶里程超10000公里。Robotaxi行业存在多位玩家。百度萝卜快跑、小马智行及文远知行等企业,在商业化运营推进速度、运营覆盖范围以及车辆投放规模等维度的身位优势较为明显。 但一个现实情况是,Robotaxi的资金投入巨大,2024年12月,通用汽车宣布将调整自动驾驶战略,不再资助Cruise的开发工作。过去几年中,Cruise已经烧掉了上百亿美元。 谷俊丽曾在采访交流中向雷峰网表示,““尹总(尹同跃)对我们有非常强的家训,说我们不是烧钱的公司,我们从来不做烧钱买卖,大卓以经营眼光,把技术变成有价格的产品,有所为有所不为,要从行业做补位借力。”  **(大卓智能CEO 谷俊丽)** 作为大卓智能CEO,谷俊丽曾先后在特斯拉、小鹏汽车任职。加入奇瑞后,谷俊丽成为奇瑞智能驾驶板块最关键的人物之一。2023年底,与谷俊丽多次搭档的曹光植加入,出任大卓智能CTO,主导公司的技术研发。 2024年,原奇瑞内部自动驾驶技术中心负责人张晓洪被派到大卓智能,担任 COO,负责智驾产品技术、项目开发工作。张晓洪曾担任华为汽车BU智能驾驶产品项目群总监,2021年加入蔚来,后又从蔚来跳槽到奇瑞。 除了L4级别的产品,大卓智能还在布局乘用车的智能化业务。2024年10月的奇瑞全球创新大会上,奇瑞发布了高阶智能驾驶技术方案——大卓智驾C-Pilot 5.0,并且给出了更为详细的时间表:2025年高阶智驾将搭载十几款车型量产上市。未来将高阶智能驾驶车型起价从20万元级别削减至13万元,适配13至15万元、15至18万元、18至20万元、20万元及以上各个区间的产品矩阵。 目前,大卓已经量产的是和博世、文远知行联合开发的双英伟达 Orin-X 的方案。而入门级的选项,一个是基于地平线征程J6E芯片的方案,另一个则是基于高通8620芯片的方案。此外还有更高端的基于英伟达Thor单颗与两颗芯片的两种方案。与此同时,大卓智能正在加速端到端技术的投入。 谷俊丽表示,2025年,奇瑞就将实现两段式的端到端模型技术打造的高速NOA,2026年则将实现基于端到端的城区NOA能力。在这样的技术规划下,大卓在行业里广觅将才。2024年9月,曾有猎头向雷峰网表示,“大卓在京沪两地大力招人,感知、定位、端到端、仿真等岗位都要。直接去公司楼下等,聊得好直接发offer,对于理想、Momenta等端到端成效明显的公司则是重点挖角。” 有知情人士透露,“城市NOA和高速NOA虽是功能上的差异,但背后的数据闭环能力很关键。大卓正在强化数据闭环能力,这对于大模型迭代非常重要。” 背靠奇瑞集团的多车型优势,大卓智能曾被寄予厚望。但是中高阶智驾的竞争已到刺刀见红阶段,外部智驾供应商嗷嗷待哺,急需车企的项目定点输血。在这样的行业环境下,大卓将面临更大的定点量产与营收压力。雷峰网

**1 概述** 勒索攻击目前已成为全球组织机构主要的网络安全威胁之一,被攻击者作为牟取非法经济利益的犯罪工具。为了增加受害方支付勒索赎金的概率并提升赎金金额,攻击者已从单纯的恶意加密数据演变为采用“窃取文件+加密数据”的双重勒索策略。更有甚者,在双重勒索的基础上,增加DDoS攻击以及骚扰与受害方有关的第三方等手段,进一步演变为“多重勒索”。近年来,勒索攻击的主流威胁形态已从勒索团伙广泛传播勒索软件收取赎金,逐渐转化为“RaaS(勒索软件即服务)+定向攻击”收取高额赎金的模式。这种模式针对高价值目标,RaaS的附属成员通过购买0Day漏洞、研发高级恶意代码、收买企业内鬼和情报等手段,提高突防能力并提升勒索载荷落地成功率。这种“定向勒索+窃密+曝光+售卖”的组合链条,通过胁迫受害者支付赎金从而实现获利。为有效应对勒索风险,防御者需要改变对勒索攻击这一威胁的认知,并且更深入地了解定向勒索攻击的运行机理,才能构建有效的敌情想定,针对性的改善防御和响应能力。 2024年中,勒索攻击事件频繁发生,攻击者通过广撒网式的非定向模式和有针对性的定向模式开展勒索攻击。勒索攻击持续活跃的因素之一是RaaS商业模式的不断更新。RaaS是勒索攻击组织开发和运营的基础设施,包括定制的破坏性勒索软件、窃密组件、勒索话术和收费通道等。各种攻击组织和个人可以租用RaaS攻击基础设施,完成攻击后与RaaS组织按比例分赃。这一商业模式的兴起和成熟,使得勒索攻击的门槛大幅降低,攻击者甚至无需勒索软件开发技能,也能对目标进行定向攻击。另一重要因素是初始访问经纪人(Initial Access Broker, IAB)的助纣为虐。IAB通过售卖有效访问凭证给攻击者实现非法获利,而无需亲自进行攻击。攻击者利用这些凭证,对特定目标进行有针对性的勒索攻击,建立初始访问后展开后续恶意活动,最终实现对目标的勒索行为。 据不完全统计,2024年中至少有90个不同名称的勒索攻击组织通过Tor网站或Telegram频道等特定信息源发布受害者信息。其中,新增的50个勒索攻击组织中,有21个与已知组织存在联系。这些组织发布的受害者信息涉及约5300个来自全球不同国家或地区的组织机构,覆盖多个行业。然而,实际受害者数量可能远超这一数字,因为某些情况下,攻击者可能基于多种原因选择不公开或删除信息,例如在与受害者达成协议后,或受害者支付赎金以换取信息的移除。 相关勒索软件及勒索攻击组织信息参考计算机病毒百科([https://www.virusview.net/](https://www.virusview.net/))。 表 1‑1 2024年发布受害者信息的组织 <table><tbody><tr><td> 2024年曾发布受害方信息的勒索攻击组织(按首字母排序) </td></tr><tr><td valign="top"> 0mega </td><td valign="top"> 8Base </td><td valign="top"> Abyss </td><td valign="top"> Akira </td><td valign="top"> Apos </td></tr><tr><td valign="top"> APT73 </td><td valign="top"> Arcus Media </td><td valign="top"> Argonauts </td><td valign="top"> BianLian </td><td valign="top"> Black Basta </td></tr><tr><td valign="top"> BlackByte </td><td valign="top"> BlackCat/ALPHV </td><td valign="top"> BlackSuit </td><td valign="top"> BlackOut </td><td valign="top"> BlueBox </td></tr><tr><td valign="top"> Brain Cipher </td><td valign="top"> Cactus </td><td valign="top"> Chort </td><td valign="top"> Cicada3301 </td><td valign="top"> Ciphbit </td></tr><tr><td valign="top"> Cloak </td><td valign="top"> Clop </td><td valign="top"> Cuba </td><td valign="top"> DaiXin </td><td valign="top"> dan0n </td></tr><tr><td valign="top"> Dark Angel/Dunghill </td><td valign="top"> Dark Vault </td><td valign="top"> Donex </td><td valign="top"> Donut </td><td valign="top"> DragonForce </td></tr><tr><td valign="top"> El dorado </td><td valign="top"> Embargo </td><td valign="top"> Everest </td><td valign="top"> FSociety </td><td valign="top"> Fog </td></tr><tr><td valign="top"> Gookie </td><td valign="top"> HellCat </td><td valign="top"> Helldown </td><td valign="top"> Hunters </td><td valign="top"> INC </td></tr><tr><td valign="top"> Insane </td><td valign="top"> InterLock </td><td valign="top"> Kairos </td><td valign="top"> Kill Security </td><td valign="top"> Knight </td></tr><tr><td valign="top"> LockBit </td><td valign="top"> Lynx </td><td valign="top"> Mad Liberator </td><td valign="top"> Lorenz </td><td valign="top"> Mallox </td></tr><tr><td valign="top"> Medusa </td><td valign="top"> MedusaLocker </td><td valign="top"> Meow </td><td valign="top"> Metaencryptor </td><td valign="top"> Money Message </td></tr><tr><td valign="top"> Monti </td><td valign="top"> Mydata </td><td valign="top"> Nitrogen </td><td valign="top"> Noname </td><td valign="top"> Orca </td></tr><tr><td valign="top"> Play </td><td valign="top"> PlayBoy </td><td valign="top"> Pryx </td><td valign="top"> QiLin </td><td valign="top"> QiuLong </td></tr><tr><td valign="top"> RA World </td><td valign="top"> RansomCortex </td><td valign="top"> RansomEXX </td><td valign="top"> RansomHouse </td><td valign="top"> RansomHub </td></tr><tr><td valign="top"> Red </td><td valign="top"> Rhysida </td><td valign="top"> SafePay </td><td valign="top"> SEXi(APT INC) </td><td valign="top"> Sarcoma </td></tr><tr><td valign="top"> Sensayq </td><td valign="top"> Slug </td><td valign="top"> Snatch </td><td valign="top"> SpaceBears </td><td valign="top"> Stormous </td></tr><tr><td valign="top"> Termite </td><td valign="top"> ThreeAM(3AM) </td><td valign="top"> Trigona </td><td valign="top"> Trinity </td><td valign="top"> Trisec </td></tr><tr><td valign="top"> Underground </td><td valign="top"> Unsafe </td><td valign="top"> Valencia </td><td valign="top"> Vanir Group </td><td valign="top"> WereWolves </td></tr></tbody></table> **目前,勒索攻击的主流威胁形式已经演变为RaaS+定向攻击收取高额赎金的运行模式。全球范围内,制造、医疗、建筑、能源、金融和公共管理等行业频繁成为勒索攻击的目标,给全球产业产值造成严重损失。现将2024年活跃勒索梳理形成攻击组织概览,进行分享**。 **2 勒索攻击行为分类** 2024年活跃的勒索攻击行为主要有以下三类: **·加密文件** 采用此类勒索攻击方式的攻击者会使用勒索软件执行体对数据文件进行加密,执行体通过特定加密算法(如AES、RSA、ChaCha20和Salsa20等)组合利用对文件进行加密,大多数被加密文件在未得到对应密钥的解密工具时,暂时无法解密,只有少部分受害文件因勒索软件执行体存在算法逻辑错误而得以解密。 **·窃取文件** 采用此类勒索攻击方式的攻击者不使用勒索软件执行体对数据文件进行加密,仅在目标系统内驻留并窃取数据文件,窃密完成后通知受害者文件被窃取,如不按期支付勒索赎金,则会公开或出售窃取到的数据文件,给予受害者压力,从而迫使受害者尽早支付赎金。 **·窃取文件+加密文件(双重勒索)** 采用此类勒索攻击方式的攻击者发动勒索攻击前,会在目标系统内驻留一段时间,在此期间窃取数据文件,在窃取工作完成后会投放勒索软件执行体,加密系统中的文件,并通知受害者文件被窃取,如不按期支付勒索赎金,不仅现有网络环境中的文件因被加密而无法使用,而且还会公开或出售窃取到的数据文件,给予受害者压力,从而迫使受害者尽早支付赎金。 **<strong>3 2024</strong>年活跃勒索攻击组织盘点** 回顾2024年发生的勒索软件攻击事件,根据攻击活跃度和受害者信息发布数量,对活跃的勒索攻击组织进行盘点。盘点按组织名称的首字母进行排序,排名不分先后。 表 1‑2 2024年活跃勒索组织概览  **3.1 8Base** <a>8Base</a>勒索软件于2022年3月首次被发现,其勒索软件代码基于Phobos勒索软件开发。该勒索软件背后的攻击组织采用RaaS和双重勒索的模式运营,疑似为RansomHouse勒索攻击组织的分支或品牌重塑。该组织主要通过漏洞武器化、有效访问凭证和搭载其他恶意软件等方式对目标系统进行突防,常利用SmokeLoader木马实现对目标系统的初始访问。在建立与目标系统的初始访问后,该组织利用多种工具作为攻击装备以实现其他恶意行为。例如,利用Mimikatz、LaZagne、VNCPassView等工具窃取系统中的凭据,利用PsExec实现横向移动,利用Rclone回传窃取到的数据。目前暂未发现公开的解密工具。 2024年,8Base受害者信息发布及数据泄露平台发布约150名受害者信息,实际受害者数量可能更多。 **3.1.1 组织概览**  **3.2 Akira** Akira[1]勒索软件被发现于2023年3月,其背后的攻击组织通过RaaS和双重勒索的模式运营该勒索软件,以RaaS模式经营和勒索赎金分成等方式实现非法获利,勒索赎金分别为用于解密被加密文件和删除被窃取的数据两部分。该勒索攻击组织主要通过有效访问凭证、未配置多重身份验证(MFA)的VPN账户和漏洞武器化等方式对目标系统突防,曾利用思科VPN相关漏洞(CVE-2023-20269)实现对目标系统的初始访问。在建立与目标系统初始访问后,利用多种工具作为攻击装备以实现其他恶意行为,例如使用AnyDesk远程控制计算机和传输文件,使用PowerTool关闭与杀毒软件有关的进程,使用PCHunter、Masscan和AdFind获取特定信息,使用Mimikatz窃取凭证,使用Rclone和FileZilla回传窃取到的数据等行为。 Akira具备针对Windows、Linux和VMware等目标系统的勒索软件。除了“窃密+加密”的行为,还存在只窃密不加密的模式,在完成对受害系统数据窃取后,攻击者选择不投放勒索软件,而是通过窃取到的数据威胁受害者进行勒索。国外安全厂商Avast发现Akira勒索软件存在漏洞[2],并于2023年6月29日发布了解密工具,但该工具只适用于6月29日前的Akira勒索软件执行体版本,因为Akira勒索软件开发人员在此后修复了漏洞。Akira勒索攻击组织与之前退出勒索软件市场的Conti勒索攻击组织疑似存在关联,体现在勒索软件执行体的部分代码段和加密数字货币钱包地址等方面。 2024年,Akira受害者信息发布及数据泄露平台发布约310名受害者信息和窃取到的数据,实际受害者数量可能更多。 3.2.1 组织概览  **3.3 Black Basta** Black Basta勒索软件被发现于2022年4月,其背后的攻击组织通过RaaS和双重勒索的模式运营该勒索软件,由于Black Basta所使用的每个勒索软件执行体都硬编码一个唯一的识别码,故猜测该组织仅采用定向模式开展勒索攻击活动。该勒索攻击组织主要通过有效访问凭证、搭载其他恶意软件和漏洞武器化等方式对目标系统突防。该组织成员在地下论坛发帖寻求组织机构的网络访问凭证,曾利用QBot木马和PrintNightmare相关漏洞CVE-2021-34527实现对目标系统的初始访问。在建立与目标系统初始访问后,利用多种工具作为攻击装备以实现其他恶意行为,例如使用AnyConnect和TeamViewer建立远程连接,使用PsExec执行命令,使用Netcat进行扫描,使用Mimikatz转储凭证,使用Rclone回传窃取到的数据等恶意行为。2023年12月,国外网络安全研究机构Security Research发布一个名为“Black Basta Buster”的解密工具[3],用于恢复被Black Basta勒索软件加密的文件,但该工具仅适用于2022年11月至2023年12月期间的部分勒索软件变种版本。 Black Basta勒索攻击组织与之前退出勒索软件市场的BlackMatter和Conti勒索攻击组织疑似存在关联,体现在勒索软件执行体部分代码段,受害者信息发布及数据泄露站点设计风格,通信方式和勒索谈判话术等方面。故猜测Black Basta勒索攻击组织可能是BlackMatter和Conti勒索软件组织的分支或品牌重塑。2024年,Black Basta受害者信息发布及数据泄露平台发布约190名受害者信息,实际受害者数量可能更多。 3.3.1 组织概览  **3.4 BlackSuit** BlackSuit勒索软件于2023年5月首次被发现,其背后的攻击组织采用双重勒索策略进行运营。该组织具有较为复杂的身份背景,被认为是Royal勒索软件的品牌重塑。Royal是由Zeon组织更名而来,而Zeon疑似由Conti组织的原成员参与建设。Conti组织因源代码泄露等因素而解散,Conti组织被认为是Ryuk的继承者,层层关系错综复杂。目前尚未发现BlackSuit组织通过RaaS模式招收附属成员。BlackSuit具备针对Windows、Linux和VMware等目标系统的勒索软件。该组织主要通过漏洞武器化、有效访问凭证以及搭载其他恶意软件(如SystemBC和GootLoader)等方式对目标系统进行渗透。在建立与目标系统的初始访问后,利用多种工具作为攻击装备以实现其他恶意行为。例如,使用AnyDesk、LogMeIn、AteraAgent等工具远程控制计算机和传输文件,使用Mimikatz和Nirsoft窃取系统中的凭证,使用Rclone回传窃取到的数据。目前暂未发现公开的解密工具。 2024年,BlackSuit受害者信息发布及数据泄露平台发布约150名受害者信息,实际受害者数量可能更多。 3.4.1 组织概览  **3.5 Hunters** Hunters(又名Hunters International)勒索软件于2023年10月首次被发现,其背后的攻击组织采用RaaS和双重勒索的模式运营该勒索软件。该组织所使用的勒索软件代码在技术架构和操作策略上与已被执法机构查处的Hive组织存在高度相似性。这种相似性使得安全研究人员怀疑Hunters可能是Hive的分支或品牌重塑。然而,Hunters组织否认与Hive有直接关系,声称他们只是购买了Hive的源代码和网络基础设施,并在此基础上使用Rust语言进行了优化,创建了一个独立的品牌。Hunters组织主要通过漏洞武器化、有效访问凭证和搭载其他恶意软件等方式对目标系统进行突防。该组织常利用伪装成Angry IP Scanner网络扫描器的SharpRhino木马实现对目标系统的初始访问。在建立与目标系统的初始访问后,利用多种工具作为攻击装备以实现其他恶意行为。使用Plink、AnyDesk、TeamViewer等工具远程控制计算机、传输文件和横向移动,将窃取到的数据传输到MEGA云平台。目前暂未发现公开的解密工具。 2024年,Hunters受害者信息发布及数据泄露平台发布约230名受害者信息,实际受害者数量可能更多。 3.5.1 组织概览  **3.6 INC** INC勒索软件于2023年7月首次被发现,其背后的攻击组织采用双重勒索策略进行运营。该勒索攻击组织主要通过漏洞武器化、有效访问凭证以及搭载其他恶意软件等方式对目标系统进行突防,常利用NetScaler产品漏洞CVE-2023-3519。在建立与目标系统的初始访问后,利用多种工具作为攻击装备以实现其他恶意行为。例如,使用AnyDesk、TightVNC、PuTTY等工具实现远程控制、传输工具和横向移动,使用NetScan、Advanced IP Scanner、Mimikatz等工具实现网络扫描和凭证窃取,将窃取到的数据传输到MEGA云平台。目前暂未发现公开的解密工具。 2024年3月,INC组织在黑客论坛上出售其勒索软件和网络基础设施的源代码,售价为30万美元,并将潜在买家的数量限制为三人。7月,新出现的Lynx勒索攻击组织所使用的勒索软件和用于勒索攻击的网络基础设施与INC组织较为相似,后续Lynx组织声明是购买了INC组织的源代码。2024年,INC受害者信息发布及数据泄露平台发布约160名受害者信息,实际受害者数量可能更多。 3.6.1 组织概览  **3.7 LockBit** LockBit勒索软件[4]于2019年9月首次被发现,初期因其加密后的文件名后缀为.abcd,而被称为ABCD勒索软件。其背后的攻击组织通过RaaS和多重勒索的模式运营该勒索软件,主要通过RaaS和勒索赎金分成获利,使用该勒索软件的威胁行为体在非定向和定向模式下开展勒索攻击。该组织在2021年6月发布了勒索软件2.0版本,增加了删除磁盘卷影和日志文件的功能,同时发布专属数据窃取工具StealBit,采用“威胁曝光(出售)企业数据+加密数据”双重勒索策略。2021年8月,该组织的攻击基础设施频谱增加了对DDoS攻击的支持。2022年6月勒索软件更新至3.0版本,由于3.0版本的部分代码与BlackMatter勒索软件代码重叠,因此LockBit 3.0又被称为LockBit Black,这反映出不同勒索攻击组织间可能存在的人员流动、能力交换等情况。2024年2月20日,多国执法机构联合开展的“Cronos行动”成功对LockBit勒索攻击组织造成打击,执法机构接管了该组织用于攻击的网络基础设施,并为受害者提供用于解密的密钥。此次行动并未将LockBit组织彻底剿灭,该组织在沉寂一段时间后再次开始勒索攻击活动,并于2024年12月19日宣布计划在2025年2月推出LockBit 4.0版本。LockBit组织主要通过有效访问凭证、漏洞武器化和搭载其他恶意软件等方式实现对目标系统的初始访问。目前暂未发现公开的解密工具。 2023年10月,波音公司被LockBit勒索攻击组织列为受害者,安天CERT从攻击过程还原、攻击工具清单梳理、勒索样本机理、攻击致效后的多方反应、损失评估、过程可视化复盘等方面开展了分析工作,并针对事件中暴露的防御侧问题、RaaS+定向勒索的模式进行了解析,并提出了防御和治理方面的建议[5]。2024年,LockBit受害者信息发布及数据泄露平台发布约520名受害者信息和窃取到的数据,实际受害者数量可能更多。 3.7.1 组织概览  **3.8 Medusa** Medusa勒索软件于2021年6月首次被发现,与2019年出现的MedusaLocker勒索软件无关。该组织主要通过漏洞武器化、有效访问凭证和远程桌面协议(RDP)暴力破解等方式对目标系统突防。曾利用Fortinet相关漏洞(CVE-2023-48788)实现对目标系统的初始访问。在建立与目标系统初始访问后,利用多种工具作为攻击装备以实现其他恶意行为。例如,使用ConnectWise、PDQ Deploy、AnyDesk等工具远程控制计算机和传输文件,使用NetScan扫描发现其他可攻击目标。目前暂未发现公开的解密工具。 2024年,其受害者信息发布及数据泄露平台留有已发布的约210名受害者信息,实际受害者数量可能更多。 3.8.1 组织概览  **3.9 Play** Play(又称PlayCrypt)勒索软件[6]于2022年6月首次被发现,其背后的攻击组织通过双重勒索的模式运营该勒索软件,并声称不通过RaaS模式运营,使用该勒索软件的攻击者在非定向和定向模式下开展勒索攻击。该勒索攻击组织主要通过有效访问凭证和漏洞武器化等方式对目标系统进行突防,曾利用Fortinet(CVE-2018-13379、CVE-2020-12812)和Microsoft Exchange Server(CVE-2022-41040、CVE-2022-41082)相关漏洞实现对目标系统的初始访问。在建立与目标系统的初始访问后,利用多种工具作为攻击装备以实现其他恶意行为。例如,使用AdFind发现Active Directory相关信息,使用Grixba窃取特定信息,使用GMER、IObit、PowerTool等工具禁用杀毒软件和删除日志文件,使用SystemBC实现横向移动,使用Mimikatz窃取系统中的凭证,使用WinRAR打包要窃取的文件并通过WinSCP回传。目前暂未发现公开的解密工具。 Play勒索攻击组织疑似与Conti、Royal、Hive和Nokoyawa勒索攻击组织存在关联,体现在用于攻击的基础设施和勒索攻击活动中所使用的技战术等方面。2024年,其受害者信息发布及数据泄露平台留有已发布的约350名受害者信息,实际受害者数量可能更多。 3.9.1 组织概览  **3.10 RansomHub** RansomHub勒索软件[7]于2024年2月首次被发现,其背后的攻击组织通过RaaS和双重勒索的模式运营该勒索软件,该勒索攻击组织主要通过漏洞武器化、有效访问凭证和搭载其他恶意软件等方式对目标系统进行突防。在建立与目标系统的初始访问后,利用多种工具作为攻击装备以实现其他恶意行为。曾利用Confluence(CVE-2023-22515)、Citrix(CVE-2023-3519)、Fortinet(CVE-2023-27997)相关漏洞实现对目标系统的初始访问。成功访问后创建用户账户实现持久化,利用EDRKillShifter禁用并关闭安全防护工具,后续利用Angry IP Scanner、Nmap、NetScan等工具扫描发现其他可攻击目标,利用Mimikatz、LaZagne等工具收集系统中的凭据,利用PsExec、AnyDesk、Connectwise等工具实现远程访问和横向移动,利用PuTTY、Rclone等工具回传窃取到的数据。目前暂未发现公开的解密工具。 RansomHub勒索攻击组织使用的勒索软件载荷和技战术与Knight组织有相似之处,疑似为Knight组织的品牌重塑或继承者。2024年,RansomHub受害者信息发布及数据泄露平台发布约530名受害者信息,实际受害者数量可能更多。 3.10.1 组织概览  **总结** 尽管各国执法机构不断加强对勒索攻击组织的打击力度,但勒索事件的数量却仍在呈现上升趋势。导致勒索攻击活跃度不降反增的因素众多:攻击者能够快速利用新漏洞,远程办公的脆弱性增加,新技术的应用为勒索软件提供了更多攻击机会;IAB通过售卖访问凭证获利,攻击者利用这些凭证实施定向攻击;人工智能技术的发展既增强了防御能力,也被攻击者用于提高攻击效率;勒索攻击组织之间的技战术互相利用,以及供应链式勒索攻击事件频发,都使得受害者数量不断增加。面对日益严峻的勒索攻击形势,尽管各国执法机构和网络安全机构已采取诸多措施加强防御和打击力度,但勒索攻击的复杂性和多样性仍给全球网络安全带来了巨大挑战。 为有效应对勒索风险,防御者需要改变对勒索攻击这一威胁的认知,并且更深入地了解定向勒索攻击的运行机理,才能构建有效的敌情想定,针对性的改善防御和响应能力。安天曾在波音遭遇勒索攻击事件分析复盘报告[5]中提出——“正确的认知是有效改善防御能力的基础”。目前国内对勒索攻击的防范,往往还停留在原有的勒索软件的阶段,还有许多人没有意识到勒索攻击已经是由持续定向入侵、窃取数据、加密数据瘫痪系统、勒索金钱、挖掘数据关联价值二次利用、贩卖数据、向监管机构举报、公开窃取数据所构成的一条价值侵害链,而且已经形成了一个规模极为庞大的犯罪产业。在这样的背景下,遭遇勒索攻击的风险已经不是简单的以数据损失和业务暂停为后果的形态,而是要付出失窃的所有数据均会被贩卖、公开等一系列的连锁风险。 面对攻击者体系化的攻击作业方式,防御者应建立体系化的防御机制和运营策略去应对勒索攻击威胁。针对体系性的攻击,必须坚持关口前移,向前部署,构成纵深,闭环运营。提升攻击者火力侦察和进展到外围地带的发现能力,降低攻击方进入到核心地带的可能性。提升网络和资产可管理性是工作的基础:主动塑造和加固安全环境、强化暴露面和可攻击面的约束和管理、强化对供应链上游入口的管控、启动全面的日志审计分析和监测运行。构建从拓扑到系统侧的防御纵深,针对攻击者探测、投放、漏洞利用、代码运行、持久化、横向移动等行为展开层层设防,特别要建设好主机系统侧防护,将其作为最后一道防线和防御基石,构建围绕执行体识别管控的细粒度治理能力。最终通过基于防御体系实现感知、干扰、阻断定向攻击杀伤链的实战运行效果。 **参考链接** <a>[1]安天.</a>疑似使用定向攻击模式的Akira勒索软件分析 [R/OL].(2023-05-30) https://www.antiy.cn/research/notice&report/research_report/Akira_Ransomware_Analysis.html<a></a> [2] Avast. Decrypted: Akira Ransomware [R/OL].(2023-06-29) https://decoded.avast.io/threatresearch/decrypted-akira-ransomware/ <a>[3]Security Research Lab. Black Basta Buster [R/OL].</a>(2023-12-30) https://github.com/srlabs/black-basta-buster <a>[4]安天. LockBit</a>勒索软件样本分析及针对定向勒索的防御思考 [R/OL].(2023-11-17) https://www.antiy.cn/research/notice&report/research_report/LockBit.html <a>[5]安天.</a>波音遭遇勒索攻击事件分析复盘——定向勒索的威胁趋势分析与防御思考 [R/OL].(2023-12-30) https://www.antiy.cn/research/notice&report/research_report/BoeingReport.html <a>[6]安天.PLAY</a>勒索软件分析[R/OL].(2023-10-20) https://www.antiy.cn/research/notice&report/research_report/PlayCrypt_Analysis.html <a>[7]安天.</a>活跃的RansomHub勒索攻击组织情况分析[R/OL].(2024-09-12) https://www.antiy.cn/research/notice&report/research_report/RansomHub_Analysis.html