B 端「用户管理」和「角色管理」模块实战分享

在 B 端系统的架构中,用户管理和角色管理模块是保障系统安全运转、提升管理效率的核心组件。这两个模块如同系统的 “门禁系统” 与 “权限分配中心”,既相互独立又紧密关联。本文将从模块基础认知、实战细节、设计思路到问题解决与避坑指南,全面拆解这两个模块的实战经验。

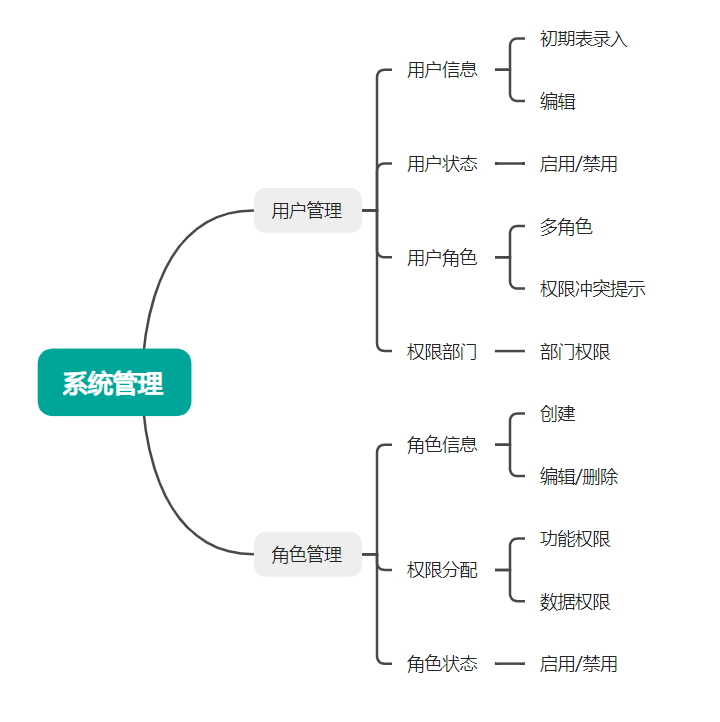

一、模块基本介绍

1. 模块功能

用户管理模块:聚焦于系统用户的全生命周期管控,涵盖用户信息录入、查询、编辑、删除,以及用户状态(启用/ 禁用)管理。同时记录用户登录日志(登录时间、IP 地址)和操作日志(操作内容、时间),为行为追溯提供依据。

角色管理模块:负责角色的定义与权限分配,包括角色的创建、修改、删除,以及为角色配置功能权限(如“修改数据”“审批流程”)和数据权限(如 “查看本部门数据”“仅限本人数据”),实现权限的批量管理。

2. 功能价值

用户管理:通过精准的用户信息管控和状态管理,防止非法登录,保障系统入口安全;用户日志为故障排查和责任认定提供关键凭证。

角色管理:解决“权限一刀切” 问题,按岗位需求分配权限,既确保业务顺畅开展,又避免敏感信息泄露,实现 “最小权限原则”。

3. 模块联系

两者通过 “用户 – 角色 – 权限” 的三层架构联动:用户通过关联角色获得权限,一个用户可关联多个角色(权限叠加),一个角色可关联多个用户(批量授权)。这种设计大幅降低了权限管理的复杂度,让权限调整更灵活。

二、实战详情分析

1. 功能描述

1)用户管理模块

- 信息维护:支持录入姓名、工号、所属部门、权限部门等基础信息,提供多条件查询和批量编辑功能。

- 状态管控:通过“启用/禁用”按钮快速切换用户状态,禁用后即时阻断登录权限。

- 角色关联:支持为用户勾选多个角色,关联后实时同步权限(需刷新缓存)。

- 日志追踪:可视化展示用户登录记录和操作轨迹,支持按时间、操作类型筛选。

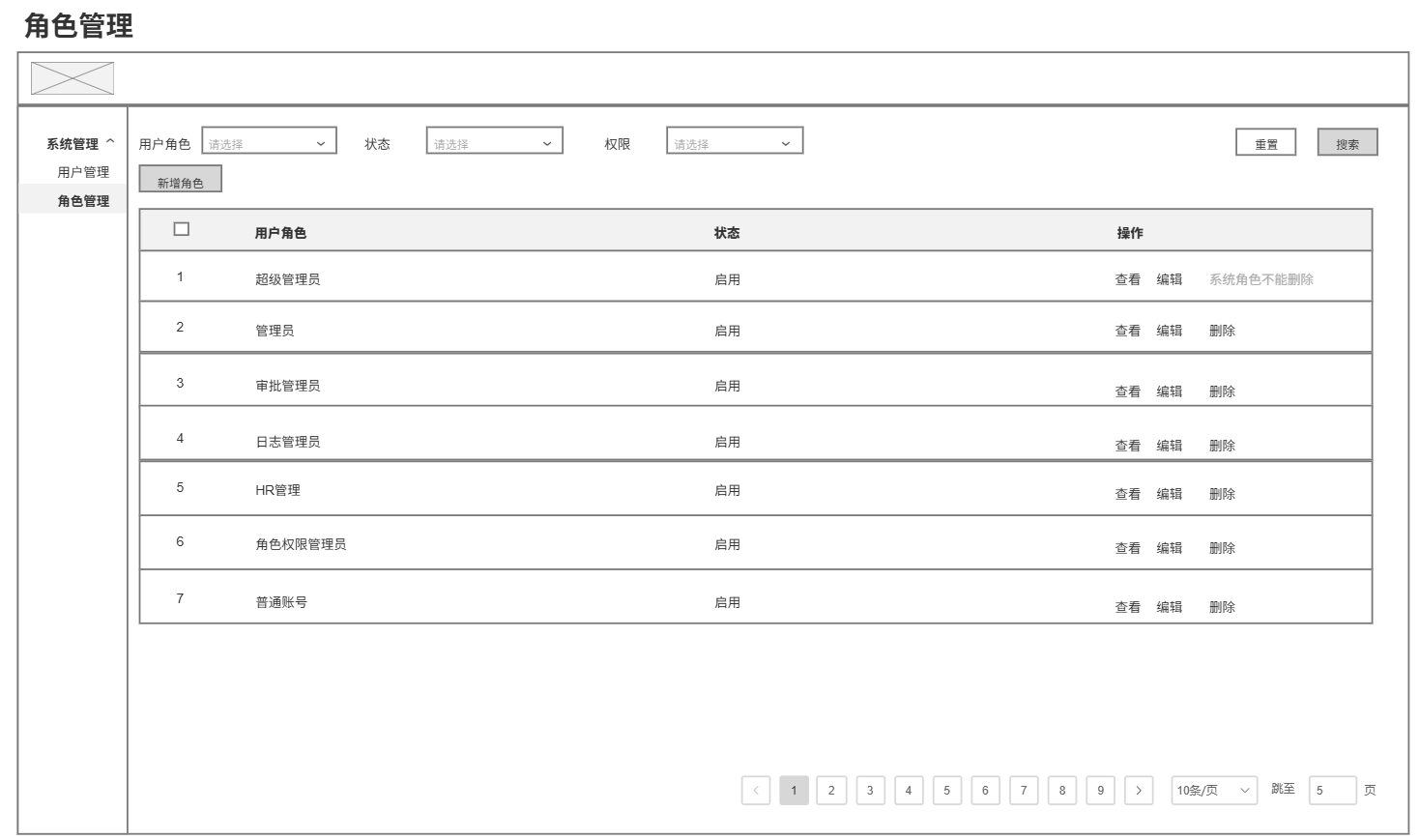

2)角色管理模块

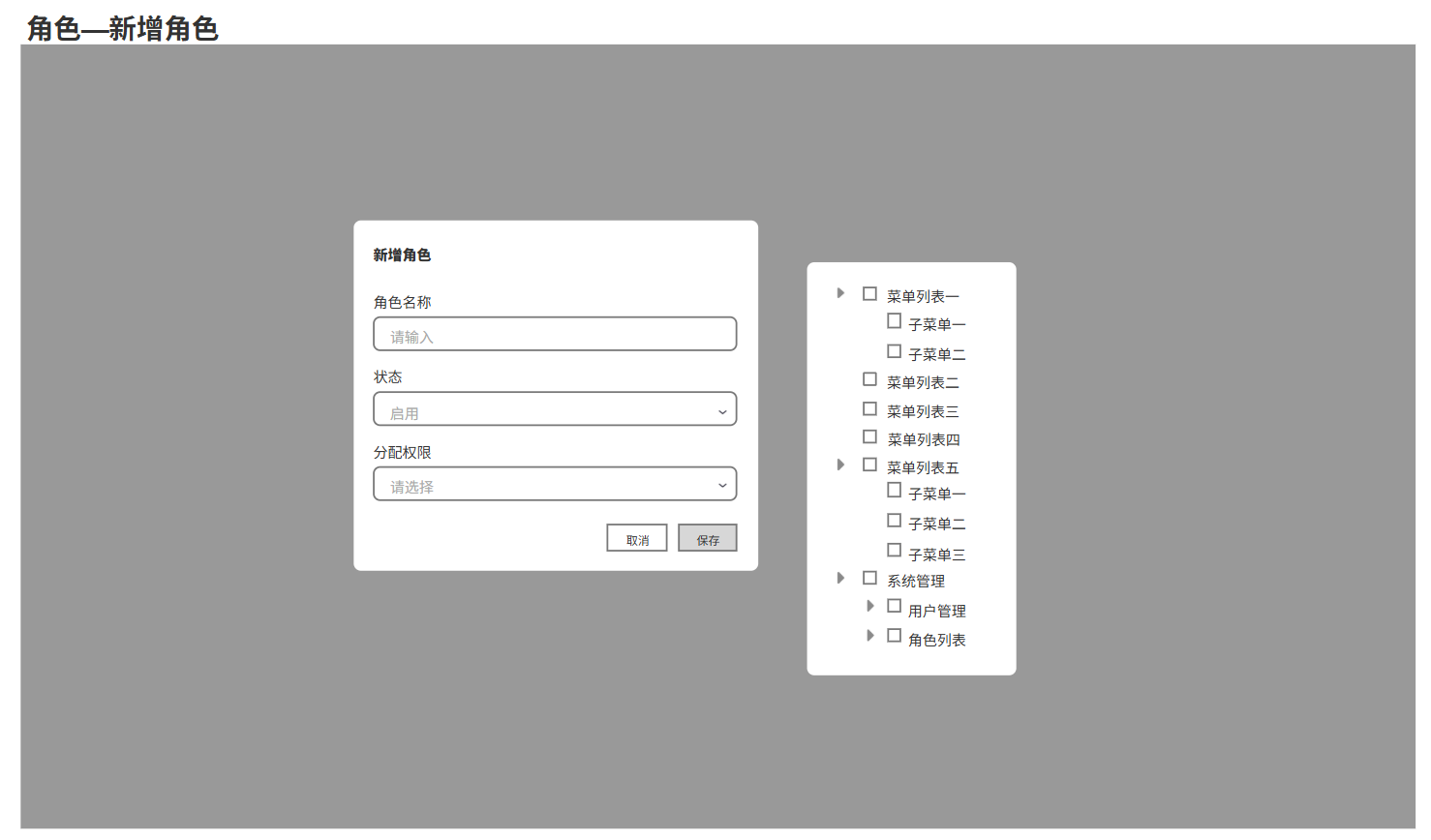

- 角色定义:创建角色时需填写名称、描述(如“资源审批岗”),并关联部门维度(可选)。

- 权限配置:通过树形结构勾选功能权限,通过下拉选择数据权限范围(全量/部门/个人)。

- 高效操作:支持角色复制(快速创建相似权限角色)和批量删除(需校验关联用户)。

2. 思维导图

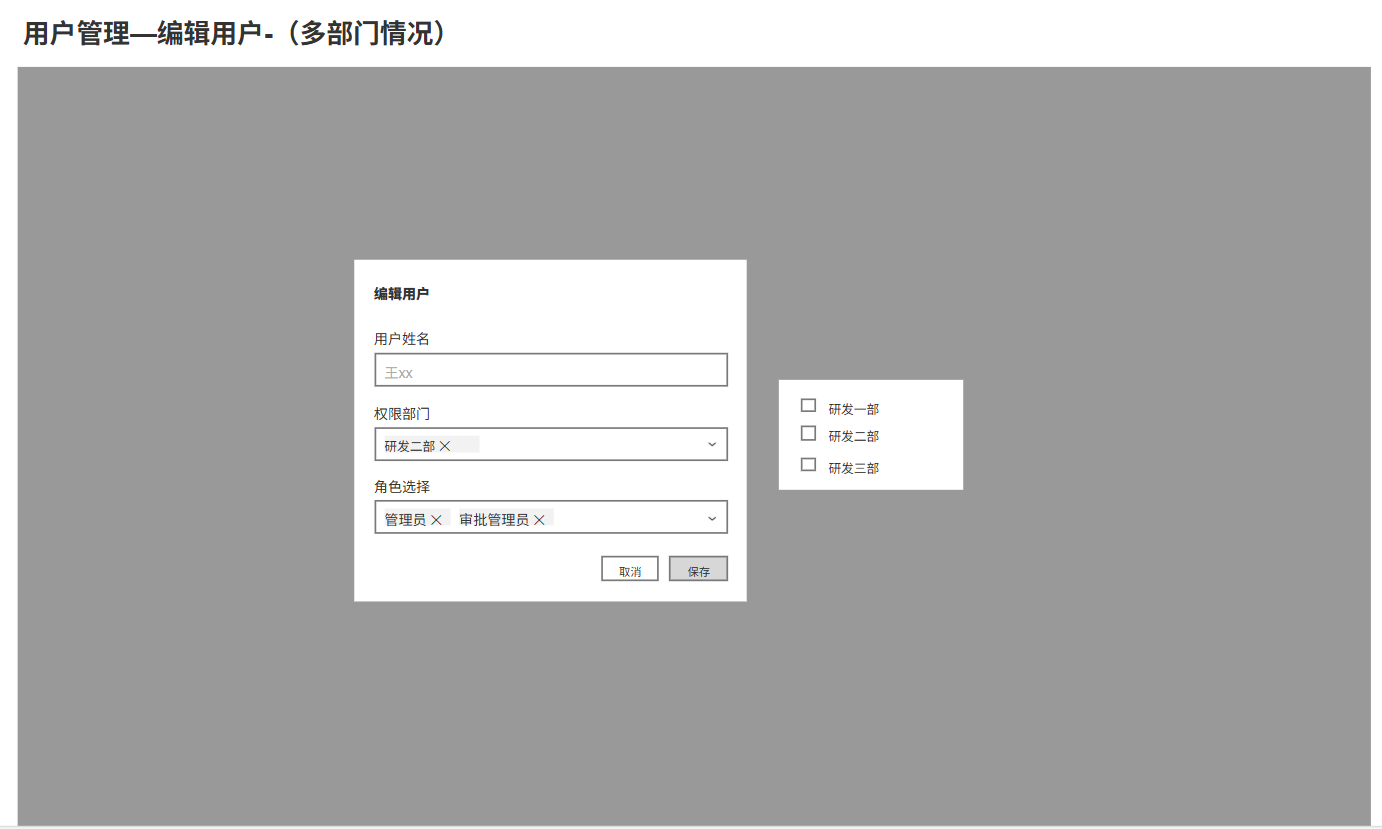

3. 原型图描述

用户管理页:顶部设搜索栏(支持姓名 / 工号 / 部门筛选),列表展示用户 ID、姓名、角色集合、状态等信息,操作列含 “编辑”“分配角色”“禁用” 按钮。

当用户负责多个部门权限的时候,可以给他添加多个部门权限

角色管理:结构与用户管理页类似,列表新增“权限数量” 字段,操作列含 “分配权限”“角色状态” 按钮;创建角色时需选择 “是否为系统预设角色”(预设角色不可删除)。

新增角色

删除角色

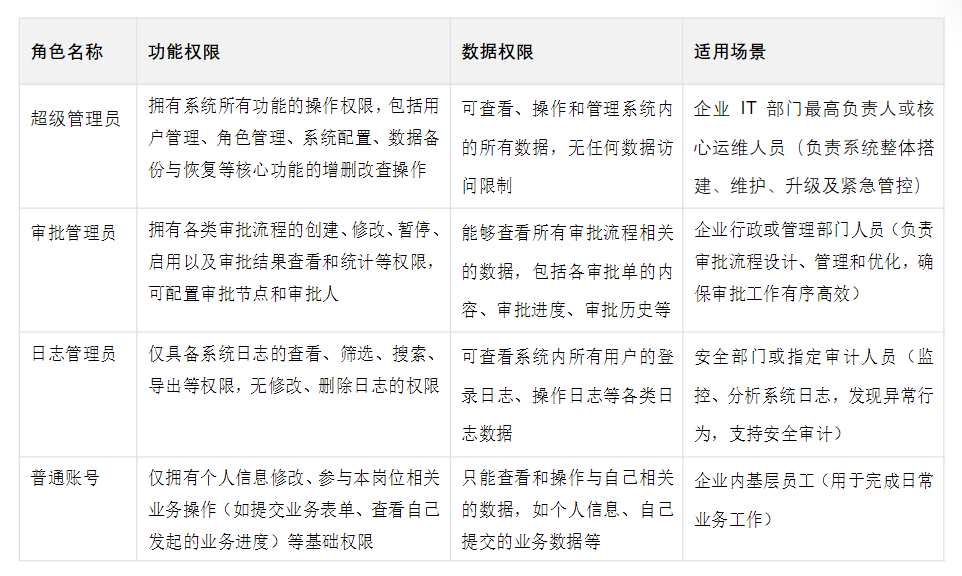

4. 角色的权限配置表示例

5. 模块设计思路

- 需求先行:通过用户访谈明确核心场景(如“是否需要支持跨部门角色”“是否需临时权限”),输出需求清单并让业务方签字确认。

- 权限分层:将权限拆解为“功能权限”(操作按钮)和“数据权限”(数据范围),避免权限设计混乱。

- 扩展性预留:数据库设计时预留“用户扩展字段”“角色标签”等字段,便于后期迭代(如新增“用户等级”维度)。

- 操作便捷性:高频操作(如批量分配角色)需优化交互,减少点击次数(如支持Excel导入用户-角色关联关系)。

三、开发过程中遇到的问题及解决方法

问题:用户关联多角色时权限冲突(如角色A 允许 “删除”,角色 B 禁止 “删除”)。

解决:设定权限优先级规则 ——“禁止权限” 高于 “允许权限”,冲突时默认取 “禁止”。

问题:权限修改后用户需重新登录才生效。

解决:开发权限缓存实时刷新接口,修改后自动推送新权限至前端,无需重新登录。

问题:一个用户归属多个部门时,数据权限出现重叠或矛盾(如同时拥有部门 A 和部门 B 的查看权限,但两部门数据存在保密隔离要求)。

解决:设计 “部门权限优先级” 机制,允许为用户关联的多个部门设置优先级,数据访问时默认按最高优先级部门的权限规则执行;同时提供 “部门视图切换” 功能,用户可手动选择当前操作的部门维度,系统自动匹配对应数据权限。

问题:A/B 角(如审批岗 A 与 B 互为备份)需临时交接权限时,手动分配效率低且易遗漏权限项。

解决:开发 A/B 角关联配置功能,在系统中预设 A/B 角关系,当 A 角标记为 “离线” 状态时,系统自动临时授予 B 角与 A 角一致的权限(含功能与数据权限),并记录权限交接日志。

六、避坑指南:实战中需警惕的陷阱

1)需求模糊导致返工

- 坑点:初期未明确“数据权限是否含历史数据”,上线后发现用户无法查看新增权限前的历史数据。

- 避坑:需求文档中明确权限生效范围(“仅新增数据”或“包含历史数据”),并在原型中标注说明。

2)权限粒度设计过细

- 坑点:将“查看”“新增”“编辑”“删除”拆分为独立权限,导致角色配置页面冗长,用户难以理解。

- 避坑:初期按“模块级”设计权限(如“审批管理权限”),后期根据反馈逐步拆分为细粒度权限。

3)角色命名不规范

- 坑点:角色名称使用“临时岗1”“特殊权限组”等模糊命名,后期难以维护。

- 避坑:制定命名规范(如“部门-岗位-权限类型”,例“市场部-活动策划-编辑岗”),并维护角色字典表。

4)忽略数据权限层级

- 坑点:仅支持“个人/全系统”两级数据权限,无法满足“跨部门协作”场景(如“研发一部可查看研发二部数据”)。

- 避坑:设计多级数据权限(个人→部门→跨部门→全系统),并支持自定义数据范围(如指定“研发一部+研发二部”)。

七、总结

用户管理和角色管理模块的核心是“平衡安全性与易用性”。实战中需结合业务场景设计权限粒度,通过 “用户 – 角色 – 权限” 架构实现灵活管控,同时警惕需求模糊、命名混乱等陷阱。后续迭代可考虑引入 “权限申请 – 审批流程”“临时权限过期自动回收” 等功能,进一步提升模块价值。

本文由 @一杯美式 原创发布于人人都是产品经理。未经作者许可,禁止转载

题图来自Unsplash,基于CC0协议

该文观点仅代表作者本人,人人都是产品经理平台仅提供信息存储空间服务